Der GrapheneOS Einsteiger Guide - Einrichtung & Anwendung

Updated: 21.12.2025

Weiter geht's mit einem Einsteiger Guide inklusive Anleitung und Hilfe bei der Einrichtung und Anwendung, für einen erfolgreichen Umstieg von einem Standard-Android-Gerät auf GrapheneOS! Hier erfahrt ihr alles, was sich ändert, auf was ihr achten müssten, und was es zu wissen gibt, wenn ihr von einem Standard-Android Phone mit Googles Playstore kommt. Wir schauen uns auch in diesem Artikel an, wie ihr eure Apps bezieht, wie Backups funktionieren und wie ihr Kompatibilität mit eBanking und Finanzapp schaffen könnt.

Habt ihr GrapheneOS installiert, oder ein Phone mit GrapheneOS von uns gekauft, müsst ihr das System beziehungsweise das Smartphone zuerst einrichten.

Wir schauen uns also wieder zuerst die Einrichtung von GrapheneOS an, diese ist, etwas einfacher gestaltet wie die Einrichtung von CalyxOS, den es gibt keine Apps die man installieren kann, und MicroG gibt es auch nicht.

Voreinrichtung von GrapheneOS

Zuerst werden ihr durch die Standardvoreinrichtung des Betriebssystem geleitet, wählt eure gewünschte Sprache, aktiviert das WLAN oder überspringt diesen Schritt und legt einen PIN oder einen Fingerprint fest.

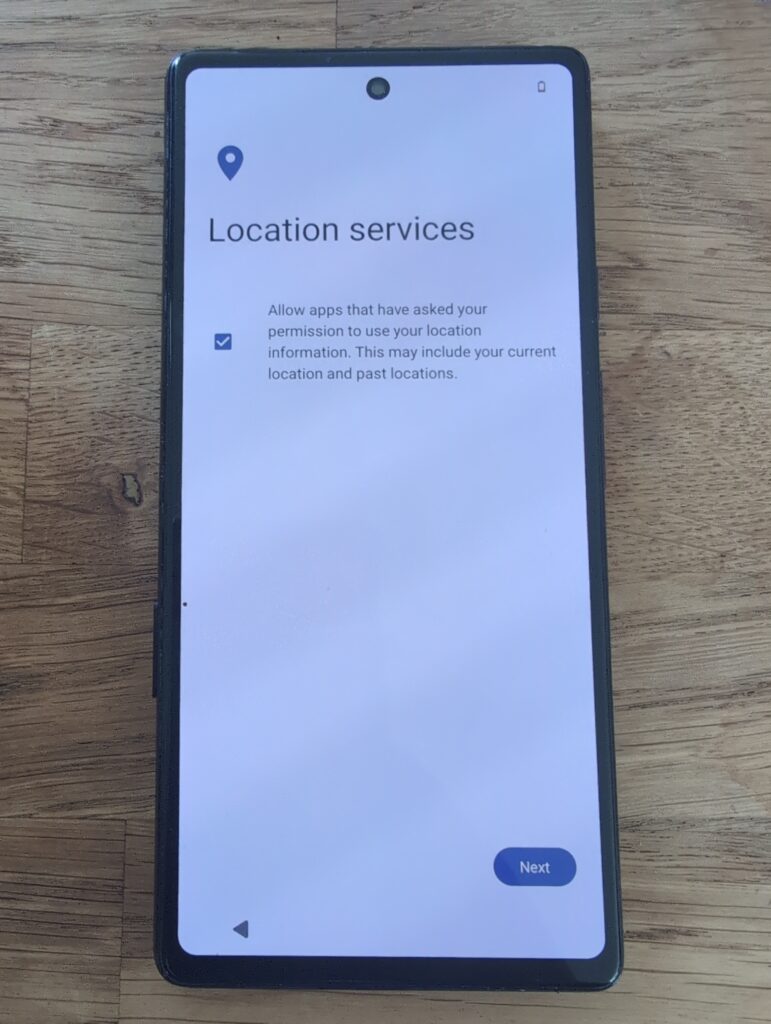

Standortdienste

Während der Einrichtung trefft ihr auf den Punkt Location Services. Hier erlaubt ihr mit dieser Einstellung, ähnlich wie bei CalyxOS, ob Apps, auf euren Standort zu zugreifen dürfen. Dies wird vor allem für Apps wie Navigation und etc. benötigt. Ihr könnt die Funktion standardmässig aktiviert lassen, und später auch wieder deaktivieren. Die Einstellung dient der kompletten Abschaltung von Standortabfragen für alle Apps auf dem Smartphone. Bedenkt, dass Apps wie Navigation und Co. ohne die Standort Funktion nicht funktionieren. Ein aktivieren der Standortfunktion bedeutet nicht, dass alle Apps automatisch Standortfreigabe haben. Jede App fragt zuerst nach, ob sie den Standort abrufen darf, oder nicht.

Ihr könnt später festlegen, ob eine jeweilige App den Standort immer abfragen darf, oder zum Beispiel nur bei der Verwendung der App. Im allgemeinen ist es ratsam, Standortabfragen nur zu gewähren, wenn die jeweilige App geöffnet, und gerade in Verwendung ist.

Wiederherstellung aus einem Backup

Ihr könntet kurz vor Schluss der Einrichtung zudem eurer Phone aus einem Backup wiederherstellen. Am Schluss wird euch noch Bedienung des Smartphones via Gesten erklärt, diese könnt ihr später unter System -> Touch-Gesten & Bewegungen aber auch gerne wieder zurück auf die klassische Steuerung stellen.

Eine MicroG Installation gibt es keine während der Installation/Einrichtung von GrapheneOS nicht, dafür aber eine andere Methode, um Kompatibilität zu bestimmten Apps und Dienstleistungen zu gewährleisten. Darauf gehen wir unten im Abschnitt Sandboxed GooglePlay ein.

Während der Einrichtung könnt ihr, im Gegensatz zu CalyxOS keine weiteren Apps installieren, zumindest keine GrapheneOS fremde Apps. Standardapps wie Taschenrechner, Kalender, Kontakte, PDF Reader, Taschenlampe, Rechner und etc. sind natürlich vorinstalliert.

Auf dem letzten Einrichtungsscreen werdet ihr gefragt ob ihr OEM-Unlocking wieder deaktivieren wollt. Lasst den Haken unbedingt wie er ist, ansonsten könnte, bei Verlust des Gerätes, jemand euren Bootloader entsperren, und eure Daten anschliessend auslesen.

Anwendung von GrapheneOS

In diesem Abschnitt geht es um die Anwendung von GrapheneOS, was es es wichtiges zu wissen gibt, wo ihr eure Apps her bekommt, wie ihr das System auf dem neusten Stand haltet, wo es Updates für das Betriebssystem gibt, und welche weiteren Möglichkeiten ihr habt. Ausserdem klären wir ein paar sicherheitspezifische Einstellungen von GrapheneOS, die es auf CalyxOS nicht gibt.

Die Bedienung von GrapheneOS

GrapheneOS bietet eine intuitive Gestensteuerung, die die Navigation erleichtert und das Nutzungserlebnis verbessert. Wir zeigen euch, wie die Bedienung von statten geht, und wir ihr zurück auf die klassiche Bedienung mit Buttons zurück wechselt

Gestensteuerung

1. Home-Bildschirm

- Zum Startbildschirm zurückkehren: Wischt von der Unterkante des Bildschirms nach oben. Dies bringt euch jederzeit zurück zum Startbildschirm.

- Zwischen Apps wechseln: Wischt von der Unterkante des Bildschirms nach oben und halte kurz, um den App-Wechsler zu öffnen. Ihr könnt dann nach links oder rechts wischen, um durch die geöffneten Apps zu blättern. Ganz links findet ihr dann den Button um alle Apps gleichzeitig zu beenden. Ein Wisch nach oben, beendet die jeweilige App einzeln.

2. Zurück

- Zurückgehen: Wischt von der linken oder rechten Bildschirmkante zur Mitte des Bildschirms. Diese Geste ersetzt die traditionelle Zurück-Taste und funktioniert in den meisten Apps.

3. Öffnen von Benachrichtigungen und Schnelleinstellungen

- Benachrichtigungen anzeigen: Zieht vom oberen Bildschirmrand nach unten, um die Benachrichtigungen zu sehen.

- Schnelleinstellungen öffnen: Zieht vom oberen Bildschirmrand nach unten und zieht ein zweites mal erneut nach unten, um auf die Schnelleinstellungen wie WLAN, Bluetooth und Helligkeit, die Einstellungen und mehr, zuzugreifen.

5. Bildschirm teilen (Split-Screen)

- Apps im Split-Screen-Modus verwenden: Öffnet in den App-Wechsler (Wischt von der Unterkante nach oben und halt kurz), tippt auf das App Symbol über der App, und danach auf Splitscreen der gewünschten App. Wählt dann die zweite App, die ihr gleichzeitig verwenden möchtet.

Klassische Bedienung

Falls ihr lieber die klassische Steuerung mit den drei Tasten am unteren Bildschirmrand nutzen möchtet, könnt ihr dies in den Einstellungen ändern.

1. Einstellungen öffnen

- Geht auf euren Startbildschirm oder in der App-Schublade auf das Zahnradsymbol, um die Einstellungen zu öffnen.

2. System und Gesten

- Scrollet nach unten und tippt auf "System".

- Tippt auf "Touch-Gesten & Bewegungen".

3. Systemnavigation auswählen

- Hier findet ihr den Punkt "Navigationsmodus". Tippt darauf.

4. Navigationsleiste auswählen

- Ihr seht verschiedene Optionen für die Systemnavigation. Wählt "Bedienung über 3 Schaltflächen" aus.

Jetzt habt ihr die klassische Navigationsleiste mit den drei Tasten unten auf eurem Bildschirm:

1. Home-Taste

- Zum Startbildschirm zurückkehren: Tippt auf die mittlere Taste (Kreis-Symbol).

2. Zurück-Taste

- Zurückgehen: Tippt auf die Taste links neben der Home-Taste (Pfeil nach links).

3. App-Wechsler-Taste

- Zwischen Apps wechseln: Tippt auf die Taste rechts neben der Home-Taste (Quadrat-Symbol), um den App-Wechsler zu öffnen. Hier könnt ihr nach links oder rechts wischen, um durch eure geöffneten Apps zu blättern.

Mit diesen Einstellungen und Tipps könnt ihr euer GrapheneOS-Gerät entweder über die moderne Gestensteuerung oder die klassische Bed

App Quellen

GrapheneOS ist ein extrem datenschutzorientiertes Betriebssystem und verzichtet wie ihr bereits gelesen habt, vollständig auf Google-Dienste und -Apps. Das bedeutet, falls ihr kein Sandboxed Google Play verwendet:

- Kein Google Play Store: Stattdessen nutzt ihr alternative App-Stores.

- Keine Google-Play-Dienste per Standard: nur mit Sandboxed Google Play habt ihr erweiterte Funktionen die ihr von Google Phones kennt: dazu gehören Push Benachrichtigungen und kompatiblität mit Big-Tech Apps.

- Kein automatisches Tracking: eure Aktivitäten werden nicht an Google gesendet, ausser ihr verwendet natürlich Google Apps oder sonstige datensammelnde Apps.

Graphene's eigener Appstore

GrapheneOS kommt mit eigenen Apps da her, die speziell auf das Betriebssystem zugegeschnitten, und gehärtet sind. Diese Apps findet ihr in der App Übersicht unter App Store. Diese Apps sind sehr tief ins Betriebssystem verankert, und können, nicht deinstalliert, sondern nur deaktiviert werden. Es empfiehlt sich aber die Standard Apps von GrapheneOS immer zu verwenden, da spezielle Sicherheitsfeatures bewerkstelligen, dass diese Apps praktisch nicht hackbar, oder manipulierbar sind, ohne dass das System etwas davon mitbekommt.

Vorinstallierte System Apps

Die Apps unterscheiden sich zwischen vorinstallierten Systemapps, und weiteren Apps die installiert werden können.

Vanadium

GrapheneOS enthält den Vanadium-Browser sowohl als WebView-Implementierung des Betriebssystems als auch als Standardbrowser. Vanadium ist zweifelsohne einer der Hauptmerkmale von GrapheneOS. Vanadium ist eine gehärtete Variante von Chromium, die verbesserte Privatsphäre und Sicherheit bietet, ähnlich wie GrapheneOS im Vergleich zu AOSP. Der Vanadium-Browser hat derzeit ein paar richtig gute Funktionen, und es sind viele Verbesserungen für die Zukunft geplant.

Einige der im Vergleich zum Standard-Mobile-Chromium hinzugefügten Funktionen:

- Type-based Control Flow Integrity (CFI)

- Hardware Memory Tagging (MTE) aktiviert für den Hauptspeicherallocator

- Strikte Website-Isolierung und Sandbox-Ifames

- JavaScript JIT standardmäßig deaktiviert mit seitenweitem Umschalten über ein Dropdown-Berechtigungsmenü

- Native Android-Autofill-Implementierung, um die Notwendigkeit eines gesandboxten Google Play für Autofill-Unterstützung zu vermeiden

- WebGPU deaktiviert zur Reduzierung der Angriffsfläche

- WebRTC IP Handling Policy Toggle, um den Peer-to-Peer-WebRTC-Modus zu steuern

- Compiler-Härtung: automatische Variableninitialisierung, starker Stack-Schutz, wohldefinierter vorzeichenbehafteter overflow

- Hochleistungs-Content-Filter-Engine unter Verwendung von EasyList + EasyPrivacy mit seitenweitem Umschalten über ein Dropdown-Berechtigungsmenü

- Vollständigere Statuspartitionierung ohne Opt-out für Origin Trials

- High Entropy Client Hints werden durch eingefrorene User-Agent-Werte ersetzt, um das Lecken von Geräte-/OS-Informationen zu vermeiden

- Die Battery API zeigt den Servern immer an, dass der Akku lädt und 100% Kapazität hat

- Triviale Subdomain-Ausblendung deaktiviert

- Konsistentes Browserverhalten über alle Benutzer hinweg ohne Verwendung von Feature-Flags und Seed-basierten Trials

- Nahezu alle Remote-Dienste standardmäßig deaktiviert oder entfernt. Standardmäßig wird nur mit GrapheneOS-Servern verbunden. Es gibt nur zwei Standarddienste: Komponent-Updates wie Zertifizierungsstellen- und Zertifikatswiderruf-Updates sowie DNS-over-HTTPS-Konnektivitätsprüfungen, wenn aktiviert

- Web-Suche und globale Suchintents, um die Notwendigkeit einer OS-Such-App zu ersetzen

- Option, immer Links aus anderen Apps, benutzerdefinierten Tabs, Suchintents und Share-Intents im Inkognito-Modus zu öffnen

- Option zur Reduzierung oder Deaktivierung des Sendens von Cross-Origin-Referrer-Informationen, wo ein Link geöffnet wurde

- Hybride Post-Quantum-Kryptografie standardmäßig aktiviert, um das Verhalten von Chromium auf dem Desktop zu entsprechen, da die unterstützten Geräte mehr als schnell genug sind

Bessere Standardeinstellungen, einschließlich nicht benutzerseitiger Flags:

- Reduzieren des Accept-Language Headers standardmäßig (nur über chrome://flags verfügbar)

- Drittanbieter-Cookies standardmäßig deaktiviert

- Zahlungssupport standardmäßig deaktiviert

- Website-Hintergrundsynchronisierung standardmäßig deaktiviert

- Sensorzugriff standardmäßig deaktiviert

- Geschützte Medien (DRM) standardmäßig deaktiviert

- Hyperlink-Auditing standardmäßig deaktiviert

- Do Not Track standardmäßig deaktiviert, hauptsächlich um zu vermeiden, dass Benutzer sich durch das Aktivieren von anderen unterscheiden, da es keinen wirklichen Wert hat

- WebRTC IP Handling Policy standardmäßig auf den privatesten Wert gesetzt, anstatt auf den am wenigsten privaten Wert (durch Vanadium zu einer benutzerseitigen Option gemacht)

Auditor

Die Auditor-App und der Attestationsdienst bieten eine starke hardwarebasierte Überprüfung der Authentizität und Integrität der Firmware/Software auf dem Gerät. Eine starke Paarungs-basierte Methode wird verwendet, die auch die Identität des Geräts auf Basis des hardwaregestützten Schlüssels, der für jede Paarung erzeugt wird, verifiziert. Softwarebasierte Überprüfungen werden darauf aufbauend hinzugefügt, wobei der Trust sicher von der Hardware abgeleitet wird.

Camera

GrapheneOS Camera ist eine moderne Kamera-App mit einer guten Benutzeroberfläche und einem Schwerpunkt auf Privatsphäre und Sicherheit. Metadaten werden standardmässig nicht aufgenommen.

PDF Viewer

GrapheneOS PDF Viewer ist ein gesandboxtes, gehärtetes PDF-Programm, das HiDPI-Rendering verwendet und Funktionen wie Pinch-to-Zoom, Textauswahl, das Anzeigen verschlüsselter PDFs und mehr bietet.

Weitere Apps

Dies sind Apps, die sich via den Graphene eigenen Appstore hinzufügen lassen, und welche spezielle durch GrapheneOS geschützt werden.

Accrescent

Accrescent ist ein alternativer App Store, der speziell auf Sicherheit und Datenschutz ausgerichtet ist. Jede App im Accrescent Store wird gründlich überprüft, um sicherzustellen, dass sie sicher ist und keine unnötigen Berechtigungen anfordert. Der Store sammelt keine unnötigen Daten über die Nutzer und setzt auf Transparenz bei der Überprüfung und Freigabe von Apps.

GrapheneOS bietet Accrescent in seinem eigenen App Store an, weil beide Plattformen einen starken Fokus auf Sicherheit und Datenschutz legen. Durch die Integration von Accrescent können Nutzer von GrapheneOS sicherstellen, dass die Apps, die sie installieren, den hohen Sicherheitsstandards entsprechen und ihre Privatsphäre geschützt bleibt. Diese Partnerschaft unterstützt das Ziel von GrapheneOS, eine sichere und vertrauenswürdige Umgebung für seine Nutzer zu schaffen. Leider gibt es noch nicht alzuviele Apps im Store von Accrescent.

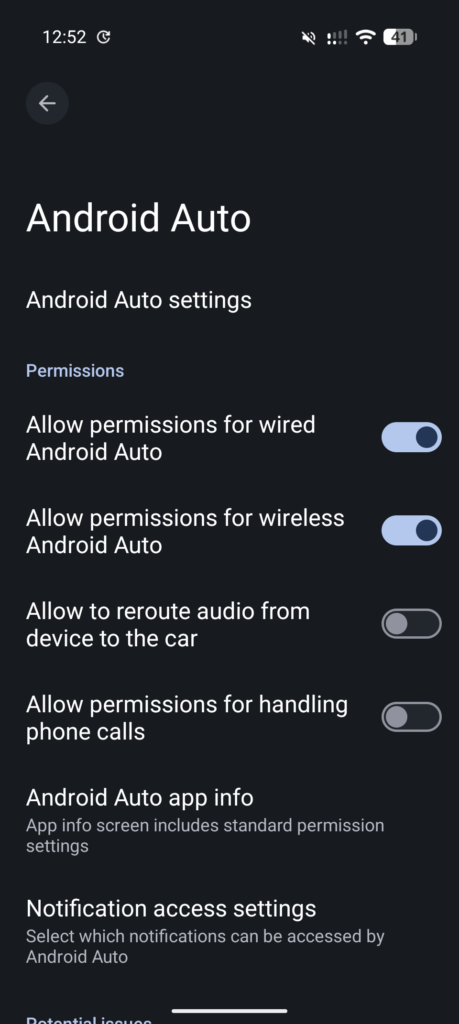

Android Auto

GrapheneOS bietet die Möglichkeit, offizielle Versionen von Android Auto zu installieren und zu nutzen.

Android Auto benötigt normalerweise privilegierten Zugriff, um zu funktionieren. GrapheneOS verwendet jedoch eine Erweiterung der gesandboxten Google Play-Kompatibilitätsschicht, um Android Auto mit reduzierten Privilegien betreiben zu können.

Um Android Auto zu installieren, verwendet ihr den GrapheneOS App Store. Android Auto kann nicht über den Play Store oder andere App-Quellen installiert werden. Da Android Auto von gesandboxtem Google Play abhängig ist, werdet ihr aufgefordert, dieses zu installieren, falls es noch nicht installiert ist.

Nach der Installation von Android Auto muss das Gerät neu gestartet werden. Danach muss Android Auto über die Einstellungen -> Apps -> Sandboxed Google Play -> Android Auto-Konfigurationsbildschirm eingerichtet werden. Dieser Bildschirm enthält Schalter für Berechtigungen, Links zu verwandten Konfigurationsbildschirmen, Konfigurationstipps und Links zu optionalen Abhängigkeiten von Android Auto.

Die Berechtigungsschalter fordern vor der Aktivierung eine Bestätigung an. Ein Popup erklärt, welchen Zugriff jede Berechtigung bietet.

Standardmäßig erhält Android Auto keinen privilegierten Zugriff und wird wie andere Apps behandelt.

Damit Android Auto funktioniert, müssen grundlegende Berechtigungen für die verkabelte oder drahtlose Nutzung von Android Auto erteilt werden. Die verkabelte Nutzung von Android Auto erfordert deutlich weniger Zugriff als die drahtlose Nutzung. Diese grundlegenden Berechtigungen werden über die Schalter "Berechtigungen für verkabeltes / drahtloses Android Auto erlauben" gesteuert.

Für einige Autos sind die Basisberechtigungen für drahtloses Android Auto erforderlich, selbst wenn ihr verkabeltes Android Auto nutzt. Wenn die verkabelte Verbindung zum Auto mit nur den verkabelten Berechtigungen nicht funktioniert, versucht, stattdessen drahtlose Berechtigungen zu erteilen.

Um Benachrichtigungen vom Gerät ins Auto weiterzuleiten, muss Android Auto Zugriff auf Benachrichtigungen haben. Die Einstellungen für den Zugriff auf Benachrichtigungen sind unter den Berechtigungsschaltern von Android Auto verlinkt verlinkt.

Damit Apps in der Android Auto-Benutzeroberfläche im Auto angezeigt werden, müssen sie aus dem Play Store installiert sein und Android Auto unterstützen.

Damit Android Autos Sprachführung funktioniert, muss Googles TTS von Aurora installiert werden:

https://play.google.com/store/apps/details?id=com.google.android.tts&hl=de

Google Play Services

GrapheneOS ermöglicht die Nutzung von Google Play in einer sicheren Sandbox-Umgebung, ohne spezielle Zugriffsrechte oder Privilegien. Google Play-Apps sind normale Apps und können nur innerhalb ihres Nutzer- oder Arbeitsprofils verwendet werden. Sie haben keinen Zugriff auf Daten anderer Apps und benötigen die ausdrückliche Zustimmung des Nutzers für den Zugriff auf Profildaten oder Berechtigungen.

Die meisten Google Play-Dienste funktionieren nahezu vollständig, einschließlich dynamischer Module und Funktionen wie Google Play Games. Standortanfragen werden standardmäßig an eine GrapheneOS-Neuimplementierung weitergeleitet, können aber bei Bedarf auf den Google-Dienst umgestellt werden. Der Play Store wird vollständig unterstützt, einschließlich In-App-Käufen und automatischer Updates, sofern der Nutzer die entsprechenden Berechtigungen erteilt.

Zur Nutzung von Sandboxed Google Play gibt es weiter unten einen eigenen Abschnitt.

Markup

Snap Markup ist ein kostenloses Foto-Markup-Tool. Snap Markup bietet eine Vielzahl von Anmerkungsfunktionen wie Zuschneiden, Text hinzufügen, verpixeltes Bild, Zeichnen, Pfeil, Rechteck, Kreis, Linie und viele mehr.

Lassen Sie Ihr Bild oder Ihre Fotos einfach bearbeiten und markieren und schnell mit Ihren Freunden und Fachleuten teilen.

Markup aus dem Google Play Store funktioniert nicht, und es lässt sich auch nicht aus dem Aurora Store installieren, wer es unbedingt braucht, kann es sich hier installieren.

Externe App Stores

Externe Apps Stores sind per default auf GrapheneOS nicht vorhanden, und muss man sich selber installieren. GrapheneOS lässt euch hier also die Wahl, von welchem App Stores ihr eure Apps bezieht. Die Standardmöglichkeiten wären:

1. Aurora Store

Der Aurora Store ist eine alternative Schnittstelle zum Google Play Store. Hier könnt ihr auf alle Apps des Play Stores zugreifen, ohne ein Google-Konto zu verwenden. GrapheneOS empfiehlt diesen Appstore, da die Apps aus geprüften und nahezu virenfreien Quellen stammen, und sind aufgrund Googles strenger Sicherheitsrichtlinien sicherer als die Apps aus demF-Droid Store. Aurora Store bietet die Möglichkeit, anonym zu bleiben. Aurora kann via F-Droid installiert werden. Ein Artikel der Aurora genauer beschreibt, findet ihr hier:

2. F-Droid

F-Droid ist ein alternativer App-Store, der nur Open-Source-Apps anbietet. Hier findet ihr viele nützliche Anwendungen, die frei von Tracker und Werbungen sind. Wie ihr F-Droid installiert und verwendet, findet ihr hier:

Aufgrund diverser Sicherheitsmängel beim builden der Apps, ist der F-Droid aus Sicht der Security nicht als aller erstes zu empfehlen.

3. Droid-ify

Droid-ify ist ein alternativer Open-Source-App-Store für Android, der als F-Droid-Client fungiert. Er bietet eine moderne, intuitive Benutzeroberfläche und ermöglicht das einfache Durchsuchen, Installieren und Aktualisieren von Apps aus F-Droid und anderen Repositorys.

Hauptmerkmale von Droid-ify:

- Open Source & Google-frei: Droid-ify basiert auf freien und quelloffenen Technologien.

- F-Droid Client: Funktioniert als Alternative zur offiziellen F-Droid-App, bietet aber eine modernere UI.

- Mehrere Repositories: Unterstützung für zusätzliche Repos wie IzzyOnDroid oder eigene, benutzerdefinierte Quellen.

- Automatische Updates: Ermöglicht das Aktualisieren von Apps, ohne den Google Play Store zu nutzen.

- Material-You-Design: Anpassbare UI mit dunklem Modus und flüssiger Navigation.

- Keine Anmeldung erforderlich: Apps können direkt heruntergeladen und installiert werden.

- Verifizierte APKs: Droid-ify überprüft die Integrität der Apps anhand von Signaturen.

Droid-ify ist ideal für Nutzer, die ein freies, Google-unabhängiges App-Ökosystem bevorzugen. Es kann direkt als APK von F-Droid oder GitHub heruntergeladen werden.

4. Obtainium

Obtainium ist eine Open-Source-App für Android, die es ermöglicht, Apps direkt von ihren offiziellen Release-Quellen zu installieren und zu aktualisieren – ganz ohne Google Play Store oder F-Droid.

Hauptmerkmale von Obtainium:

- Updates direkt von der Quelle: Unterstützt GitHub, GitLab, Codeberg, F-Droid, APKMirror, APKPure und viele weitere.

- Keine Zwischenhändler: Obtainium bezieht die APKs direkt von den Entwicklern, sodass keine Drittanbieter-Downloads nötig sind.

- Automatische Updates: Prüft regelmäßig auf neue Versionen und ermöglicht eine automatische oder manuelle Aktualisierung.

- Sicher & Open Source: Transparent und ohne versteckte Telemetrie – vollständig quelloffen.

- Leichtgewichtig & effizient: Minimalistische App mit geringer Größe und ohne überflüssige Hintergrundprozesse.

- Keine Anmeldung erforderlich: Läuft völlig ohne Google-Konto oder App-Store-Abhängigkeiten.

- Mehrere Quellen pro App: Falls eine App auf mehreren Plattformen verfügbar ist, kann Obtainium aus verschiedenen Quellen wählen.

Obtainium eignet sich perfekt für Nutzer, die ihre Apps direkt von den Entwicklern beziehen und maximale Kontrolle über ihre Updates haben möchten. Die App kann als APK von GitHub oder F-Droid heruntergeladen werden.

5. Direkt vom Entwickler

Manche Apps könnt ihr direkt von den Webseiten der Entwickler herunterladen. Diese Option ist besonders nützlich, wenn eine App nicht in F-Droid oder Aurora Store verfügbar ist. Ein Anhaltspunkt ist hier sicherlich Github, auf dem die meissten Opensource Developer ihre Apps zuerst veröffentlichen.

Oberfläche und Anpassbarkeit von GrapheneOS

Ihr habt bei GrapheneOS volle Kontrolle über euer Gerät und könnt genau festlegen, welche Apps und Dienste ihr installiert und nutzt. Mit einem langen Druck auf den Home Screen könnt ihr Hintergrund & Stile festlegen, Widgets festlegen und das aussehen des Home Screens definieren. In den Einstellungen unter Display könnt ihr zudem die Schriftgrösse festlegen.

Berechtigungen von Apps

Mit einem langen Druck auf eine App und danach App Info, kommt ihr in das Kontextmenu dieser App. Ihr könnt App spezifische Einstellungen festlegen, wie zum Beispiel die Berechtigungen (unter anderem Standort, Mikrophone, Kontakte, Zugriff auf Fotos und Medien und etc.) festlegen. Hier könnt ihr eine Browserapp, falls ihr mehrere habt, auch als Standardbrowser festlegen. Weiter unten findet ihr die Version der App, und mit welchem App-Store diese installiert worden ist.

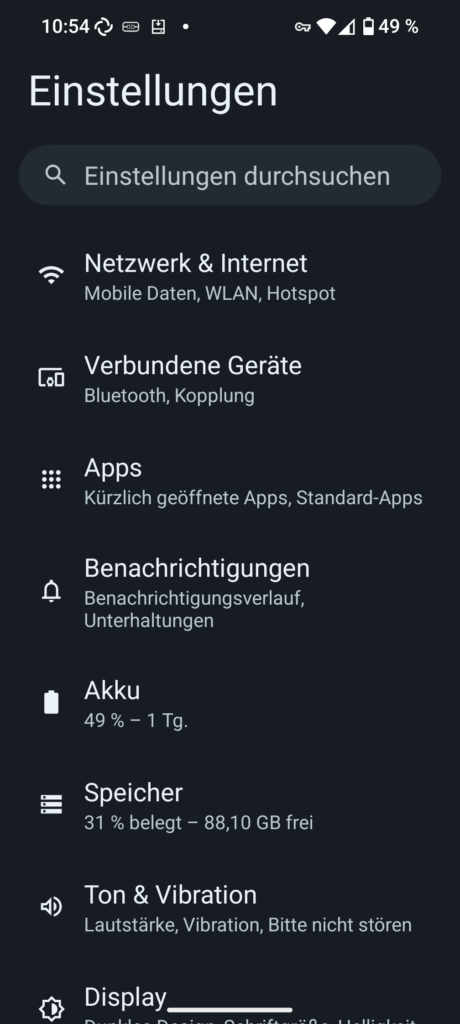

Einstellungen von GrapheneOS

Die Einstellungen, beziehungsweise das Einstellungsmenu ähnelt einem Standard Android ziemlich genau. Ihr findet hier eine Liste der Einstellungen kategorisiert in Funktionen und Anwendungen wie zum Beispiel: Netzwerk, verbundene Geräte, Apps, Benachrichtigungen, Apps und Co.

Findet ihr eine Einstellungen nicht sofort, benutzt einfach oben die Suchfunktion. Wer einmal ein Android bedient hatte, sollte sich hier schnell zurecht finden.

Erweiterte Sicherheitseinstellungen von GrapheneOS

GrapheneOS verfügt über eine Reihe von Sicherheitsfunktionien, welches kein anderes Betriebssystem so mit sich bringt. Diese Funktionen schützen auch nicht-GrapheneOS-Apps vor Manipulation, Veränderungen oder Hacks. Die Einstellungen findet ihr unter Einstellungen -> Sicherheit. Wir erklären euch einige dieser Einstellungen, damit ihr wisst, womit ihr es hier zu tun habt.

Auto Reboot

GrapheneOS bietet eine Auto-Reboot-Funktion, die gesperrte Geräte nach einer festgelegten Zeit automatisch neu startet, um Daten im Ruhezustand zu halten. Jedes Mal, wenn das Gerät gesperrt wird, startet ein Countdown-Timer. Wenn das Gerät nicht erfolgreich entsperrt wird, bevor der Timer abläuft, wird es neu gestartet. Das Entsperren eines beliebigen Profils, nicht nur des Besitzerprofils, setzt den Timer zurück.

Der Timer ist standardmäßig auf 18 Stunden eingestellt, kann aber auf Werte zwischen 10 Minuten und 72 Stunden eingestellt oder ganz deaktiviert werden.

Diese Funktion greift nicht, wenn das Gerät sich im "Before First Unlock"-Zustand befindet. Das bedeutet, dass das Gerät nicht ständig neu gestartet wird, da die Daten bereits im Ruhezustand sind.

Die Funktion ist im Init-Prozess implementiert, was verhindert, dass sie durch Abstürze von Systemprozessen umgangen wird. Ein Init-Absturz führt zu einem Kernel-Panic, der wiederum zu einem Neustart führt.

Diese Auto-Reboot-Funktion schützt eure Daten, indem sie das Gerät automatisch neu startet, wenn es für eine bestimmte Zeit gesperrt bleibt. Dadurch bleiben eure Daten sicher, falls jemand versucht, auf das gesperrte Gerät zuzugreifen. Die Daten bleiben sicherer, weil ein Neustart des Geräts den Speicher verschlüsselt und somit unzugänglich macht. Ohne das richtige Passwort kann niemand auf die Daten zugreifen.

Duress PIN/Passwort

GrapheneOS ermöglicht es euch, eine Notfall-PIN oder ein Notfall-Passwort einzurichten (Duress), welches das Gerät unwiderruflich unlesbar macht (einschließlich aller installierten eSIMs), wenn es eingegeben wird, wo immer die Geräteanmeldedaten abgefragt werden (z.B. auf dem Sperrbildschirm oder bei jeder anderen Aufforderung im Betriebssystem). Dabei sind einige Dinge zu beachten:

- Sofortige Löschung: Die Datenlöschung erfolgt ohne Neustart und kann nicht unterbrochen werden. Wird der Duress-Pin eingegeben, verwandeln sich die Daten auf den Smartphone in unentschlüssbaren Buchstabensalat.

- Einrichtung: Die Notfall-PIN/Passwort kann unter Einstellungen > Sicherheit > Duress-Passwort im Besitzerprofil eingerichtet werden.

- Profile: ein Duress-PIN oder ein Duress-Passwort muss für jedes Profil separat eingerichtet werden.

- Vorrang der Entsperrmethode: Wenn der Duress-PIN/das Duress-Passwort mit der tatsächlichen Entsperrmethode identisch ist, hat die Entsperrmethode Vorrang, und es erfolgt keine Löschung. Er darf, bzw. sollte also nicht identisch mit dem Hauptpin sein.

Diese Funktion bietet zusätzlichen Schutz, indem sie sicherstellt, dass im Falle einer Gefahrensituation alle Daten schnell und sicher gelöscht werden können.

USB-C Port Schutz

GrapheneOS ignoriert standardmäßig verbundene USB-Geräte, wenn das Gerät bereits gestartet und der Bildschirm gesperrt ist. Ein bereits beim Booten verbundenes USB-Gerät funktioniert jedoch weiterhin. Dies dient dazu, die Angriffsfläche eines gesperrten Geräts mit aktiven Benutzersitzungen zu reduzieren und so die nicht ruhenden Daten zu schützen.

Einstellungen zur Steuerung von USB-Geräten:

- Off - der USB Port ist vollständig deaktiviert

- Charging-Only - erlaubt nur das Laden des Gerätes

- Charging-only when locked - erlaubt das aufladen des Gerätes nur, wenn das Gerät gesperrt ist, sollte Ein Ladegerät beim entsperren eingesteckt sein, wird nicht geladen (Standardeinstellung)

- Charging-only when locked excecpt before first unlock - gleiches wie die Standardeinstellung, ausser dass das Gerät das erste mal freigeschalten werden muss, um aktiviert zu werden.

- On - keine Einschränkungen, Standard Android verhalten.

Diese Einstellungen haben keinen Einfluss darauf, wie das Gerät selbst als USB-Gerät agiert, wenn es an einen Computer angeschlossen wird. Android ist standardmäßig im Lade-Modus und erfordert eine Zustimmung, um für Dateiübertragungen, USB-Tethering, MIDI oder PTP verwendet zu werden.

App Spezifische Einstellungen

Ihr könnt pro App GrapheneOS spezifische Sicherheitseinstellungen festlegen. Per Default ist alles bereits optimiert eingestellt. Wir erklären euch die Einstellungen hier jedoch noch genauer.

Exploit Protection Kompatibiltätsmodus

GrapheneOS erweitert den Schutz vor Speicherfehlern erheblich. Einige Funktionen fangen Speicherfehler ab und beenden das Programm, um Ausnutzung zu verhindern. Andere Maßnahmen, wie das sofortige Löschen von Daten und die Zufallsanordnung des Heaps, können dazu führen, dass versteckte Fehler das Programm abstürzen lassen, anstatt mit fehlerhaftem Speicher weiterzulaufen. Diese Funktionen entdecken oft bestehende Fehler in Apps und im Betriebssystem, die nicht von GrapheneOS verursacht wurden, sondern durch die Sicherheitsmaßnahmen aufgedeckt werden.

Zusätzlich reduzieren einige Datenschutz- und Sicherheitsverbesserungen den Zugriff von Apps, was zu Abstürzen führen kann, wenn Apps den eingeschränkten Zugriff nicht bewältigen. Einige dieser Funktionen sind immer aktiv, während andere, wie Netzwerk- und Sensorschalter, vom Benutzer ein- oder ausgeschaltet werden können.

Der Modus wechselt bei problematischen Apps zum Standard-Allocator von Android (Scudo), reduziert die Adressraumgröße, deaktiviert Speicher-Tagging (sofern die App dies nicht explizit aktiviert hat) und erlaubt nativen Debugging-Zugriff (ptrace). Diese Änderungen gelten nur für die ausgewählte App und können separat ein- und ausgeschaltet werden.

Vereinfacht gesagt, schaltet der Automatische Kompatibilitätsmodus einige der strengen Sicherheitsfunktionen aus, um die Kompatibilität mit älteren oder weniger optimierten Apps zu verbessern.

Die strengeren Sicherheiteinstellungen folgen unter dem Kompatibilitätsmodus:

Memory Tagging bei Dritthersteller Apps (nicht-GrapheneOS Apps)

Memory Tagging ist erst ab dem Pixel 8 verfügbar, und ist in GrapheneOS ist eine Sicherheitsfunktion, die hilft, Speicherfehler zu erkennen und zu verhindern. Sie funktioniert, indem sie jedem Speicherbereich ein Tag (eine Markierung) zuweist. Wenn auf den Speicher zugegriffen wird, überprüft das System, ob die Markierungen übereinstimmen. Wenn sie nicht übereinstimmen, kann das ein Hinweis auf einen Speicherfehler oder einen Angriff sein, und das System kann entsprechende Maßnahmen ergreifen, um den Fehler zu verhindern oder das Programm sicher zu beenden.

Einfach gesagt, hilft Memory Tagging, Speicherfehler zu finden und zu beheben, bevor sie ausgenutzt werden können, und erhöht so die Sicherheit des Systems.

Native Code Debugging

Native Debugging erlaubt es Entwicklern, tief in den Code von Anwendungen zu schauen, die direkt auf der Hardware laufen, wie Spiele oder Multimedia-Anwendungen. Das Abschalten dieser Funktion kann die Sicherheit verbessern, indem die Sandbox, die Anwendungen voneinander trennt, sicherer gemacht wird. Es verhindert die Nutzung des ptrace-Systemaufrufs, der manchmal Schwachstellen hat und Angreifern ermöglichen kann, zwischen Prozessen zu wechseln.

GrapheneOS lässt Native Debugging standardmäßig aktiviert, bietet aber die Möglichkeit, es abzuschalten. Entwickler können es bei Bedarf für Debugging-Zwecke nutzen. Das Abschalten von Native Debugging bringt keinen riesigen Sicherheitsgewinn, verbessert aber die Isolation von Prozessen.

Das aktivieren dieser Funktion, verhindert das Code Debugging und erhöht dadurch die Sicherheit des Gerätes.

Extended Virtual Address Space (Erweiterter virtueller Adressraum)

GrapheneOS nutzt einen 48-Bit-Adressraum anstelle des Standard-Android-39-Bit-Adressraums. Dies bedeutet einen deutlich größeren verfügbaren virtuellen Speicher für jede Anwendung. Der erweiterte Adressraum verbessert die Wirksamkeit von ASLR (Address Space Layout Randomization), da die Randomisierung über einen viel größeren Bereich erfolgen kann. Dies macht es für Angreifer erheblich schwieriger, Speicheradressen vorherzusagen, die für Exploits benötigt werden. Der größere Adressraum ermöglicht auch mehr Schutzseiten und isolierte Speicherbereiche ohne praktische Einschränkungen.

WebView JIT (Just-In-Time-Kompilierung für WebView)

Der JavaScript-JIT-Compiler in Chromium/Vanadium wandelt JavaScript-Code während der Laufzeit in nativen Maschinencode um, um die Performance zu verbessern. Dies erhöht jedoch die Angriffsfläche erheblich, da dabei dynamisch ausführbarer nativer Code erstellt wird. Ein großer Teil der bekannten Browser-Schwachstellen stammt aus dem JIT-Engine-Bereich. GrapheneOS deaktiviert den JIT-Compiler standardmäßig für alle Websites und Apps, die WebView verwenden, mit Ausnahme der PDF-Viewer-App. Ihr könnt den JIT pro Website oder pro App aktivieren, wenn bestimmte Funktionen (wie WebAssembly) benötigt werden.

Dynamic Code Loading via Memory (Dynamisches Code-Laden über Speicher)

Diese Einstellung kontrolliert, ob Apps Code dynamisch aus dem Speicher laden und ausführen können, der nicht Teil des ursprünglichen APK war. Dynamisches Code-Laden erhöht die Angriffsfläche für Injection- und Tampering-Angriffe und macht die App schwieriger zu überprüfen. GrapheneOS verbietet Dynamic Code Loading komplett für System-Apps. Für vom Benutzer installierte Apps könnt ihr dies pro App blockieren. Wenn blockiert, erhält ihr eine Benachrichtigung, wenn eine App versucht, dynamischen Code zu laden, sodass ihr die Funktion bei Bedarf aktivieren könnt.

Dynamic Code Loading via Storage (Dynamisches Code-Laden über Speicher)

Ähnlich wie beim Laden über Speicher, kontrolliert diese Einstellung, ob Apps Code von der Festplatte/dem Speicher laden können, der nicht Teil des ursprünglichen APK war. Viele Apps nutzen dies für Module, die Google über sein "Dynamite"-System nachlädt. GrapheneOS bietet auch hier pro-App-Kontrolle. Wenn blockiert, werden Versuche mit einer Benachrichtigung gemeldet, die sogar den Dateipfad anzeigt, von dem geladen werden sollte. Dies gibt euch mehr Kontrolle und Transparenz über das Verhalten von Apps.

Sollte eine App, trotz der automatischen Kompatibiltätsfunktion Probleme machen, und beispielsweise Abstürzen, meldet sich GrapheneOS per Pop-Up, und erklärt euch direkt, welche Sicherheitsfunktion ihr für diese App deaktiveren müsst. Jede Sicherheitsfunktion kann für alle Apps individuell aktiviert, und deaktiviert werden. Das geschieht in den App-Einstellungen direkt.

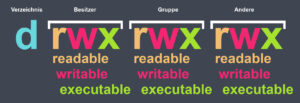

Apps mit eingeschränkten Zugriff auf die Ordner eures Smartphones konfigurieren

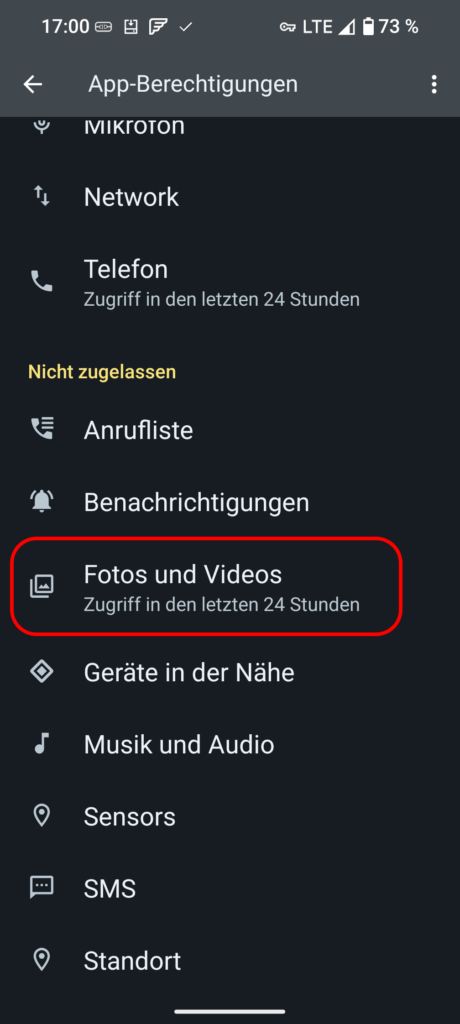

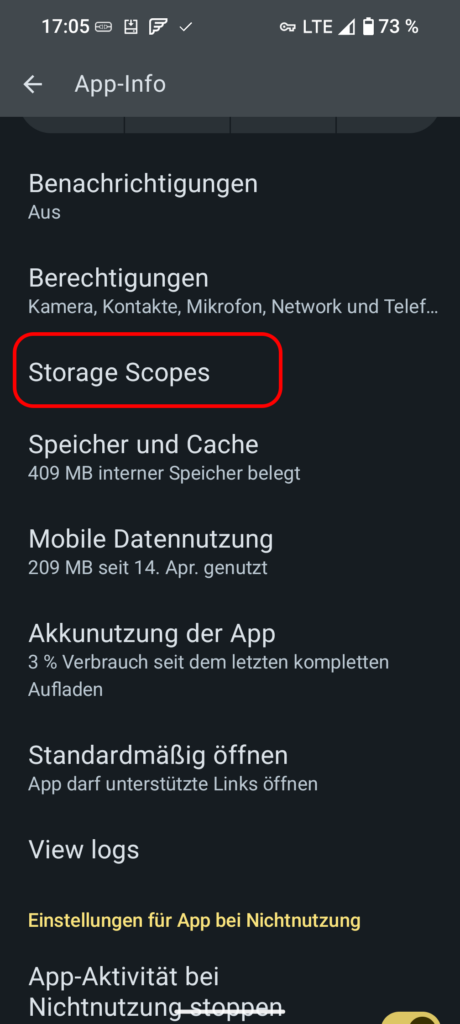

Ihr könnt Apps wie Whatsapp nur eingeschränkten Zugriff auf die Kontaktliste, oder euren Medienordner gewähren. Dies geschieht über Contact, oder Storage Scopes.

Contact Scopes

Auf Android wird der Zugriff auf Kontakte mit einer Alles-oder-nichts-Kontakte-Berechtigung gesteuert, die sowohl Lese- als auch Schreibzugriff auf alle auf dem Gerät gespeicherten Kontakte gewährt.

Viele Apps (z. B. beliebte Messaging-Apps) verweigern den Dienst, wenn die Kontakte-Berechtigung nicht erteilt wird.

GrapheneOS bietet die Funktion Contact Scopes als Alternative zur Erteilung der totalen Kontakte-Berechtigung. Wenn Contact Scopes aktiviert ist, nimmt die App an, dass sie die Kontakte-Berechtigung hat, obwohl sie diese tatsächlich nicht hat. Standardmäßig hat eine App mit aktivierten Contact Scopes keinen Zugriff auf Kontakte. Die App findet nur ein leeres Adressbuch vor.

Optional kann Lesezugriff auf folgende Bereiche gewährt werden:

- Kontaktdaten (Telefonnummer oder E-Mail): Der Zugriff auf jede Art von Nummer und E-Mail in einem Kontakt wird separat gewährt. Der Zugriff auf den Kontaktnamen wird automatisch gewährt.

- Einzelner Kontakt: Der Zugriff auf alle Kontaktdaten, außer dem Kontaktfoto, wird gewährt.

- Kontaktgruppe ("Label"): Entspricht der Gewährung des Zugriffs auf alle Kontakte in der Gruppe. Jeder Kontakt kann in mehreren Kontaktgruppen sein.

Der Typ und Name des Kontos, in dem der Kontakt gespeichert ist, werden vollständig vor der App verborgen. Der Name des Kontaktkontos ist normalerweise derselbe wie die E-Mail-Adresse dieses Kontos.

Wenn Contact Scopes aktiviert ist, wird der Schreibzugriff vollständig blockiert: Die App darf keine Kontaktdaten bearbeiten, keine Kontakte hinzufügen oder entfernen usw.

Storage Scopes

GrapheneOS bietet die Funktion Storage Scopes als sichere Alternative zu den Standard-Android-Speicherberechtigungen. Storage Scopes können nur aktiviert werden, wenn die App keine Speicherberechtigung hat. Wenn Storage Scopes aktiviert sind, denkt die App, sie hätte alle angeforderten Speicherberechtigungen, obwohl sie diese tatsächlich nicht hat.

Das bedeutet, dass die App keine Dateien sehen kann, die von anderen Apps erstellt wurden. Die App darf weiterhin Dateien und Verzeichnisse erstellen, wie jede andere moderne App, die keine Speicherzugriffsberechtigung hat. Apps, die normalerweise den alten Speichermodus verwenden würden, werden auf den modernen Speichermodus umgestellt, wenn Storage Scopes aktiviert sind.

Wenn eine App die "Zugriff auf alle Dateien"-Berechtigung anfordert (oder eine alte App ist, die WRITE_EXTERNAL_STORAGE anfordert), werden die Schreibbeschränkungen gelockert, um denselben Schreibzugriff zu gewähren, den die App hätte, wenn sie die "Zugriff auf alle Dateien"-Berechtigung hätte. Dies stellt die Kompatibilität mit Apps sicher, die beispielsweise ein neues Verzeichnis im Hauptverzeichnis des gemeinsamen Speichers erstellen oder eine Textdatei (z.B. lyrics.txt) im Musik-Ordner speichern. Zusätzlicher Lesezugriff wird solchen Apps jedoch nicht gewährt; sie können weiterhin nur ihre eigenen Dateien sehen.

Für alle anderen Apps gewährt die Aktivierung von Storage Scopes keinen zusätzlichen Speicherzugriff über das hinaus, was eine moderne App ohne Speicherberechtigung bereits hat. Optional könnt ihr festlegen, auf welche von anderen Apps erstellten Dateien die App zugreifen kann. Der Zugriff kann auf eine bestimmte Datei oder auf alle Dateien in einem Verzeichnis gewährt werden. Der Standard-SAF-Picker wird hierfür in einem speziellen Modus verwendet, der nur gemeinsame Speicherdateien/-verzeichnisse anzeigt.

Eine bedeutende Einschränkung von Storage Scopes ist, dass die App den Zugriff auf Dateien verliert, die sie erstellt hat, wenn sie deinstalliert und erneut installiert wird. Dies ist dasselbe Verhalten wie bei jeder anderen App ohne Speicherzugriffsberechtigung. Als Lösung können Benutzer den Zugriff auf diese Dateien/Verzeichnisse manuell über den die Einstellungen der Storages Scopes gewähren.

Praktische Anwendung von Storage Scopes

Ihr nutzt WhatsApp auf eurem GrapheneOS-Gerät, um mit Freunden und Familie zu kommunizieren. Ihr möchtet sicherstellen, dass WhatsApp nur auf die Dateien zugreifen kann, die ihr freigebt, und zum Beispiel nicht gleich dem kompletten DCIM Ordner mit allen Bildern, die ihr aufgenommen habt. Erlaubt ihr der App normalerweise die Freigabe auf Fotos und Videos, kann Whatsapp alle Fotos und Videos lesen, egal in welchem Ordner sie sind. Fotos und Videos, die von anderen Apps erstellt worden sind, können somit von Whatsapp gelesen werden. Nun können wir aber einen Ordner, explizit für Whatsapp erstellen, und können dort die Photos reinkopieren, die Whatsapp auch tatsächlich verwenden darf. Das geht so:

Ordner erstellen

Erstellt euch einen Ordner den Whatsapp benutzen darf. Beispielsweise ein neuer Ort, auf dem indem ihr nur bestimmte Fotos habt, die Whatsapp lesen darf. Dieser Ordner könnte sich auch im DCIM Ordner der Kamera sein.

Installation und Konfiguration:

Ihr installiert WhatsApp, erlaubt keinen Dateienzugriff und aktiviert Storage Scopes für diese App in den Einstellungen (langer Druck auf die App --> Info Button). Dadurch wird sichergestellt, dass WhatsApp denkt, es hätte alle erforderlichen Speicherberechtigungen, obwohl es tatsächlich keinen Zugriff auf Dateien anderer Apps hat. Whatsapp denkt, dass es Beispielsweise Vollzugriff auf Fotos und Videos hat, dabei sieht es nur Photos und Videos, die ihr via Whatsapp selber erhalten habt.

Erstellung und Zugriff auf Dateien:

- WhatsApp kann jetzt seine eigenen Dateien und Ordner erstellen und verwalten. Ihr könnt Bilder, Videos und Sprachnachrichten senden und empfangen, wie ihr es normalerweise tun würdet.

- Die App kann jedoch keine Dateien oder Daten sehen oder darauf zugreifen, die von anderen Apps erstellt wurden. Eure Medien und Nachrichten bleiben somit isoliert und geschützt.

Benutzerdefinierter Zugriff:

- Angenommen, ihr möchtet WhatsApp Zugriff auf bestimmte Fotos gewähren, die ihr mit einer anderen App gemacht habt oder eben Fotos, die ihr entsprechend freigeben wollt.

- Ihr könnt dies tun, indem ihr den über die Storage Scopes explizit den Zugriff auf dies Fotos dieses Ordners gewährt.

- Auf diese Weise könnt ihr kontrollieren, welche Dateien WhatsApp sehen und verwenden darf.

Vorteile:

- Erhöhte Sicherheit: Eure WhatsApp-Daten sind isoliert und können nicht von anderen Apps eingesehen oder manipuliert werden.

- Granulare Kontrolle: Ihr bestimmt genau, auf welche Dateien und Ordner WhatsApp zugreifen darf.

- Flexibilität: Auch nach einer Neuinstallation der App könnt ihr den Zugriff auf die zuvor erstellten Dateien problemlos wiederherstellen.

Würdet ihr Whatsapp auf normaler Art und Weise zugriff auf "Fotos & Videos" geben, könnte Whatsapp auch den Inhalt eures kompletten Kamera Ordners auslesen. Wollt ihr es nicht zu umständlich, und nicht ständig Bilder verschieben, könnt ihr Whatsapp auch nur Zugriff auf den Kamera-Ordner geben. Somit kann Whatsapp wenigstens nicht den Rest der Galerien und Photo Ordner auslesen.

Mit Storage Scopes bietet GrapheneOS euch eine interessante Möglichkeit, die Privatsphäre und Sicherheit eurer Daten zu erhöhen, ohne auf die Funktionalität eurer Apps verzichten zu müssen.

Weitere Sicherheitseinstellungen

Weitere Einstellung unter Settings / Sicherheit sind zum Beispiel das Festlegen der Displaysperre, die Einrichtung eines Fingerabdrucks, oder das durchmischen des PIN Layouts um zu verhindern das Beobachter den PIN erraten können, wenn sie euch während der Eingabe beobachten.

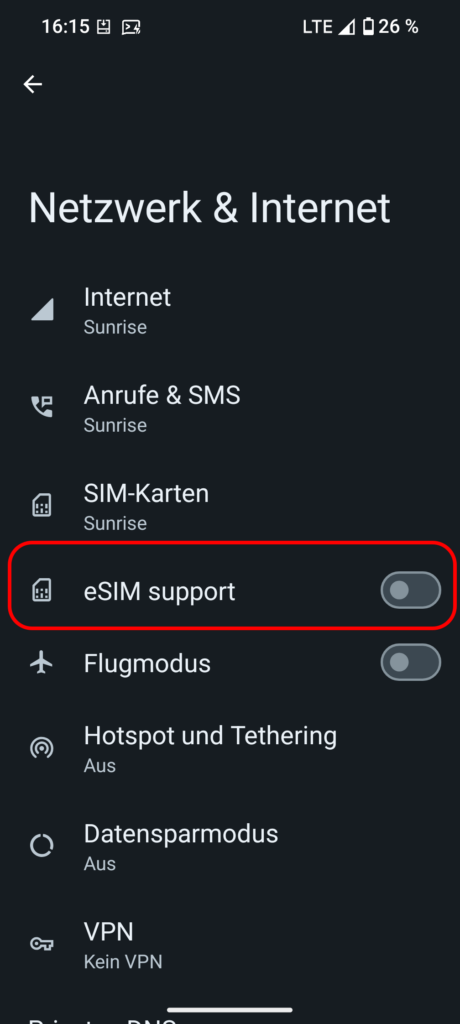

eSIM-Unterstützung

GrapheneOS unterstützt standardmäßig eSIMs, sodass ihr bereits installierte eSIMs auf dem Gerät nutzen könnt. Für das Verwalten und Hinzufügen neuer eSIMs ist jedoch eine proprietäre Google-Funktionalität erforderlich, die von Haus aus deaktiviert ist.

Die eSIM-Unterstützung in GrapheneOS funktioniert unabhängig von Google Play und teilt keine Daten mit Google Play, auch wenn es installiert ist. Sandboxed Google Play muss also nicht installiert werden, um die eSIM Funktionalität nutzen zu können!

Ihr könnt die eSIM-Unterstützung in den Einstellungen unter Netzwerk & Internet > eSIM-Support aktivieren. Dieser Schalter bleibt nach jedem Neustart aktiv.

Durch Aktivieren des Schalters wird die Google-Funktionalität genutzt, um eSIMs zu verwalten und hinzuzufügen.

Wenn der eSIM-Installationsprozess bei "Netzwerkinformationen prüfen…" hängen bleibt, trotz stabiler Internetverbindung, müsst ihr möglicherweise den USSD-Code ##4636## eingeben und dann DSDS im angezeigten Menü aktivieren.

Falls eure eSIM durch eine PIN geschützt ist, empfiehlt es sich, den eSIM-Unterstützungsschalter auch nach der Aktivierung eingeschaltet zu lassen. Sollte die PIN vergessen werden, könnt ihr die eSIM auf dem Sperrbildschirm deaktivieren. Wenn der Schalter deaktiviert und die PIN vergessen wird, ist das Gerät nur noch mit dem PUK zugänglich.

Privater DNS Modus

Welche DNS-Server werden standardmäßig verwendet?

Das Betriebssystem verwendet standardmäßig die vom Netzwerk bereitgestellten DNS-Server. Diese werden in der Regel automatisch über DHCP (IPv4) und RDNSS (IPv6) konfiguriert. Bei statischer IP-Konfiguration werden die DNS-Server manuell festgelegt. Im LTE Netzwerk nimmt es also die DNS Server eures Internet Providers.

Bei der Nutzung von VPNs: Ein VPN stellt ein zusätzliches Netzwerk bereit, und das Betriebssystem nutzt die vom VPN bereitgestellten DNS-Server für alle Verbindungen, außer für das Auflösen der IP-Adresse des VPNs und Netzwerküberprüfungen.

Die Nutzung der vom Netzwerk bereitgestellten DNS-Server ist der beste Weg, um sich in die Menge der Nutzer einzufügen, da Netzwerke und Websites Nutzer anhand einer abweichenden DNS-Konfiguration identifizieren und verfolgen können. Wir empfehlen daher, die vom Provider bereitgestellten DNS-Server zu verwenden auch wenn dies bedeutet, dass der DNS Provider Daten über euch sammelt kann.

In einigen fehlerhaften oder ungewöhnlichen Netzwerken kann es vorkommen, dass keine DNS-Server bereitgestellt werden. In diesen Fällen greift das Betriebssystem auf Fallback-DNS-Server zurück, die eine hohe Verfügbarkeit bieten. GrapheneOS verwendet Cloudflare DNS als Fallback, da diese eine bessere Datenschutzrichtlinie haben.

Wie nutze ich einen benutzerdefinierten DNS-Server?

Es ist nicht möglich, die vom Netzwerk bereitgestellten DNS-Server direkt zu überschreiben. Stattdessen könnt ihr in den Einstellungen unter Netzwerk & Internet > Privates DNS einen DNS-over-TLS-Server angeben. Dieser muss ein gültiges Zertifikat besitzen, beispielsweise von Let's Encrypt. Das Betriebssystem wird dann alle DNS-Anfragen über diesen privaten DNS-Server leiten.

Beispielsweise könnt ihr "one.one.one.one" für Cloudflare DNS eintragen. Weitere Optionen umfassen Quad9, Google und AdGuard. In unserem Beitrag zu den DNS Servern findet ihr weitere DNS Server mit ihren Domain Namen.

Auch bei statischer IP-Konfiguration solltet ihr die Private DNS-Funktion verwenden, um die Sicherheit zu erhöhen.

VPN-Apps können ebenfalls eigene DNS-Server bereitstellen. In diesem Fall hat die Private DNS-Funktion Vorrang.

Apps und Websites können die konfigurierten DNS-Server erkennen, indem sie zufällige Subdomains abfragen. Dies kann zur Nutzeridentifizierung genutzt werden. Wenn ihr ein VPN nutzt, solltet ihr den Standard-DNS-Dienst des VPNs verwenden, um euch besser zu schützen.

Warum akzeptiert Private DNS keine IP-Adressen?

Im automatischen Modus bietet die Private DNS-Funktion opportunistische Verschlüsselung, indem sie DNS-over-TLS verwendet, wenn dies vom DNS-Server unterstützt wird. Diese Verschlüsselung schützt nur vor passivem Abhören, nicht vor aktiven Angriffen.

Wenn Private DNS explizit aktiviert wird, nutzt es authentifizierte Verschlüsselung ohne Fallback. Die Authentifizierung erfolgt anhand des Hostnamens des Servers, weshalb keine IP-Adresse angegeben werden kann. Das Betriebssystem löst den Hostnamen unverschlüsselt auf und leitet dann alle weiteren DNS-Anfragen über DNS-over-TLS.

Schützt DNS-over-TLS (Private DNS) andere Verbindungen?

Nein, DNS-over-TLS schützt nur die DNS-Auflösung. Selbst wenn DNS-Ergebnisse mit DNSSEC authentifiziert werden, schützt dies nicht die anderen Verbindungen. Verschlüsselte DNS-Anfragen erschweren es einigen Angreifern, sind aber kein vollständiger Schutz.

Verbirgt DNS-over-TLS (Private DNS), welche Websites besucht werden?

Private DNS verschlüsselt nur die DNS-Anfragen. Ein Überwacher kann dennoch die IP-Adresse des Zielservers sehen. Viele Domains teilen sich IP-Adressen, daher ist verschlüsseltes DNS nur ein Teil der nötigen Maßnahmen. Derzeit leakt TLS weiterhin Domainnamen über SNI, weshalb verschlüsseltes DNS noch begrenzt nützlich ist. Es ist jedoch eine zukunftsorientierte Funktion, die in der Zukunft an Bedeutung gewinnen wird. Die Nutzung wird empfohlen, ersetzt aber nicht die Verwendung von Tor oder eines VPNs.

Für was ist dann DNS over TLS, bzw ein andere DNS Server gut?

Zum grössten Teil um Zensur zu umgehen, wenn zum Beispiel der DNS Server des Providers bestimmte Webseiten sperrt. Ausserdem bekommt der Provider selber dann keine Daten mehr über euer Surf-Verhalten.

Backups und Datenwiederherstellung

Im Gegensatz zu einem Standard Android mit Google Play Diensten, oder Herstellerapps wie die von Samsung und Co, gibt es bei GrapheneOS ebenso wie bei CalyxOS kein standardmässig aktiviertes ready-to-use Backup-System, da das System vollständig auf externe Cloud Dienste wie die von Google, Huaweii oder Samsung verzichtet. Ihr seid also verantwortlich über die Sicherung eures Smartphones. Ihr habt die Möglichkeit euer Smartphone regelmässig manuel zu sichern, indem ihr es mit einem USB Kabel an euren Rechner hängt, einen USB Stick nutzt, oder ihr verwendet eine eigene Cloud wie zum Beispiel die Nextcloud.

Hier ein paar Möglichkeiten, wie ihr euer Smartphone sichern könnt:

SeedVault

GrapheneOS enthält SeedVault, ein integriertes Backup-System, das eure Apps und Daten sicher speichert. Ihr könnt eure Backups auf einem USB-Stick oder auf einem DAVx5 oder Nextcloud-Konto speichern. Seedvault findet ihr in den Einstellungen unter System --> Sicherungen.

Das Vorgehen, wie man Seedvault verwendet, wird hier in diesem Artikel detailiert beschrieben.

Es empfiehlt sich, das Smartphone via Seedvault zu sichern, und die Daten wie zum Beispiel Bilder, Videos, Musik und etc, über eine Backuplösung wie die Nextcloud.

Nextcloud als eigenständige Backup App

Nextcloud könnt ihr euch aus dem F-Droid Store installieren, und ist eine Open-Source-Cloud-Lösung, die ihr auf einem eigenen Server oder bei einem vertrauenswürdigen Anbieter nutzen könnt. Ihr könnt eure Dateien, Kontakte und Kalender synchronisieren und sichern. Falls ihr keine Nextcloud habt, könnt ihr euch auf unserer Seite registrieren, und erhaltet 5GB gratis Speicherplatz. Für Die Sicherung eurer Kontakte und des Kalenders benötigt ihr die App DAVx5. DAVx5 muss dafür vorher mit eurer Nextcloud verbunden werden.

Kontakte und Kalender manuel sichern

Habt ihr keine Nextcloud, und wollt ihr keine verwenden, sichert eure Kontakte über die Kontakte App als VCF-Datei und kopiert diese an einen Ort eurer Wahl. Eine App, die eine Kalendersicherung zulässt wäre Beispielsweise ETAR, oder Fossify Kalender. Eine Kalendersicherung ist bei ETAR nur über ein CalDAV möglich, oder ihr verwendet die Kalenderapp wie Fossify Kalender welches eine lokale Sicherung via ICF Dateien erlaubt.

Weitere Möglichkeiten und Artikel um eure Kontakte und Kalender zu synchronisieren, findet ihr hier:

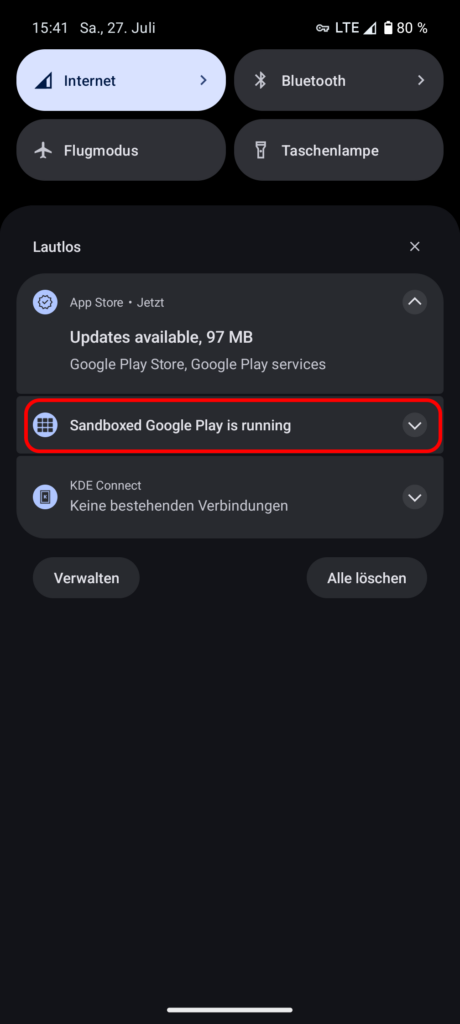

Sandboxed GooglePlay

Schauen wir uns die Sandboxed Google Play Implementation von GrapheneOS mal genauer an, was macht sie so sicher, was ist anders wie bei einem Standard Google Phone und wieso seid ihr bei der Verwendung trotzdem realtiv sicher?

GrapheneOS verfügt über eine Kompatibilitätsschicht, die die Installation und Nutzung der offiziellen Versionen von Google Play in der standardmäßigen App-Sandbox ermöglicht. Im Gegensatz zu den normalen Systemen erhält Google Play auf GrapheneOS keinerlei spezielle Zugriffsrechte oder Privilegien. Stattdessen lernt die Kompatibilitätsschicht, wie Google Play innerhalb der vollen App-Sandbox arbeiten kann. Außerdem wird Google Play nicht als Backend für die Betriebssystemdienste verwendet, selbst wenn es installiert ist.

Da die Google Play-Apps auf GrapheneOS nur wie eine normale Apps behandelt werden, werden sie in einem bestimmten Nutzer- oder Arbeitsprofil installiert und sind nur innerhalb dieses Profils verfügbar. Nur Apps innerhalb desselben Profils können Google Play nutzen und müssen dies ausdrücklich wählen. Google Play funktioniert wie jede andere App und hat keine besonderen Fähigkeiten. Wie bei jeder anderen App kann es nicht mehr auf Daten anderer Apps zugreifen und benötigt die ausdrückliche Zustimmung des Nutzers, um auf Profildaten oder Standardberechtigungen zuzugreifen. Apps innerhalb desselben Profils können mit gegenseitigem Einverständnis kommunizieren, was auch für Google Play in der Sandbox gilt.

Google Play in der Sandbox ist nahezu voll funktionsfähig und bietet fast vollständige Kompatibilität mit dem App-Ökosystem, das von Google Play abhängig ist. Nur ein kleiner Teil der privilegierten Funktionen, die noch nicht in der Kompatibilitätsschicht integriert wurden sind, ist nicht verfügbar. Diese fehlenden Funktionen machen sich im Alltag aber nicht bemerkbar.

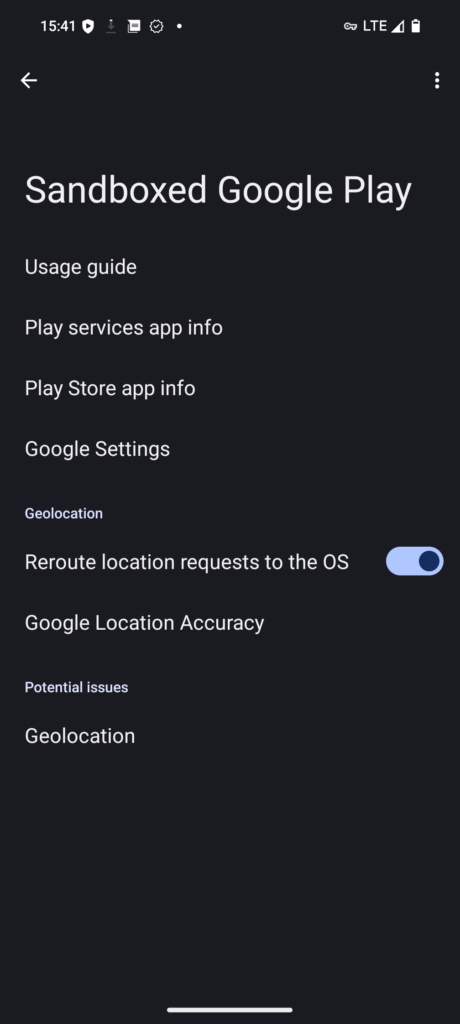

Der Großteil der Play-Dienste funktioniert einwandfrei, einschließlich dynamisch heruntergeladener/aktualisierter Module (Dynamite-Module) und Funktionen, die durch modulare App-Komponenten wie Google Play Games bereitgestellt werden. Standardmäßig werden Standortanfragen an eine von GrapheneOS bereitgestellte Neuimplementierung des Play-Geolokalisierungsdienstes weitergeleitet. Ihr könnt diese Weiterleitung deaktivieren und stattdessen den standardmäßigen Play-Dienste-Geolokalisierungsdienst nutzen, wenn ihr den Google-Netzwerkstandortdienst und verwandte Funktionen verwenden möchtet. Dies findet ihr, indem ihr auf dem Bildschirm nach von ganz oben unten Swiped, und auf Sandboxed Google Play is running geht, und danach Reroute location requests to OS deaktiviert.

Die Kompatibilitätsschicht unterstützt den Play Store vollständig. Play Store-Dienste sind voll verfügbar, inklusive Login und einschließlich aller In-App-Käufen, Play Asset Delivery, Play Feature Delivery und App-/Inhaltslizenzprüfungen. Der Play Store kann Apps installieren, aktualisieren und deinstallieren, wobei der Standardansatz verwendet wird, der erfordert, dass der Nutzer ihn als App-Quelle autorisiert und jeder Aktion zustimmt.

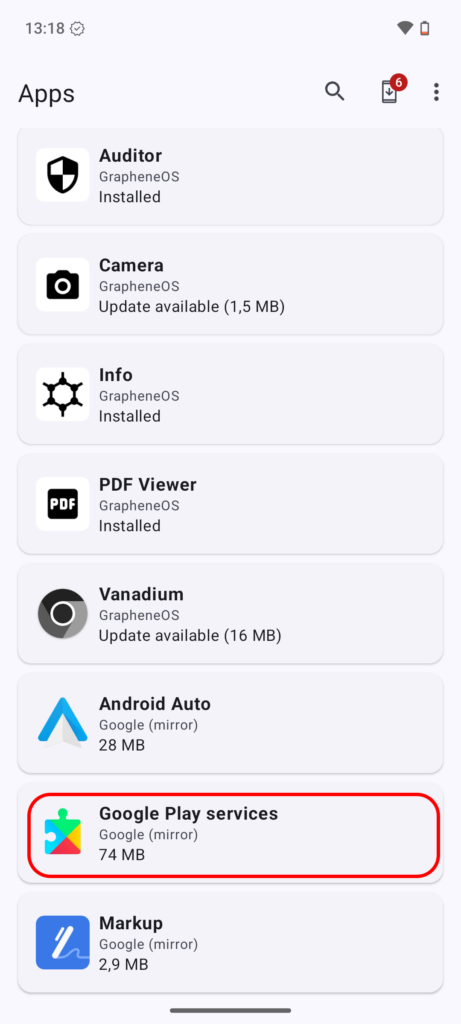

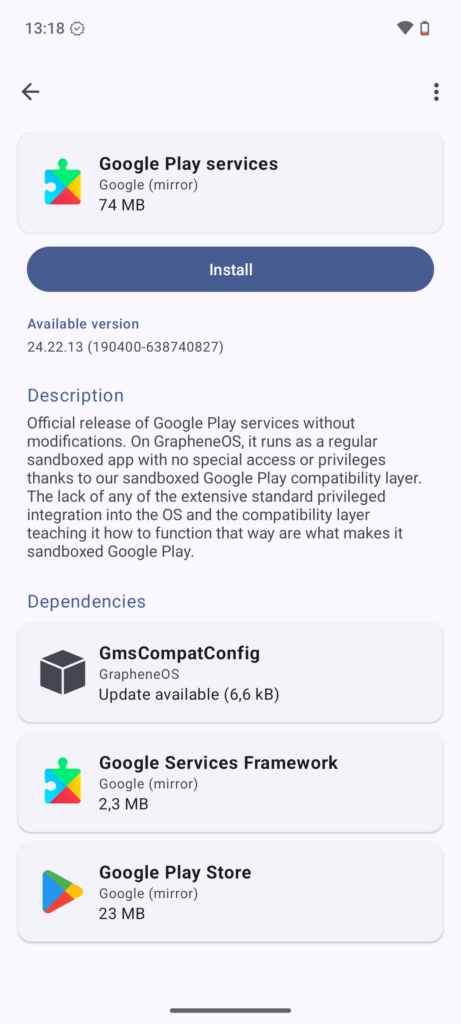

Installation von Sandbox G-Play

Die Möglichkeit zur Installation findet ihr in den Graphene Apps, scrollt nach unten, und wählt Google Play Services aus. Drückt auf Install, und erlaubt die Installation. Wichtig ist, dass ihr während der Installation den Google Framework Services, den Google Play Diensten und dem Google Play Store Netzwerkfreigabe erteilt (Allow Network permission). Die Popups kommen, während der Installation von Sandboxed Google Play.

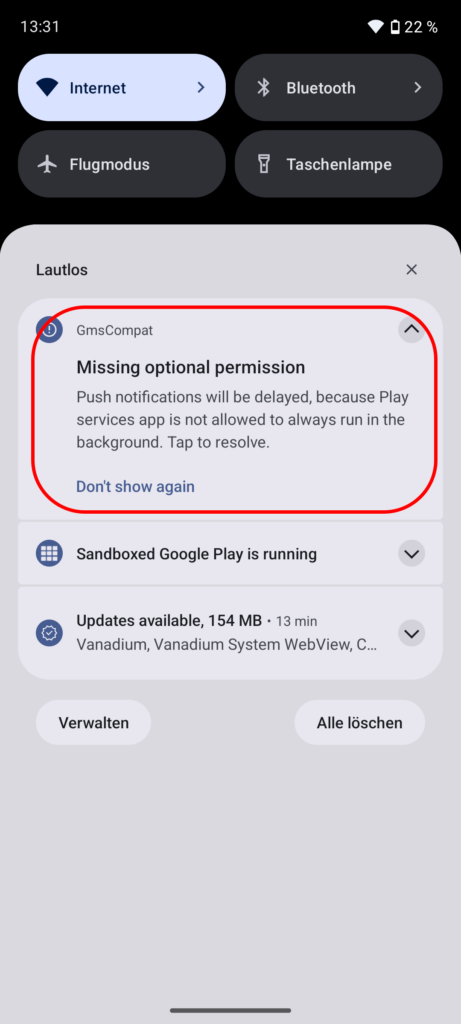

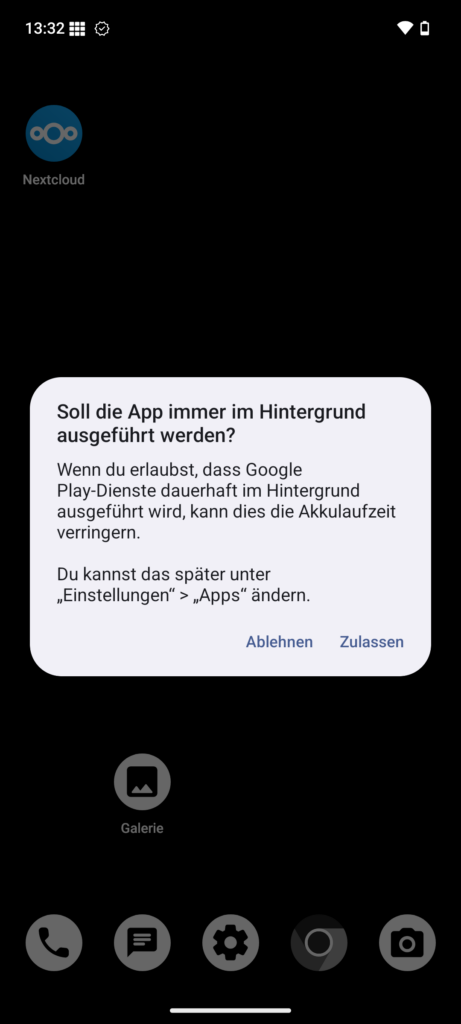

Die Installation kann eine Weile dauern. Danach müsst ihr dem G-Play eine Erlaubnis erteilen, im Hintergrund werkeln zu dürfen, ansonsten könnten Push Nachrichten nicht, oder nur verspätet ankommen.

Googles Push Dienste konfigurieren

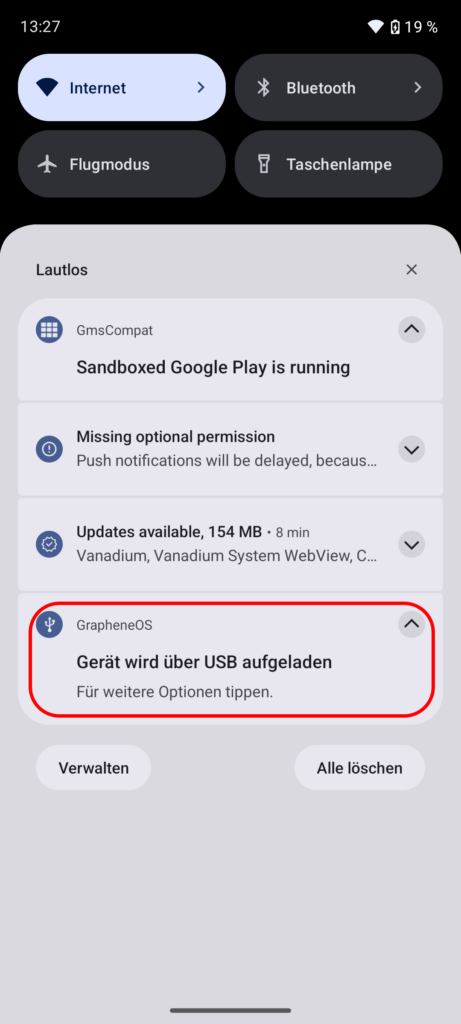

Ohne Sandboxed G-Play fehlt auf dem Smartphone ein Pushdistributor. Push Benachrichtigungen sind eine Methode euch neue Nachrichten anzuzeigen, ohne dass die App dafür geöffnet werden muss und im Tiefschlaf bleiben kann. Dies spart Akku und Ressourcen, da ansonsten Apps im Polling Modus laufen, oder euch gar keine Benachrichtigungen anzeigen können. Nach der Installation von Sandboxed G-Play seht ihr eine Benachrichtigung, wie ihr Push einrichtet:

Klickt auf die Benachrichtigung, und wählt wie im Sceenshot gezeigt, auf Zulassen. Dies stellt sicher, das Push auch wirklich funktioniert.

GrapheneOS verfälscht einen grossen Teil der an Google ausgelieferten Gerätedaten, jedoch bedeutet dies trotzdem ein Verzicht an Privatsspähre, da Google euch mit diversen Methoden trotzdem identifzieren kann. Googlefrei ist dies dann nicht mehr, jedoch deutlich weniger übel, als die tief ins System integrierten Google Play Dienste auf Standard Phones, die euch vor Google nackt da stehen lassen.

Google Accounts verwenden

Wir erklären hier, wie hier eure Google Accounts, für den Moment des Umstiegs weiter verwenden könnt, wenn ihr zum Beispiel eure ganzen Termine noch in Googles Kalender App verwaltet, und erst nach und nach umsteigen wollt.

Einrichtung des Google-Kontos:

- Öffnet den Google Play Store und meldet euch mit eurem Google-Konto an. Ihr könnt ein bestehendes Konto verwenden oder ein neues Konto erstellen.

- Für Fake-Accounts könnt ihr eine Wegwerf-E-Mail-Adresse und eine temporäre Telefonnummer nutzen, um ein Google-Konto zu erstellen. Dienste wie "TextNow" oder "Burner" können für temporäre Telefonnummern hilfreich sein.

- Prepaid Nummern eignen sich natürlich auch für die Erstellung eines Google Kontos

Nutzung von Google-Diensten mit Sandbox:

- Apps innerhalb desselben Profils können Google-Dienste nutzen, solange sie explizit die Erlaubnis dafür haben. Dies bedeutet, dass ihr bestimmte Apps auf Google-Dienste zugreifen lassen könnt, während andere weiterhin isoliert bleiben.

Trennung von Profilen:

- Ihr könntet verschiedene Arbeits-Profile auf eurem GrapheneOS-Gerät erstellen. Jedes Profil hat seinen eigenen isolierten Speicher und seine eigenen Apps. Dies ermöglicht es euch, verschiedene Google-Konten oder Fake-Accounts für verschiedene Zwecke zu nutzen.

- Beispiel: Ihr könnt ein Hauptprofil mit ohne G-Play verwenden und ein weiteres Profil mit einem Fake-Account für gelegentliche Apps oder Testzwecke einrichten.

Standort Unterstützungsdienste

Der Standortdienstunterstützende Dienste gibt es auf GrapheneOS auch, nur funktionieren sie etwas anders, und sind was die Privatsphäre anbelangt, auch besser abgeschirmt, da Dienste wie der Mozilla Location Service wie bei CalyxOS mit MicroG nicht verwendet werden. Die Standort Unterstützung hat mit der Art und Weise zu tun, wie die Standortbestimmung zustande kommt. Es gibt die reine GPS basierte Standortbestimmung, die in der Regel sehr langsam ist, und die unterstützte Standortbestimmung (A-GPS) durch Hilfsdienste wie zum Beispiel bekannte WLAN Netzwerke und Mobilfunkmasten, in eurer direkten Umgebung. Dies hilft zum Beispie bei der Standortbestimmung in Gebäuden, wo GPS nur schlecht und kaum funktioniert, wenn ihr nicht unter freiem Himmel seid. Die WLAN und Funkmasten basierte Ortung erlaubt ein schnelle und exakte Ortung auch in Gebäuden und an Standorten welche nicht direkt dem freien Himmel exponiert sind.

A-GPS (Assisted GPS) bei GrapheneOS funktioniert mit Unterstützung durch Funkmasten, Satellitendaten und benutzt falls erwünscht WLAN SSID's und Bluetooth Daten aus der Umgebung, um die Position genauer und schneller zu bestimmen.

Was ist A-GPS?

A-GPS (Assisted GPS) ist eine Erweiterung des herkömmlichen GPS (Global Positioning System), die entwickelt wurde, um die Geschwindigkeit und Genauigkeit der Standortbestimmung zu verbessern, insbesondere in Umgebungen mit schlechtem Satellitensignal wie städtischen Gebieten oder Innenräumen.

Wie funktioniert A-GPS bei GrapheneOS?

Satellitensignale:

- Das Gerät empfängt Signale von Satelliten, die es zur Positionsbestimmung verwendet.

Unterstützung durch Funkmasten, Satellitendaten und WLAN/Bluetooth

- Zusätzlich zu den Satellitensignalen nutzt das Gerät Informationen von nahegelegenen Funkmasten. Diese Informationen helfen dabei, die Position schneller und genauer zu bestimmen, besonders in Bereichen mit schlechtem Satellitenempfang, wie in Städten oder Innenräumen.

- PSDS ist ein Dienst, der Vorhersagedaten zu Satellitenpositionen und Uhrkorrekturen bereitstellt. Diese Daten helfen dem Empfänger, schneller eine Positionsbestimmung durchzuführen, indem sie die Notwendigkeit reduzieren, auf die vollständige Übermittlung der Satellitendaten von den Satelliten zu warten.

- Falls aktiviert, wird die Positionsbestimmung zusätzlich durch WLAN SSIDs und Bluetooth Daten aus der Umgebung unterstützt.

Vorteile von A-GPS bei GrapheneOS

Schnellere Positionsbestimmung:

Dank der Unterstützung durch Funkmasten, Satellitendaten und optional WLAN/Bluetooth Daten, kann das Gerät schneller eine genaue Position bestimmen.

Bessere Genauigkeit:

In Gebieten mit schlechtem Satellitenempfang, wie in Städten oder Gebäuden, liefert A-GPS genauere Positionsdaten.

Datenschutz:

GrapheneOS schützt eure Privatsphäre durch die sichere Implementierung von A-GPS. Die Funkmastendaten und Satellitendaten werden über Proxy-Server heruntergeladen, sodass sich euer Smartphone nicht direkt mit den Informationsstellen verbindet.

Kontrollmöglichkeiten von A-GPS

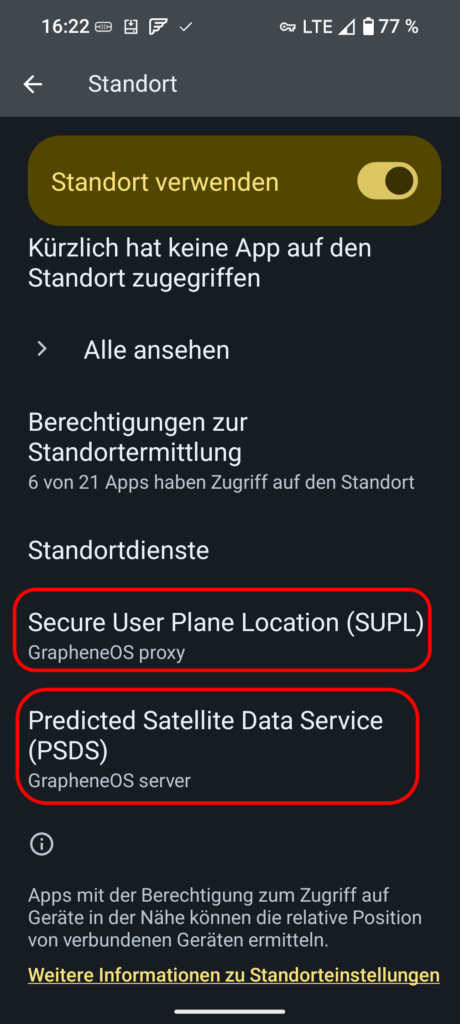

Secure User Plan Location und Predicted Satelite Data

Ihr könnt ein Teil von A-GPS direkt deaktivieren. Geht in den Einstellungen unter Standort, und deaktiviert hier Secure User Plane Location (supl) und Predicted Satelite Date Service (PSDS):

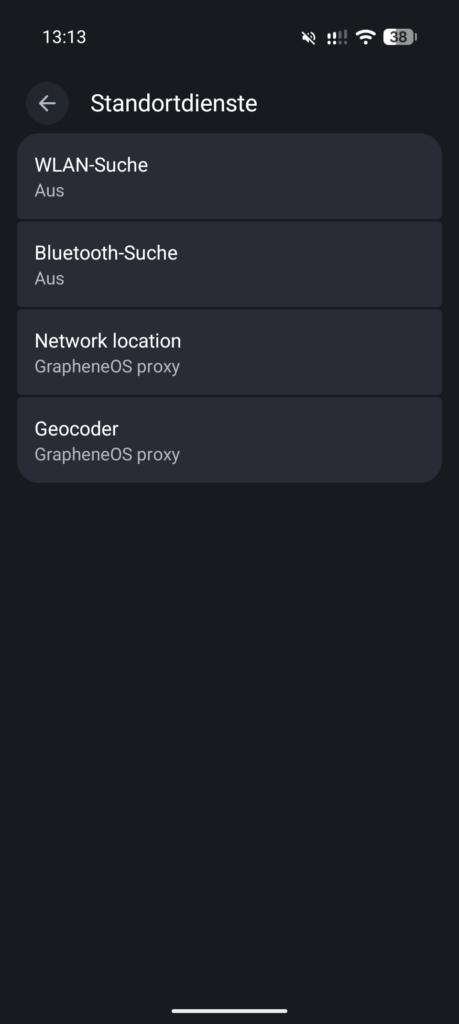

Weitere Standortunterstützung durch WLAN/Bluetooth/Funkmasten

Findet ihr unter Standortdienste. Zusätzlich zu Supl und PSDS können WLAN SSIDs und Bluetooth Stationen, Funkmasten und Geocoder helfen die Ortung zu beschleunigen.

Datenschutzaspekte

Durch die Deaktivierung der kompletten Standortunterstützung durch SUPL, PSDS, WLAN und Bluetoothdaten, wird die GPS Ortung in Städten möglicherweise nicht mehr korrekt funktionieren, oder dauert dann teilweise sehr lange. Durch die Nutzung von GrapheneOS Proxy Server gehen keine persönlichen Daten an die Servicestellen, die diese Daten bereitstellen, heraus. Die GrapheneOS Proxyserver erhalten bei der Verbindung nur die Modeldaten eures Geräts, und die jeweilige IP Adresse, um die korrekten Daten bereitzustellen, und um euch verbinden zu können. Klickt einer der AGPS Zusatzfunktionen an, und wählt hier GrapheneOS Proxy. Für WLAN gibt es keinen Proxy da dieser Austausch direkt zwischen eurem Phone, und öffentlichen WLAN Routern stattfindet.

Internetkontrolle für Apps

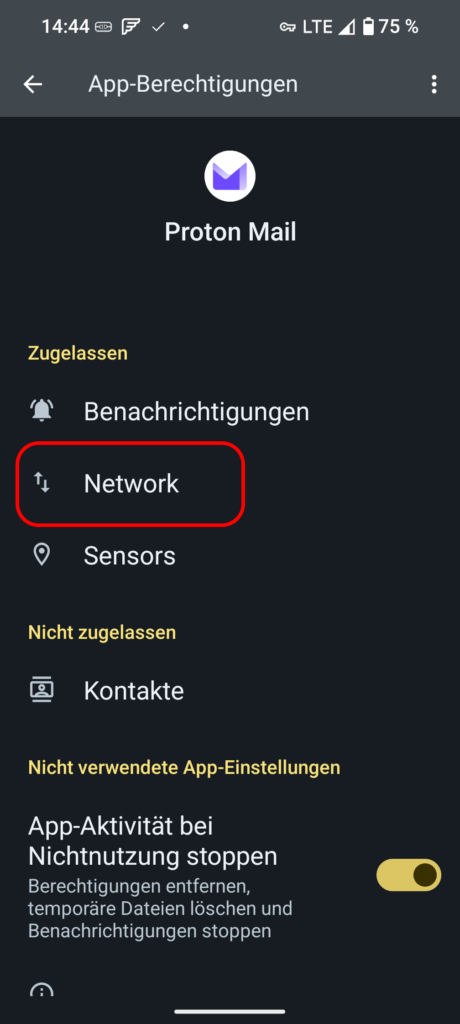

Bei der Installation von Apps, werdet ihr gefragt, ob die Apps Network Permissions bekommen dürfen (heisst dass sie eine Internet Verbindung aufbauen dürfen). Hier könnt ihr direkt entscheiden, ob eine App das Internet nutzen darf, oder nicht. Ihr könnt die Wahl später rückängig machen, indem ihr der App im Info Menu (langer Tab auf das App Icon - Info Icon) die Network Permissions wieder entzieht:

Habt ihr der App diese Berechtigung entzogen, kann sie anschliessend nicht mehr auf das Internet zugreifen. Dies ist sicherer als die Datura Firewall in CalyxOS, da eine App dann defintiv kein Bit empfangen oder versenden kann. Laut GrapheneOS ist Datura Firewall eine scheinlösung als eine wirkliches Hilfsmitte um die Privatssphäre zu schützen.

Verwendet alternative Apps!

Warum alternative Apps?

Google-Apps sammeln eine Menge Daten über euch und euer Nutzungsverhalten. GrapheneOS zielt darauf ab, eure Privatsphäre zu schützen, indem es diese Datensammlung praktisch eliminiert. Natürlich müssen dafür aber auch Änderungen im Nutzungsverhalten stattfinden, und eine Abkehr von Big-Tech Apps sollte priorisiert werden, ansonsten hilt der alleinige Umstieg auf googlefreie Betriebssysteme nicht sehr viel.

Eine Auswahl an Alternativen Opensource Apps haben wir euch hier zusammengestellt. In der Kategorie Android, findet ihr auch ein paar Vorstellung von Apps und deren Handhabung.

Nur durch den Verzicht auf BigTech -Apps behaltet ihr die volle Kontrolle über euer Gerät und eure Daten. Ihr entscheidet also mit eurem App-Verhalten auch, welche Informationen ihr mit welchen Diensten teilst, und welche nicht!

Alternative zu herkömmlichen Push-Diensten

Für diejenigen die auf Push aus Gründen der Privatsphäre verzichten wollen, und sich kein Sandboxed Google Play installieren wollen, es jedoch aber gerne nutzen würden, gibt es ein langsam aufkommende Alternative: Unified Push!

UnifiedPush ist ein offenes Protokoll, das entwickelt wurde, um dezentrale Push-Benachrichtigungen zu ermöglichen. Es bietet eine Alternative zu zentralisierten Diensten wie Google Firebase Cloud Messaging (FCM), indem es die Kontrolle über Push-Benachrichtigungen zurück in die Hände der Nutzer und Entwickler gibt.

Was ist UnifiedPush

UnifiedPush ist ein offenes Protokoll und eine Sammlung von Tools, die entwickelt wurden, um Push-Benachrichtigungen ohne Abhängigkeit von großen zentralisierten Diensten zu ermöglichen. Es ermöglicht Anwendungen, Push-Benachrichtigungen zu empfangen, ohne dass sie auf proprietäre Dienste wie Google oder Apple angewiesen sind.

Hauptmerkmale von UnifiedPush

- Dezentralisierung:

- Im Gegensatz zu zentralisierten Diensten wie FCM, die von einem einzigen Anbieter betrieben werden, ermöglicht UnifiedPush die Nutzung verschiedener Server und Netzwerke.

- Benutzer und Entwickler können ihren eigenen Push-Server betreiben oder vertrauenswürdige Server auswählen.

- Datenschutz und Kontrolle:

- Durch die Dezentralisierung haben Benutzer und Entwickler die volle Kontrolle über ihre Daten.

- Es werden keine Daten an zentrale Stellen gesendet, was die Privatsphäre schützt.

- Kompatibilität und Flexibilität:

- UnifiedPush unterstützt verschiedene Backends und kann in eine Vielzahl von Anwendungen integriert werden.

- Es gibt bereits Unterstützung für verschiedene Plattformen und Technologien.

Wie nutze ich Unified Push

Damit ihr Unified Push verwenden könnt, benötigt ihr einen Client, der die Nachrichten an eure kompatiblen Apps weiterleitet. Ntfy ist ein Open-Source-Push-Benachrichtigungssystem, das sich durch seine Einfachheit, Flexibilität und Datenschutzfreundlichkeit auszeichnet. Es tut quasi das, was MicroG's Push implementierung, oder auch die Google Plays Services tun, es empfängt Pushnachrichten von einem frei wählbaren Push-Server, und verteilt die Benachrichtigung an die entsprechende App. Es bietet quasi eine alternative Methode, um Benachrichtigungen auf eure Geräte zu empfangen, ohne auf proprietäre Dienste wie Google Firebase Cloud Messaging (FCM) angewiesen zu sein.

Die App gibt es im Appstore von F-Droid und wird regelmässig aktualisert und verbessert.

Zu erwähnen ist, dass bis jetzt nur wenige Apps andere Push-Lösungen integrieren. Big-Tech Apps mit alternativen Push Systemen findet man vergebens, und es gibt auch keine Möglichkeit diese dazu zu bringen, andere Push-System zu verwenden. Die App muss alternative Push Methoden nämlich unterstützen. Im Bereich Messaging gibt es bereits in paar Apps, die mit alternativen Push Diensten zurecht kommen. Diese sind:

Molly (Signal Fork)

Mercurygram (Telegram Fork)

Eine weitere Liste an Apps die Unified Push unterstützen, findet ihr hier!

Updates für GrapheneOS

Updates gibt es OTA = over the air, heisst also direkt auf euer Phones, sobald neue Versionen verfügbar sind. Ihr müsst also keine Updates manuel herunterladen oder installieren. Wollt ihr zwischendurch prüfen, ob es Updates gibt, könnt ihr dass unter Einstellungen -> System -> Systemupdates machen.

Datenübertragung an den PC

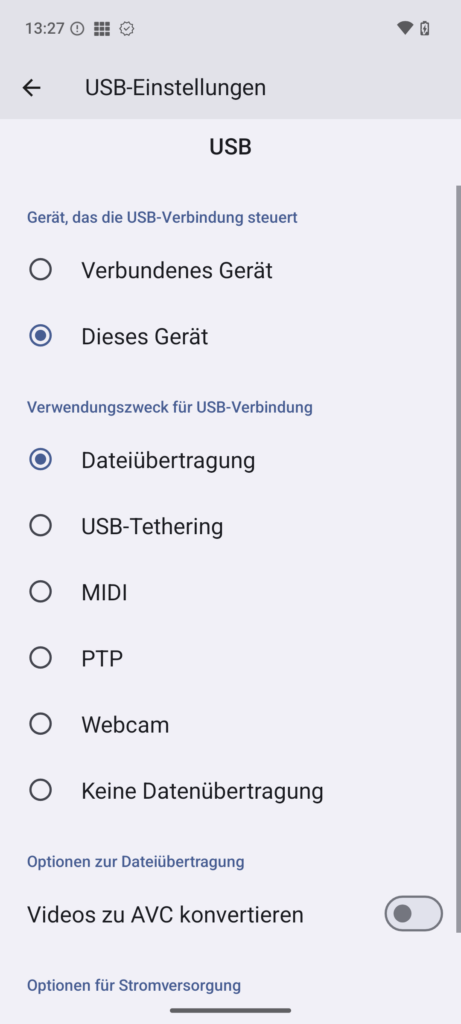

Die Datenübertragung ist ähnlich wie bei einem Standard Android Phone. Schliesst euer Phone mit einem USB-C Kabel an einen PC mit Windows/Mac oder Linux, wischt auf eurem Smartphone nach unten, klickt 2x auf Gerät wird über USB aufgeladen, und anschliessend auf Dateiübertragung. Danach steht euch der Inhalt des Homeordners auf dem Computer zur Verfügung.

Probleme mit eBanking Apps ohne G-Play? Profile verwenden!

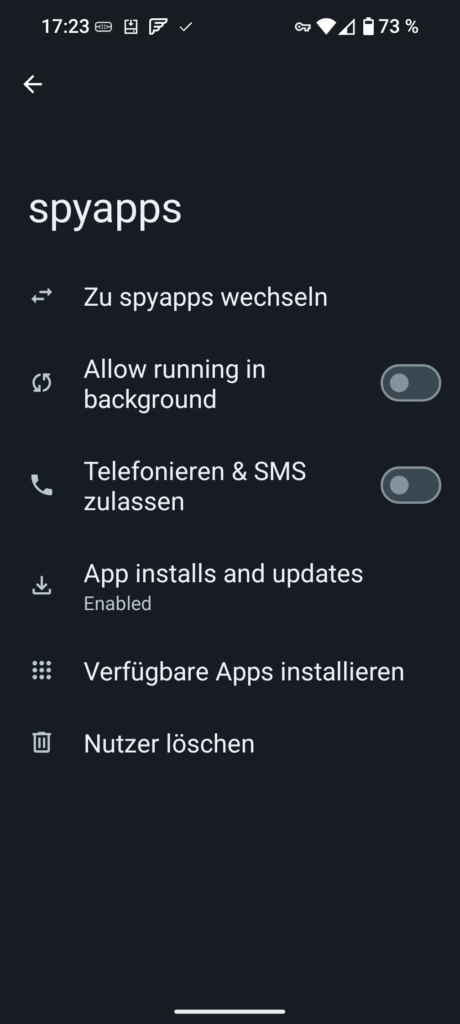

Möchtet ihr wirklich komplett auf Googles Sandboxed Google Play verzichten (z.B so wie ich) kann es sein, dass bestimmte Apps wie eBanking und etc. nicht funktionieren, weil sie voraus setzen, dass Googles Playstore mit seinen Features installiert ist. Hier hilft nur probieren und testen, ob die App auch ohne Googles Playstore funktioniert , oder nicht. Falls einige eurer Apps nicht funktionieren, könnt ihr in den Einstellungen unter System -> mehrere Nutzer ein entsprechendes Zweit-Profil erstellen, auf dem Sandboxed Google Play installiert ist, damit euer Hauptprofil nicht mit Sandboxed Google Play in Verbindung kommt. In diesem Profil könnt ihr nun Apps packen, die die Zusammenarbeit mit GrapheneOS verweigern, wenn kein Google Play installiert ist. Das Profil könnt ihr entsprechend konfigurieren, sodass es nicht läuft, wenn ihr es nicht verwendet, und somit auch keine Daten aktiv geleakt werden. Das automatische deaktivieren von Profilen bei Nicht-Verwendung kann CalyxOS zum Beispiel nicht. (Allow running in background)

Fazit

Der Umstieg auf GrapheneOS erfordert einige Anpassungen, möglicherweise auch einiges an Überwindung, und auch einiges an Arbeitungszeit, bietet euch jedoch erheblich mehr Kontrolle über eure Daten und schützt eure Privatsphäre. Mit den richtigen Tools und Alternativen werdet ihr schnell feststellen, dass ihr nichts Wichtiges vermisst und gleichzeitig sicherer und freier unterwegs seid. Diverse Sicherheitsfunktionen, und die absolute Unabhängigkeit gegenüber aussenstehenden Diensten machen GrapheneOS zum besten CustomROM dass es da draussen gibt. Wer sich wirklich um sein Daten kümmert, der installiert sich GrapheneOS.

Seid ihr an einem GoS Phone interessiert? Schaut in unserem Shop vorbei. Wir bieten GoS vorinstalliert mit normaler Herstellergarantie an!

Weitere Privatspähre orientierte Artikel und Möglichkeiten findet ihr hier:

Auf welchen Laptops ist GrapheneOS

installierbar?

Auf gar keinem. Ist nur für das Smartphone

lg

Man kann es auf dem 11 Zoll Pixel Tablet installieren.

gibt es irgendeine möglichkeit es einzustellen das sich das handy löscht mit einer bestimmten taste beispiel FLUGMODUS das wenn ich darauf klicke das sich das handy löscht oder irgendwas

Hallo Paul

Steht im Artikel beschrieben. Nennt sich Duress Pin –> Duress Pin einrichten. Pin im Notfall eingeben, Handy löscht sich komplett.

lg

GraphenOS läuft auf Pixel-Smartphones und Pixel-Tablets

Danke für die detaillierte Erklärung des Systems.

Es ist der Beste Artikel den ich in dem Internet jemals fand!

Tolle Arbeit!

Danke

Danke Mike,

werde den Beitrag demnächst noch updaten, sind einige neue Dinge dazugekommen.

lg Mario

…das kann ich nur unterstreichen — 1000 Dank für diesen großartigen Artikel ❣️

Wenn ich meine SIM Karte einlege, bin ich dann trotzdem noch relativ sicher unterwegs?

Oder was sollte man da beachten?

Lg

Hallo Marion

Nichts musst du beachten, einfach SIM Karte einlegen und starten. Ansonsten kannst du ja deine Smartphone kaum nutzen. GrapheneOS tut was es kann, um deine Privatsphäre effektiv zu schützen.

lg

Hallo kurze Frage. Habe ein graphene Handy und von einer APP is Voraussetzung das sie über der anderen APP eingeblendet werden kann wenn ich auf aktivieren gehe wird das abgeblockt. Der Punkt: wie stelle ich das ab. Sieht zwar anklickbar aus ist es aber irwie nicht MFG danke im vorraus

Hi, gehst du mit einem langem Druck auf das App Icon, dann Info, dann scrollst du nach unten und erlaubst der App dass sie sich über anderen Einblenden darf mit „Über anderen Apps einblenden“ –> Zulassen

Endlich Infos über GrapheneOS, die auch für Anfänger/Umsteiger weitgehend verständlich sind und insbes. in Deutscher! Sprache geschrieben. Vielen Dank für Deine Mühe! – Ich habe mir gerade ein fertig installiertes Pixel 9proXL mit GrapheneOS vom Freifon-Shop gekauft, weil ich mich von den fürchterlichen Datenkraken google etc komplett befreien will. Daher bin ich auch extrem zurückhaltend, was die Installation weiterer Apps betrifft, will mir auf diesem schönen, teuren Gerät auf gar keinen Fall irgendein Spionagezeugs einfangen. Daher habe ich auch noch keine Simkarte eingelegt, weil ich vermute, daß mein Provider Congstar über die Simkarte einen gewissen Zugang zum Gerät bekommt und viele Infos vom Smartphone erhält, oder nicht? Was genau erfährt der Provider per Simkarte über mich, wenn ich alle Kontakte NUR auf dem Gerät speichere?

Außerdem überlege ich, ob ich evtl. meine noch aktuelle, alte Prepaid-Simkarte aus einem google-verseuchten Smartphone jetzt in mein sauberes Graphene-Smartphone stecken und weiterverwenden kann? Ich habe Angst davor, es zu tun, weil diese alte Simkarte mehrere Jahre im Geräte war und dadurch ja unendlich viel google-Code und Daten von mir enthält und mein neues Gerät datenschutztechnisch beschädigen würden. So stelle ich es mir jedenfalls vor und wäre Dir für eine hilfreiche Antwort sehr dankbar!

Mira

Hallo Mira,

erstmal herzlichen Glückwunsch zu Deinem neuen Gerät und willkommen bei GrapheneOS – ein sehr guter Schritt in Richtung mehr Privatsphäre! Ich beantworte Dir Deine Fragen gerne, auch wenn ich anmerken möchte: Wenn man ein Gerät bei Freifon zu deren völlig überteurten Preis kauft, sollte eigentlich ein ordentlicher Support im Preis enthalten sein. Frag dort ruhig auch mal nach – für das Geld sollte das selbstverständlich sein.

Nun zu Deinen Fragen:

SIM-Karte & Provider:

Dein Mobilfunkanbieter (z. B. Congstar) sieht technisch bedingt immer Deine Telefonnummer, Deine Geräte-IMEI und die Funkzelle, in der Du Dich gerade befindest. Das ist notwendig, damit Telefonie und mobiles Internet funktionieren. Inhalte wie Kontakte, Fotos oder Apps bleiben komplett privat – darauf hat der Provider keinen Zugriff.

Alte SIM-Karte weiterverwenden:

Keine Sorge – eine SIM-Karte speichert keine „Google-Daten“ und kann Dein neues Smartphone nicht „verseuchen“. Sie enthält lediglich Dinge wie PIN, manchmal Kontakte oder SMS. Du kannst Deine alte Karte also problemlos in das neue GrapheneOS-Gerät einsetzen.

Apps:

GrapheneOS gibt Dir die Wahl. Du kannst Apps über den Aurora Store (Play-Apps ohne Google-Konto) oder über F-Droid (Open-Source-Apps) installieren. Play Services sind bei GrapheneOS optional und laufen in einer abgeschotteten Sandbox – Du entscheidest also, was wirklich nötig ist.

👉 Mein Tipp: Lass Dich nicht von unnötigen Ängsten verunsichern. GrapheneOS ist genau dafür da, Dir die Kontrolle zurückzugeben.

Hallo Mario,

herzlichen Dank für Deine superschnelle, ausführliche und sehr nette Antwort!

Bzgl. Freifon: Ich war heilfroh, als ich diesen deutschen Anbieter für komplett installierte Smartphones entdeckte (andere kenne ich nicht), und der Support ist auch sehr freundlich und hilfsbereit. Aber da ich schon mehrere Tage lang dort div. Fragen gestellt hatte, wollte ich dort nicht schon wieder „nerven“. Nun entdeckte ich gestern bei der Suche nach einem deutschen Graphene-Bedienungshandbuch zufällig Deine Seite und dachte mir, ich frage einfach mal hier 😉

Nochmals Danke und viele Grüße in die Schweiz,

Mira