Was ist das Tor Netzwerk und welche Möglichkeiten bietet es uns

Ich höre immer wieder, dass das Tor Netzwerk Satanswerk sei, nur für illegale Geschäfte genutzt wird, und nur Übeltäter und Verbrecher das Netzwerk nutzen würden, um untereinander zu kommunzieren. In diesem Beitrag möchte ich euch deshalb aufzeigen, was das Tor Netzwerk genau ist, und welche Möglichkeiten es uns bietet. Mit diversen Vorurteilen möchte ich aufräumen und euch einen neutralen Blick auf das Netzwerk aufzeigen.

Was ist Tor

Das Tor-Netzwerk wurde im Jahr 2002 ins Leben gerufen. Sein ursprüngliches Ziel war es, Online-Privatsphäre und -Anonymität zu stärken, was vor allem für politische Aktivisten, Journalisten und andere Menschen wichtig ist, die in repressiven Regimen leben oder arbeiten. Es sollte auch allgemeinen Benutzern helfen, ihre Privatsphäre zu schützen und sich vor Überwachung und Tracking zu schützen.

Das Tor-Projekt, welches hinter dem Netzwerk steht, wurde ursprünglich vom US Naval Research Laboratory entwickelt. Die initiale Motivation war nicht nur, die Privatsphäre und Anonymität der Benutzer zu schützen, sondern auch Forschung in Bezug auf Online-Sicherheit und -Anonymität zu betreiben.

Das Tor-Netzwerk erlaubt es Benutzern, ihre Identität zu verschleiern, indem es ihren Datenverkehr durch ein Netzwerk von Servern (den sogenannten "Onion-Routern") leitet. Jeder Router kennt nur den vorherigen und den nächsten Knoten im Netzwerk, aber nicht den Ursprung oder das endgültige Ziel der Daten. Dies macht es extrem schwierig, die Daten einem bestimmten Benutzer zuzuordnen.

Obwohl das Tor-Netzwerk für legitime Zwecke der Wahrung der Privatsphäre und des Schutzes vor Überwachung genutzt wird, wird es auch für illegale Aktivitäten genutzt, da es den Benutzern ermöglicht, nahezu anonym zu agieren. Daher gibt es auch Kritik am Tor-Netzwerk, und es ist ein Balanceakt zwischen dem Schutz der Privatsphäre und dem Schutz vor kriminellen Aktivitäten.

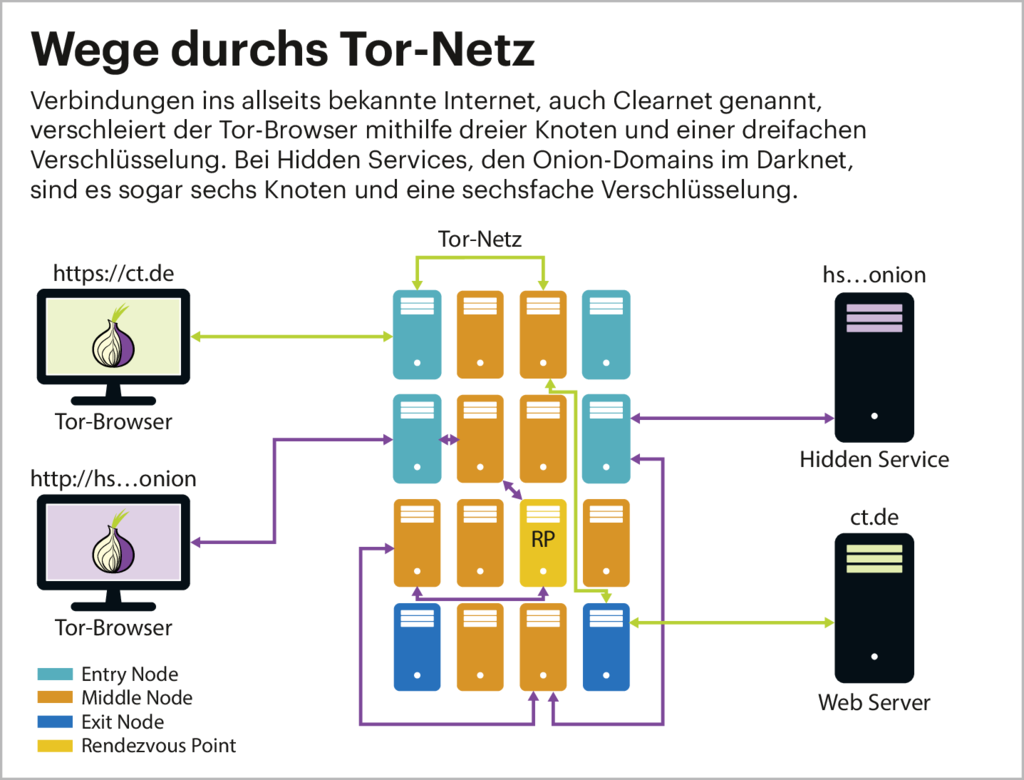

Wie funktioniert das Tor Netzwerk

Das Tor-Netzwerk ist ein System, das entwickelt wurde, um die Anonymität von Benutzern im Internet zu erhöhen und ihre Aktivitäten vor Netzüberwachung und -analyse zu schützen. „Tor“ steht für „The Onion Router“, und dieser Name spiegelt die mehrschichtige Verschlüsselung wider, die das Netzwerk zum Schutz der Benutzerdaten verwendet.

Wenn ein Benutzer über das Tor-Netzwerk auf das Internet zugreift, wird sein Datenverkehr durch mehrere Server (oder „Knoten“) geleitet. Diese Server sind über das gesamte Netzwerk verteilt und werden von Freiwilligen betrieben. Jeder Knoten fügt eine weitere Verschlüsselungsschicht zu den durchlaufenden Daten hinzu, sodass am Ende ein „Geflecht“ mehrerer Verschlüsselungsschichten entsteht – ähnlich wie bei einer Zwiebel.

Hier ist eine schrittweise Erklärung des Prozesses

- Benutzerzugriff: Der Benutzer installiert den Tor-Browser oder die App Orbot auf dem Smartphone, und verbindet sich mit dem Tor-Netzwerk. Der Tor-Browser basiert auf Mozilla Firefox und ist so konfiguriert, dass er automatisch eine Verbindung zum Tor-Netzwerk herstellt.

- Erste Verschlüsselungsschicht: Wenn der Benutzer eine Anfrage sendet, wird diese zuerst auf seinem Gerät verschlüsselt.

- Eintrittsknoten: Die verschlüsselte Anfrage gelangt zum ersten Tor-Server, dem „Eintrittsknoten“. Dieser Server entschlüsselt eine Schicht der Anfrage, um die Adresse des nächsten Knotens zu erfahren, kann aber den eigentlichen Inhalt oder das endgültige Ziel der Anfrage nicht sehen.

- Zwischenknoten: Die teilweise entschlüsselte Anfrage gelangt zu einem oder mehreren „Zwischenknoten“, die jeweils eine weitere Verschlüsselungsschicht entfernen, um die Adresse des nächsten Knotens im Pfad zu identifizieren. Diese Knoten können weder den Ursprung noch das Ziel der Anfrage erkennen.

- Austrittsknoten: Schließlich erreicht die Anfrage den „Austrittsknoten“, der die letzte Verschlüsselungsschicht entfernt und die ursprüngliche Anfrage zum gewünschten Ziel weiterleitet. Dieser Knoten kann den Inhalt der Anfrage ebenso nicht sehen, und kennt nicht den Ursprung der Daten.

- Rückantwort: Die Antwort des Zielservers nimmt den umgekehrten Weg durch das Tor-Netzwerk, wobei jeder Knoten eine weitere Verschlüsselungsschicht hinzufügt. Wenn die Antwort den ursprünglichen Benutzer erreicht, wird sie vollständig entschlüsselt, und er kann den Inhalt sehen.

Durch dieses System kann jeder Knoten nur einen kleinen Teil der gesamten Route sehen, sodass es extrem schwierig ist, die vollständige Route einer Anfrage zu verfolgen. Dies schützt die Anonymität des Benutzers effektiv.

Obwohl das Tor-Netzwerk ein leistungsstarkes Tool für die Wahrung der Online-Privatsphäre ist, ist es nicht perfekt. Benutzer müssen weiterhin vorsichtig sein, um ihre Anonymität zu wahren, beispielsweise durch Vermeidung von Cookies und anderen Tracking-Technologien sowie durch Nutzung sicherer Verbindungen wie HTTPS.

Was ist wichtig bei der Benutzung des Tor Netzwerks und wie bewahre ich meine Anonymität am besten

Die Nutzung des Tor-Netzwerks ist ein effektiver Weg, um Online-Privatsphäre und Anonymität zu schützen. Allerdings ist es wichtig, bestimmte Sicherheitsvorkehrungen zu treffen, um den größtmöglichen Schutz zu gewährleisten:

- HTTPS verwenden: Wie bereits erwähnt, bietet die Verwendung von HTTPS eine zusätzliche Verschlüsselungsebene, die verhindert, dass Austrittsknoten den Inhalt Ihres Datenverkehrs sehen können.

- Tor-Browser verwenden: Der Tor-Browser ist speziell darauf ausgelegt, eure Anonymität zu schützen. Er verhindert, dass ihr durch Dinge wie Cookies getrackt werdet, und stellt sicher, dass alle eurer Datenverkehr über das Tor-Netzwerk geleitet wird.

- JavaScript, Flash und andere Plug-Ins deaktivieren: Diese können dazu verwendet werden, Benutzer zu identifizieren, auch wenn sie Tor verwenden. Der Tor-Browser blockiert viele dieser Technologien standardmäßig. Seid aber vorsichtig bei der deaktivierung von Javascript, es zerstört viele Funktionen aktueller Seiten im Clearnet. Onion Seiten benutzen meisst gar kein Jacascript.

- Keine persönlichen Informationen preisgeben: Selbst wenn ihr Tor verwendet, könnt ihr immer noch identifiziert werden, wenn ihr persönliche Informationen, wie euren echten Namen oder eure Adresse, online preisgebt.

- VPNs und/oder Bridges verwenden: Ein Virtual Private Network (VPN) oder Tor-Bridges können zusätzliche Anonymität und Schutz bieten, besonders in Ländern, in denen der Tor-Zugang blockiert oder eingeschränkt ist.

- Keine Torrents über Tor herunterladen: Torrents können eure IP-Adresse preisgeben und das Tor-Netzwerk belasten.

- Vermeidet das Öffnen von Dokumenten, die heruntergeladen wurden, während ihr online seid: Dokumente, einschließlich PDFs und Word-Dokumente, können eingebettete Ressourcen enthalten, die außerhalb von Tor geladen werden und eure echte IP-Adresse preisgeben.

- Seid vorsichtig mit Cookies und Tracking: Obwohl der Tor-Browser Cookies beim Schließen automatisch löscht, können diese während einer Sitzung dennoch Tracking ermöglichen. Es emfiehlt sich, z.B mit dem Privacy Badger erst gar keine Cookies zuzulassen.

- Regelmäßige Updates: Haltet den Tor-Browser und alle verwendeten Anwendungen stets auf dem neuesten Stand, um Sicherheitslücken zu minimieren.

- Seid euch der Gesetze und Vorschriften bewusst: Die Verwendung von Tor ist in einigen Ländern illegal oder wird überwacht. Informiert euch über die Gesetze in dem Reiseland Land, bevor ihr Tor verwenden und stellt sicher dass ihr euch vorher mit einem VPN in ein anderes Land tunnelt.

- Gesunden Menschenverstand verwenden: Kein Tool ist zu 100% sicher oder anonym. Seid immer vorsichtig und euch bewusst, wenn ihr im Internet surft, besonders wenn ihr sensible Informationen teilt oder euch mit sensitiven Themen befasst.

Erinnert euch, dass die Einhaltung dieser Praktiken euch helfen kann, sicherer und anonymer online zu sein, aber keine absolute Anonymität garantieren kann. Jedes Tool oder jede Methode hat ihre Grenzen, und es ist wichtig, diese zu verstehen und entsprechend vorsichtig zu handeln.

Was ist eine Onion Adresse

Eine Onion-Adresse ist eine spezielle Art von URL, die spezifisch für das Tor-Netzwerk entwickelt wurde. Diese Adressen enden typischerweise mit der TLD (Top-Level-Domain) ".onion". Onion-Adressen ermöglichen den Zugriff auf "versteckte Dienste", die speziell für die anonyme Verwendung durch das Tor-Netzwerk konzipiert sind.

Struktur einer Onion-Adresse

Eine herkömmliche Onion-Adresse besteht aus 16 alphanumerischen Zeichen, die einen 80-Bit-Hashwert repräsentieren, der aus dem öffentlichen Schlüssel des Servers abgeleitet ist. Eine neuere, verbesserte Version, bekannt als V3, verwendet 56 Zeichen. Hier sind Beispiele für beide:

- Klassische Onion-Adresse (V2):

xyz123abc4567890.onion - Neue Onion-Adresse (V3):

abc123xyz456def789ghi012jkl345mnopqrs67890.onion

Funktionsweise der Onion Adresse

Versteckte Dienste

- Ein Betreiber eines versteckten Dienstes konfiguriert seinen Server, um auf Anfragen über das Tor-Netzwerk zu antworten. Dieser Server bleibt verborgen und anonym.

- Der Dienst erstellt dann eine ".onion"-Adresse, die auf den spezifischen Server verweist.

Benutzerzugriff

- Benutzer, die auf den versteckten Dienst zugreifen möchten, verwenden den Tor-Browser.

- Dieser Browser leitet den Datenverkehr durch das Tor-Netzwerk, um die Anonymität zu wahren.

Verbindungsherstellung

- Wenn der Benutzer die .onion-Adresse eingibt, verbindet sich der Tor-Browser mit dem Netzwerk und leitet die Anfrage durch verschiedene zufällige Knoten (Router).

- Jeder Knoten kennt nur den vorherigen und den nächsten Knoten im Pfad, aber nicht den Ursprung oder das Ziel der Daten, um die Anonymität zu schützen.

Rendezvous-Punkt

- Anstatt eine direkte Verbindung zum versteckten Dienst herzustellen, wählen beide Parteien (Benutzer und Dienst) einen zufälligen "Rendezvous"-Punkt im Tor-Netzwerk.

- Dieser Punkt dient als Mittelsmann, ohne jedoch die Identitäten beider Parteien zu kennen.

Kommunikation

- Daten werden verschlüsselt und sicher zwischen dem Benutzer und dem versteckten Dienst über den Rendezvous-Punkt übertragen.

Wichtige Erkenntnisse

- Anonymität: Sowohl Benutzer als auch Dienstanbieter bleiben anonym, da ihre IP-Adressen verborgen sind.

- Verschlüsselung: Die Kommunikation ist mehrfach verschlüsselt, um Datenschutz und Sicherheit zu gewährleisten.

- Zugriff: .onion-Adressen sind nur über das Tor-Netzwerk erreichbar. Normale Webbrowser können nicht direkt auf diese Adressen zugreifen.

Die Verwendung von .onion-Adressen und versteckten Diensten im Tor-Netzwerk ermöglicht eine sichere und anonyme Kommunikation im Internet, was besonders in Umgebungen mit starker Überwachung und Zensur nützlich ist.

DNS bzw Namensauflösung von onion Adressen im Tor Netzwerk

Die Namensauflösung im Tor-Netzwerk, speziell für Onion-Adressen, unterscheidet sich von der herkömmlichen DNS-Namensauflösung im klaren Internet. Hier sind die Schlüsselelemente dieses Prozesses:

Namensauflösung

Generierung von Onion-Adressen

- Dienstanbieter generieren ein Schlüsselpaar (öffentlicher und privater Schlüssel).

- Ein Hash des öffentlichen Schlüssels (verkürzt und kodiert) bildet den einzigartigen Teil der Onion-Adresse.

Verbindung durch den Benutzer

- Wenn ein Benutzer eine .onion-Adresse in den Tor-Browser eingibt, initiiert der Browser eine Verbindung im Tor-Netzwerk zu diesem spezifischen versteckten Dienst.

Rendezvous-Prozess

- Der Benutzer wählt zufällig einen Rendezvous-Punkt im Netzwerk und teilt diesem seine ".onion"-Adresse mit.

- Der versteckte Dienst und der Benutzer bauen beide eine Verbindung zu diesem Rendezvous-Punkt auf, über den dann der Datenverkehr sicher und anonym weitergeleitet wird.

Kein Globales DNS

- Da .onion-Adressen nicht im globalen DNS registriert sind, gibt es keine zentralisierten Server, die diese Auflösung durchführen.

- Die Auflösung findet stattdessen innerhalb des Tor-Netzwerks selbst statt, durch einen Prozess der Herstellung einer anonymen und verschlüsselten Verbindung zwischen Benutzer und Dienst.

Vorteile und Herausforderungen der dezentraliserten Namensauflösung

- Anonymität: Dieses System schützt die Identität des Benutzers und des Dienstanbieters.

- Sicherheit: Der Datenverkehr ist durch das Netzwerk hindurch verschlüsselt.

- Zugänglichkeit: Onion-Adressen können nur durch das Tor-Netzwerk erreicht werden, was den Zugang beschränkt.

Die Namensauflösung im Tor-Netzwerk für .onion-Adressen erfolgt ohne den Einsatz des standardmäßigen DNS-Systems des Internets, was zusätzliche Anonymität und Sicherheit sowohl für Benutzer als auch für Dienstanbieter bietet.

Ist das nicht das Darknet wo sich nur Kriminelle rumtreiben?

Das Tor-Netzwerk wurde primär entwickelt, um Benutzern anonymes Browsen zu ermöglichen und ihre Online-Privatsphäre zu schützen. Es dient vielen, darunter Aktivisten und Journalisten, als wichtiges Tool zur Umgehung von Überwachung und Zensur. Die mit dem Netzwerk verbundenen negativen Vorurteile, oft hervorgehoben durch seine Assoziation mit dem Darknet, sind überbetont. Diese Vorurteile verschleiern den tatsächlichen Zweck und Nutzen von Tor, welches in erster Linie Freiheit und Datenschutz im Internet fördern soll.

Unterscheidung zwischen Tor-Netzwerk und Darknet

Tor-Netzwerk

- Das Tor-Netzwerk ist ein System zur Anonymisierung von Internetverkehr. Es leitet Daten durch ein Netzwerk aus Servern (oder Knoten), die von Freiwilligen auf der ganzen Welt betrieben werden, um die IP-Adresse der Benutzer zu verschleiern.

- Es dient als Werkzeug zur Sicherung der Privatsphäre und Anonymität von Benutzern, indem es ihnen ermöglicht, das Internet ohne Überwachung zu nutzen.

- Tor wird von verschiedenen Personengruppen genutzt, darunter Aktivisten, Journalisten, Whistleblower und alle, die ihre Online-Privatsphäre schätzen.

Darknet

- Der Begriff "Darknet" bezieht sich auf Teile des Internets, die nicht durch normale Suchmaschinen indexiert sind und nicht ohne spezielle Software oder Berechtigungen zugänglich sind.

- Das Darknet umfasst eine Vielzahl verschiedener Netzwerke, von denen das Tor-Netzwerk nur eines ist.

- Innerhalb des Darknets gibt es Websites (bekannt als die ausgeführten ".onion"-Seiten), die nur durch Tor zugänglich sind.

- Nicht alle Inhalte im Darknet sind illegal. Es gibt viele legale und sichere Dienste, Foren und Websites, die aus verschiedenen Gründen im Darknet existieren.

Vorurteile und Missverständnisse

Nicht ausschließlich für Kriminelle

- Sowohl das Tor-Netzwerk als auch das Darknet haben den Ruf, Orte für illegale Aktivitäten zu sein, dies stellt jedoch nur einen Bruchteil der tatsächlichen Nutzung dar.

- Viele Benutzer nutzen Tor und das Darknet aus legitimen Gründen, um ihre Privatsphäre zu schützen oder der Zensur zu entkommen.

Legitime Nutzung

- Tor wird weltweit von Menschen verwendet, die auf freie Informationen zugreifen, ihre Meinungsfreiheit ausüben oder sich einfach vor unnötiger Überwachung schützen wollen.

- Organisationen und Individuen nutzen .onion-Dienste, um sichere Kommunikationsplattformen anzubieten, wie beispielsweise ProtonMail.

Verantwortungsbewusste Nutzung

- Wie bei jedem anderen Tool oder Dienst hängt die Legalität und Ethik der Nutzung des Tor-Netzwerks und des Darknets vom Verhalten des Einzelnen ab.

- Verantwortungsbewusste und informierte Benutzer können diese Netzwerke für positive und legale Zwecke nutzen, ohne in kriminelle Aktivitäten verwickelt zu sein.

Kriminalität kann oft als Ausdruck von Ungerechtigkeit verstanden werden. In einer Welt, in der Ressourcen, Chancen und Rechte gerechter verteilt wären, könnten weniger Menschen sich dazu gezwungen sehen, auf illegale Handlungen zurückzugreifen. Kriminalität ist in vielen Fällen ein Symptom tiefer liegender sozialer Ungleichheiten und Diskrepanzen. Eine gerechtere Gesellschaft mit adäquaten Unterstützungsmechanismen und Zugang zu Bildung und Arbeitsplätzen für alle könnte demzufolge zu einer Reduzierung der Kriminalitätsrate beitragen.

Vorteile des Tor Netzwerkes im Vergleich zum normalen Internet

Das Tor-Netzwerk repräsentiert ein dezentralisiertes System, was mehrere Vorteile in Bezug auf Datenschutz, Anonymität und Freiheit im Internet bietet.

Vorteile der Dezentralisierung im Tor-Netzwerk

Widerstand gegen Zensur: In einem dezentralisierten Netzwerk ist es schwieriger, Inhalte oder Dienste zu zensieren. In einem zentralisierten Internet können Autoritäten oder große Unternehmen den Zugang zu bestimmten Websites oder Diensten blockieren oder einschränken.

Anonymität und Privatsphäre: Die dezentrale Struktur von Tor gewährleistet, dass der Datenverkehr durch mehrere Knoten (Server) geleitet wird, wobei jeder Knoten nur einen kleinen Teil der Information kennt. Dies schützt die Identität der Benutzer und ihre Online-Aktivitäten.

Reduzierte Überwachung: Da es keinen zentralen Knoten gibt, durch den alle Informationen fließen, ist Massenüberwachung deutlich erschwert. In einem zentralisierten Netz könnten alle Daten an einem Punkt gesammelt und analysiert werden.

Offener Zugang: Jeder kann einen Tor-Knoten betreiben und so zur Dezentralisierung und Vielfalt des Netzwerks beitragen. In einem zentralisierten System könnten die Betreiber den Zugang oder die Teilnahme am Netzwerk kontrollieren oder beschränken.

Negative Folgen eines zentralisierten Internets

Zensur: Zentralisierte Systeme können den freien Informationsfluss einschränken. Regierungen oder Unternehmen können den Zugang zu bestimmten Inhalten oder Plattformen blockieren, was die Meinungsfreiheit beeinträchtigt.

Überwachung: In einem zentralisierten Internet ist es einfacher, Benutzer zu überwachen und ihre Daten zu sammeln. Dies kann zu einem Verlust der Privatsphäre und zur Missachtung von Bürgerrechten führen.

Kontrolle über Daten: Zentralisierte Entitäten haben umfassende Kontrolle über Benutzerdaten. Dies erhöht das Risiko von Datenmissbrauch, -diebstahl oder -verlust.

Monopolbildung: Zentrale Akteure können eine dominante Position einnehmen, die Wettbewerb verhindert und die Innovation und Wahlfreiheit für die Benutzer einschränkt.

Fazit

- Das Tor-Netzwerk und das Darknet sind leistungsstarke Werkzeuge für Datenschutz und freie Meinungsäußerung im Internet.

- Es ist wichtig, sich der rechtlichen Rahmenbedingungen bewusst zu sein und die Dienste ethisch und verantwortungsbewusst zu nutzen.

- Der Missbrauch durch einige sollte nicht dazu führen, dass alle Benutzer kriminalisiert oder stigmatisiert werden.

Mir war es wichtig nochmals den eigentlichen Nutzen des Tor Netzwerkes hervorzuheben. Ich komme durch meine Tätigkeit immer wieder mit Neulingen in Kontakt die eine sehr einseitige Sicht gegenüber dem Tor Netzwerk haben. Diese Sichtweise resultiert wahrscheinlich auch aus der einseitigen Mainstream Berichterstattung. Es ist deshalb wichtig, andere Sichtweisen aufzuzeigen.

Habt Ihr Fragen, schreibt sie in die Kommentare!

Wie ihr Tor auf dem Smartphone effektiv nutzen könnt, erfahrt ihr hier!

Den Tor Browser könnt Ihr ausserdem hier herunterladen.