Metadaten bei Messengern: Was Nachrichten über euch verraten

Die Inhalte eurer Nachrichten sind heute oft das Unwichtigste an eurer Kommunikation. Während die meisten Messenger damit werben, dass eure Texte verschlüsselt sind, sammeln dieselben Apps systematisch Informationen darüber, mit wem ihr kommuniziert, wann, wie oft und von wo aus. Diese sogenannten Metadaten sind für Geheimdienste, Ermittler und Werbetreibende oft wertvoller als die eigentlichen Nachrichteninhalte – und genau hier unterscheiden sich WhatsApp, Signal, Telegram, Threema und Element/Matrix fundamental. Dieser Beitrag erklärt, was Metadaten sind, welche Messenger welche Daten sammeln und welche technischen Ansätze zum Schutz existieren.

Was Metadaten sind und warum ihr sie kennen solltet

Wenn ihr eine Nachricht verschickt, besteht diese aus zwei Teilen: dem Inhalt („Treffen wir uns um 18 Uhr am Bahnhof?") und den Metadaten – also allen Informationen über diese Nachricht. Metadaten sind „Daten über Daten" und umfassen bei Messengern typischerweise:

- Die Kommunikationspartner: Wer schreibt wem? Welche Telefonnummer oder Benutzer-ID ist Absender, welche Empfänger?

- Die zeitlichen Informationen: Wann wurde die Nachricht gesendet, zugestellt, gelesen? Wie lange dauerte ein Anruf?

- Die technischen Details: Von welchem Gerät, Betriebssystem und Standort wurde kommuniziert? Welche IP-Adresse hatte der Absender?

- Die sozialen Strukturen: Wer ist Mitglied welcher Gruppe? Wie häufig kommunizieren bestimmte Personen miteinander? Wann waren sie zuletzt online?

Der entscheidende Punkt ist: Ende-zu-Ende-Verschlüsselung schützt nur den Inhalt – die Metadaten bleiben in den meisten Fällen für den Messenger-Betreiber vollständig sichtbar. Stellt euch einen Briefumschlag vor: Selbst wenn der Brief darin perfekt versiegelt ist, steht auf dem Umschlag trotzdem Absender, Empfänger und Poststempel. Der Postbote muss diese Informationen sehen, um den Brief zuzustellen. Bei digitaler Kommunikation verhält es sich ähnlich – mit dem Unterschied, dass diese „Umschläge" dauerhaft gespeichert und analysiert werden können.

Das Aggregationsproblem macht einzelne Datenpunkte mächtig

Einzelne Metadaten wirken harmlos. Dass ihr am Dienstag um 14:23 Uhr eine Nachricht verschickt habt, verrät wenig. Die Macht der Metadaten entfaltet sich erst durch Aggregation – also die Kombination vieler einzelner Datenpunkte über längere Zeiträume.

Eine Stanford-Studie aus dem Jahr 2016 demonstrierte dies eindrucksvoll: Forscher analysierten die Metadaten von 823 Freiwilligen – insgesamt 250.000 Anrufe und 1,2 Millionen SMS. Aus den reinen Verbindungsdaten konnten sie ableiten, welche Teilnehmer vermutlich Herzrhythmusstörungen hatten (regelmäßige Anrufe bei Kardiologen und Herz-Monitoring-Hotlines), wer bestimmte Waffen besaß (Anrufe bei Waffenhändlern und Hersteller-Support) und wer möglicherweise eine Abtreibung plante (Anrufe bei Gynäkologen, gefolgt von Abtreibungskliniken).

Die Electronic Frontier Foundation (EFF) bringt das Problem auf den Punkt mit Beispielen wie: „Sie wissen, dass ihr um 2:24 Uhr morgens bei einer Telefonsex-Hotline angerufen und 18 Minuten gesprochen habt. Aber nicht, worüber." Oder: „Sie wissen, dass ihr die Suizid-Präventions-Hotline von der Golden Gate Bridge aus angerufen habt. Aber das Thema des Gesprächs bleibt geheim."

Warum Metadaten wichtiger sind als Inhalte

Die Aussage, dass Metadaten heute oft interessanter sind als die eigentlichen Kommunikationsinhalte, stammt nicht von Datenschutz-Aktivisten, sondern von den höchsten Ebenen der Geheimdienste selbst.

Die Aussagen von Geheimdienstchefs

Michael Hayden, der sowohl NSA-Direktor (1999-2005) als auch CIA-Direktor (2006-2009) war, sagte bei einer öffentlichen Debatte an der Johns Hopkins University im April 2014: „We kill people based on metadata" – Wir töten Menschen basierend auf Metadaten. Er bestätigte diese Aussage 2016 bei TechCrunch Disrupt: „Metadaten sind unglaublich mächtig. Metadaten sollten keinen Freifahrtschein bekommen."

Stewart Baker, ehemaliger Rechtsberater der NSA, formulierte es noch deutlicher: „Metadaten sagen euch absolut alles über jemandes Leben. Wenn ihr genug Metadaten habt, braucht ihr den Inhalt eigentlich nicht mehr."

Diese Aussagen sind keine Übertreibung: Das NSA-Programm SKYNET wendete maschinelles Lernen auf Mobilfunk-Metadaten von 55 Millionen Menschen in Pakistan an. Der Algorithmus analysierte über 80 verschiedene Verhaltensindikatoren – Bewegungsmuster, Anrufhäufigkeiten, Reiseverhalten, SIM-Karten-Wechsel, Kontaktnetzwerke – und berechnete „Terrorismuswahrscheinlichkeiten" für potenzielle Drohnenangriffsziele. Zwischen 2.500 und 4.000 Menschen wurden seit 2004 durch Drohnenangriffe in Pakistan getötet, viele davon durch solche „Signatur-Angriffe" basierend auf Verhaltensmustern statt konkreter Beweise.

Warum Metadaten technisch überlegen sind

Für Überwachung haben Metadaten mehrere technische Vorteile gegenüber Inhalten. Die Skalierbarkeit: Während das Abhören und Auswerten von Millionen Telefongesprächen enormen personellen Aufwand erfordert, können Metadaten automatisiert durchsucht und analysiert werden. Die Mustererkennung: Machine-Learning-Algorithmen können aus Metadaten Verhaltensprofile erstellen, soziale Netzwerke kartieren und Anomalien identifizieren. Die Präzision: Metadaten sind eindeutig – ein Zeitstempel oder eine IP-Adresse lässt weniger Interpretationsspielraum als ein mehrdeutiges Gespräch. Die rechtliche Situation: Historisch genießen Metadaten weniger rechtlichen Schutz als Kommunikationsinhalte.

Die Stanford-Studie zeigte außerdem die erschreckende Reichweite: Eine einzige „Seed"-Telefonnummer kann durch Zwei-Hop-Analyse (Kontakte der Kontakte) zur Überwachung von etwa 25.000 Personen führen.

WhatsApp: Verschlüsselung trifft Metadaten-Sammlung

WhatsApp nutzt das Signal-Protokoll für Ende-zu-Ende-Verschlüsselung und bewirbt dies prominent. Die Nachrichteninhalte kann WhatsApp über umwegen trotzdem noch lesen. Bei den Metadaten sieht es völlig anders aus.

Die umfangreiche Datensammlung

Laut WhatsApps eigener Datenschutzrichtlinie sammelt der Dienst: Die komplette Kontaktliste eures Telefons (sofern ihr die Berechtigung erteilt habt), Zeitstempel zu „Zeit, Häufigkeit und Dauer eurer Aktivitäten und Interaktionen", IP-Adressen zur Schätzung des „allgemeinen Standorts (Stadt und Land)" auch ohne aktivierte Standortfunktionen, Gruppenmitgliedschaften inklusive Gruppennamen, Profilbilder und Beschreibungen, Geräteinformationen wie Hardware-Modell, Betriebssystem, Akkustand, Signalstärke, App-Version und Mobilfunkanbieter sowie Nutzungsmuster darüber, wie ihr den Dienst nutzt und mit anderen interagiert.

Diese Daten werden nicht nur für den Betrieb des Dienstes verwendet. WhatsApp teilt Metadaten mit anderen Meta-Unternehmen (Facebook, Instagram). Die geteilten Daten umfassen Telefonnummern, Gerätedaten, Nutzungsmuster und IP-Adressen – verwendet für „zielgerichtete Werbung über Meta-Plattformen hinweg". In der EU beruft sich Meta dabei auf „berechtigte Interessen" nach der DSGVO statt auf explizite Einwilligung – ein Ansatz, der von Datenschützern stark kritisiert wird.

Echtzeit-Metadaten für Behörden

Ein besonders kritischer Aspekt wurde durch FBI-Dokumente bekannt: WhatsApp ist der einzige große Messenger, der bei entsprechenden richterlichen Anordnungen (sogenannten Pen Register) Metadaten in Nahe-Echtzeit alle 15 Minuten an Behörden übermitteln kann. Die Behörden erfahren damit, wer mit wem kommuniziert, wann und wie lange – nur nicht den Inhalt. Den Inhalt bekommen die Behörden obendrei noch dazu mit Anfragen zu Google zu den Chatbackups wahrscheinlich in ähnlicher kurzer Zeit.

Im Mai 2024 enthüllte The Intercept ein internes WhatsApp-Memo, in dem die eigenen Ingenieure warnten, dass „Traffic-Analyse-Schwachstellen es Regierungen ermöglichen, unsere Verschlüsselung zu umgehen". Das Problem: Selbst wenn der Inhalt verschlüsselt ist, können Überwacher durch Analyse von Nachrichtengrößen, Timing und Kommunikationsmustern erhebliche Informationen extrahieren.

Die Architektur als Grundproblem

WhatsApp betreibt eine vollständig zentralisierte Infrastruktur auf Metas globalen Rechenzentren. Der Server-Code ist proprietär und nicht einsehbar. Alle Metadaten laufen über diese zentrale Infrastruktur und können dort aggregiert, analysiert und bei Bedarf an Behörden oder Meta-Partner weitergegeben werden. Die Verschlüsselung der Inhalte ändert daran nichts.

Signal: Der Goldstandard für Metadaten-Schutz

Signal gilt als Referenz für private Kommunikation – und das zu Recht. Anders als die Konkurrenz verfolgt Signal eine radikale Datensparsamkeit, die durch dokumentierte Gerichtsverfahren verifiziert wurde.

Was Signal tatsächlich speichert

Signal speichert nachweisbar nur drei Datenpunkte: Die Telefonnummer (als kryptografischer Hash), das Account-Erstellungsdatum (Unix-Timestamp der Registrierung) und den letzten Verbindungstag (nur das Datum, nicht die Uhrzeit).

Was Signal nicht speichert: IP-Adressen (temporär während Verbindung sichtbar, aber nicht geloggt), Kontaktlisten (werden nur lokal verarbeitet), Gruppenmitgliedschaften (Server kennt weder Gruppen noch deren Mitglieder), Kommunikationspartner (dazu gleich mehr), Nachrichteninhalte (Ende-zu-Ende-verschlüsselt, technisch unzugänglich) und Profilnamen und Avatare (ebenfalls Ende-zu-Ende-verschlüsselt).

Diese Angaben sind nicht nur Marketing-Versprechen. Signal veröffentlicht alle Behördenanfragen auf signal.org/bigbrother. Bei sechs dokumentierten Anfragen zwischen 2016 und 2024 – darunter Grand Jury Subpoenas und Search Warrants – forderten Behörden umfassende Daten: Namen, Adressen, Kommunikationsinhalte, Kontakte, Gruppenmitgliedschaften, Anrufprotokolle. In jedem Fall konnte Signal nur die drei genannten Datenpunkte liefern.

Sealed Sender: Wie Signal die Absender-Identität schützt

Die Innovation, die Signal von allen anderen unterscheidet, ist Sealed Sender (seit Oktober 2018). Diese Technologie funktioniert wie ein Briefumschlag mit verborgenem Absenderfeld.

Der technische Ablauf: Der Sender erhält regelmäßig kurzlebige Sender-Zertifikate vom Server. Bei Nachrichtenversand wird ein zweischichtiges Verschlüsselungsmodell angewandt – der Nachrichteninhalt wird mit dem Signal-Protokoll verschlüsselt, dann wird dieser „innere Umschlag" mit Sender-Zertifikat zusätzlich via X25519-Schlüsselaustausch verschlüsselt. Die Nachricht wird anschließend anonym an den Server übergeben, nur mit dem Delivery-Token des Empfängers. Der Signal-Server kennt dadurch nur das Ziel, nicht den Absender.

Einschränkungen: Eine wissenschaftliche Studie (NDSS 2021, University of Colorado Boulder und Boston University) zeigte, dass bei wiederholter Kommunikation statistische Angriffe theoretisch Sender-Empfänger-Paare korrelieren können. Bei aktivierten Lesebestätigungen könnte Signal bereits nach fünf Nachrichten Nutzer verknüpfen. Dieser Angriff funktioniert sogar gegen Tor/VPN-Nutzer, da er auf Anwendungsebene operiert.

Trotz dieser theoretischen Schwächen ist Sealed Sender ein massiver Fortschritt gegenüber anderen Messengern, bei denen der Server jede Kommunikationsbeziehung vollständig sieht.

Private Contact Discovery mit Hardware-Enklaven

Ein fundamentales Problem beim Kontaktabgleich: Telefonnummern haben einen zu kleinen Keyspace – bei etwa 10 Milliarden möglichen Nummern sind Hashes trivial umkehrbar. Signals Lösung nutzt Intel SGX (Software Guard Extensions) seit September 2017.

SGX erstellt isolierte Speicherbereiche (Secure Enclaves) auf Hardware-Ebene, die selbst für Betriebssystem und Server-Administratoren unzugänglich sind. Der Client baut eine direkte verschlüsselte Verbindung zur Enklave auf und verifiziert via Remote Attestation, dass der veröffentlichte Open-Source-Code tatsächlich läuft. Kontakte werden verschlüsselt an die Enklave gesendet, der Abgleich findet isoliert statt, nur das verschlüsselte Ergebnis wird zurückgesendet.

Da SGX-Schwachstellen bekannt sind (Spectre/Meltdown, Foreshadow, SGAxe, SmashEx), kam 2024 die Antwort mit SVR3 (Secure Value Recovery 3): Das Vertrauen wird auf drei verschiedene Hardware-Technologien bei drei Cloud-Anbietern verteilt – Intel SGX (Microsoft Azure), AWS Nitro (Amazon) und AMD SEV-SNP (Google Cloud). Ein Angreifer müsste alle drei Systeme gleichzeitig kompromittieren.

Das Username-System seit Februar 2024

Signal erfordert weiterhin eine Telefonnummer zur Registrierung – primär um Spam-Accounts zu erschweren. Seit Februar 2024 ermöglicht das Username-System jedoch Kommunikation ohne Telefonnummern-Freigabe.

Usernames dienen ausschließlich der Kontaktaufnahme, nicht der Anzeige im Chat (dort erscheint der Profilname). Sie müssen eindeutig sein und mindestens zwei Ziffern am Ende enthalten (z.B. „axolotl.99"). Es gibt kein durchsuchbares Verzeichnis – der exakte Username muss bekannt sein. Usernames werden nicht im Klartext gespeichert, sondern durch Zero-Knowledge-Proofs geschützt.

Die Telefonnummer ist seit Februar 2024 standardmäßig nicht mehr sichtbar für Personen, die sie nicht bereits gespeichert haben. Bei maximaler Privatsphäre-Einstellung (beide auf „Niemand") ist Kontakt nur über den exakten Username möglich.

Open Source und Server-Transparenz

Signal ist größtenteils Open Source – Client-Apps, Server-Code (Java/Spring Boot), die Kryptografie-Bibliothek libsignal (Rust) und mehr sind öffentlich auf github.com/signalapp verfügbar. Die einzige Ausnahme ist das Anti-Spam-System. Signals Begründung: „Im Gegensatz zu Verschlüsselungsprotokollen, die nachweisbar sicher sein sollen, selbst wenn jeder weiß, wie sie funktionieren, ist Spam-Erkennung eine laufende Aufgabe, für die Transparenz einen großen Nachteil darstellt."

Ein Vertrauensbruch ereignete sich 2020-2021: Vom 22. April 2020 bis 6. April 2021 veröffentlichte Signal keine Server-Updates – elf Monate Stille. Erst nach Community-Kritik erfolgte ein großer „Code Dump". Der Vorfall beschädigte das Vertrauen in die vollständig offene Entwicklung, auch wenn Signal seither wieder regelmäßige Updates veröffentlicht.

Telegram: Trügerische Sicherheit mit fundamentalen Schwächen

Telegram wird oft als sichere Alternative zu WhatsApp wahrgenommen. Bei genauer Betrachtung zeigt sich jedoch, dass Telegram in wichtigen Aspekten weniger privat ist als WhatsApp – und dass sich die Situation seit August 2024 dramatisch verändert hat.

Standard-Chats sind nicht Ende-zu-Ende-verschlüsselt

Der wichtigste Unterschied zu WhatsApp und Signal: Telegrams normale Chats sind nicht Ende-zu-Ende-verschlüsselt. Sie sind lediglich transportverschlüsselt – das heißt, sie sind auf dem Weg zwischen eurem Gerät und Telegrams Servern geschützt, aber Telegram selbst kann alle Nachrichten in Cloud-Chats entschlüsseln und lesen.

Nur die separat aktivierbaren „Geheimen Chats" bieten Ende-zu-Ende-Verschlüsselung. Diese müssen jedoch manuell gestartet werden, sind nur auf einem einzelnen Gerät verfügbar und unterstützen keine Gruppen. In der Praxis nutzen die meisten Menschen die Standard-Cloud-Chats – und wissen oft nicht, dass Telegram deren Inhalt lesen kann.

Die gesammelten Metadaten

Telegram sammelt Telefonnummern (obligatorisch für die Registrierung), IP-Adressen (bis zu 12 Monate gespeichert), Geräteinformationen und die Historie von Benutzernamen-Änderungen. Das Unternehmen betreibt Server in fünf Rechenzentren: zwei in Miami, zwei in Amsterdam und eines in Singapur.

Telegram betont, keine Daten für Werbung zu nutzen und die Verschlüsselungsschlüssel für Cloud-Chats auf mehrere Rechenzentren in verschiedenen Jurisdiktionen zu verteilen. Dies soll es erschweren, Daten durch einzelne Gerichtsurteile herauszugeben.

Die Zäsur nach der Durov-Verhaftung

Im August 2024 wurde Telegram-Gründer Pavel Durov in Frankreich verhaftet. Die Folgen für Telegrams Datenschutz waren dramatisch: Am 23. September 2024 änderte Telegram seine Datenschutzrichtlinie fundamental. Vorher gab Telegram nach eigenen Angaben nur bei „bestätigten Terrorismusermittlungen" Daten heraus und behauptete, „0 Bytes an Nutzernachrichten an Dritte, einschließlich Regierungen" weitergegeben zu haben.

Nach der Änderung gibt Telegram nun bei richterlichen Anordnungen IP-Adressen und Telefonnummern auch für Fälle von Cyberkriminalität, illegalem Warenhandel und Online-Betrug heraus. Die Zahlen sprechen für sich: Im gesamten Jahr 2024 erfüllte Telegram 900 Anfragen der US-Regierung (betraf 2.253 Nutzer), während es vor September nur 14 Anfragen waren (108 Nutzer). Aus Indien kamen 6.992 Anfragen, aus Brasilien 203.

Kritik am MTProto-Protokoll

Telegram verwendet mit MTProto ein selbst entwickeltes Verschlüsselungsprotokoll statt etablierter Standards. Sicherheitsforscher der ETH Zürich und der University of London identifizierten 2021 vier kryptografische Schwächen: Möglichkeiten zur Nachrichtenumordnung, Erkennung verschlüsselter Nachrichtentypen unter bestimmten Bedingungen, theoretische Klartext-Wiederherstellung durch Timing-Seitenkänale und potenzielle Man-in-the-Middle-Angriffe.

Telegram hat diese spezifischen Probleme behoben, doch die grundsätzliche Kritik bleibt: Ein Unternehmen, das eigene Kryptografie entwickelt („roll your own crypto") statt auf auditierte Standards zu setzen, wird von der Security-Community skeptisch betrachtet. Der Server-Code ist zudem nicht Open Source und kann nicht unabhängig überprüft werden.

Threema: Schweizer Datensparsamkeit mit einem großen Vorbehalt

Threema aus der Schweiz verfolgt einen radikal anderen Ansatz: Minimierung aller gesammelten Daten von Anfang an. Der Messenger erfordert keine Telefonnummer und speichert Kontaktlisten ausschließlich auf den Geräten der Nutzer.

Das anonyme ID-System

Statt euch mit einer Telefonnummer zu registrieren, generiert Threema eine zufällige 8-stellige alphanumerische ID direkt auf eurem Gerät. Telefonnummer oder E-Mail-Adresse können optional verknüpft werden – dann werden aber nur gehashte Werte (SHA-256 HMAC) an die Server übertragen. Ihr könnt Threema vollständig anonym nutzen, ohne je persönliche Daten anzugeben.

Minimale Metadaten-Speicherung

Threemas Transparenzbericht listet auf, welche Daten bei behördlichen Anfragen herausgegeben werden können: Das Datum (ohne Uhrzeit) der ID-Erstellung, das Datum (ohne Uhrzeit) des letzten Logins – und falls vom Nutzer verknüpft, den Hash von Telefonnummer oder E-Mail sowie bei kürzlicher Push-Nutzung den Push-Token.

Was Threema nicht herausgeben kann: Nachrichteninhalte (Ende-zu-Ende-verschlüsselt), Kontaktlisten (nur auf Geräten gespeichert), Gruppenmitgliedschaften (nur auf Geräten gespeichert) und IP-Adressen (werden nicht gespeichert). Nachrichten werden sofort nach erfolgreicher Zustellung von den Servern gelöscht.

Die Zahlen zeigen dies: 2024 erhielt Threema 306 behördliche Anfragen und konnte für 852 IDs Daten liefern – aber eben nur die minimalen Informationen, die technisch verfügbar sind.

Die Server-Code-Problematik

Hier liegt die wichtigste Einschränkung bei der Bewertung von Threema: Während die Client-Apps seit 2020 Open Source sind (unter AGPL v3-Lizenz), bleibt der Server-Code proprietär und nicht einsehbar.

Das bedeutet: Ihr müsst Threemas Aussagen über ihr Server-Verhalten glauben. Unabhängige Überprüfung ist nicht möglich. Threema behauptet, minimale Daten zu speichern, keine Logs zu erstellen und Nachrichten sofort zu löschen – aber niemand außerhalb des Unternehmens kann das verifizieren.

Sicherheits-Audits und ETH-Zürich-Kontroverse

Threema verweist auf mehrere externe Audits: Cure53 (2024, Desktop-App), Universität Erlangen-Nürnberg (2023, Ibex-Protokoll-Verifizierung), Cure53 (2020, umfassend), Universität Münster (2019). Allerdings stellten Forscher der ETH Zürich im Januar 2023 fest, dass frühere Audits den kryptografischen Kern der Anwendung nicht untersucht hatten.

Die ETH-Forscher identifizierten sieben Schwachstellen im ursprünglichen Protokoll, darunter Möglichkeiten für Server, die Nachrichtenreihenfolge zu manipulieren oder unter bestimmten Bedingungen Nachrichten zu fälschen. Besonders brisant: Professor Paterson bezeichnete Threemas Reaktion als „extrem irreführend", als das Unternehmen behauptete, das alte Protokoll sei „nicht mehr in Verwendung".

Threema reagierte mit dem neuen Ibex-Protokoll (November 2022), das Perfect Forward Secrecy implementiert. Dieses wurde von deutschen Forschern formal verifiziert – aber eben nur das theoretische Protokoll, nicht die konkrete Implementierung auf den proprietären Servern.

Die Schweizer Jurisdiktion

Die Schweizer Rechtslage bietet einige Vorteile: Das Land unterliegt nicht dem US CLOUD Act, und Threema fällt nach eigenen Angaben nicht unter die Schweizer Vorratsdatenspeicherungspflichten (BÜPF), da die Umsatzschwellen nicht erreicht werden. Ausländische Behörden müssen den offiziellen Rechtshilfeweg über die Schweiz gehen.

Allerdings sind Schweizer Gesetze keine absolute Garantie – bei gültigen Schweizer Gerichtsanordnungen muss auch Threema verfügbare Daten herausgeben. Der Unterschied ist, dass technisch kaum etwas verfügbar ist.

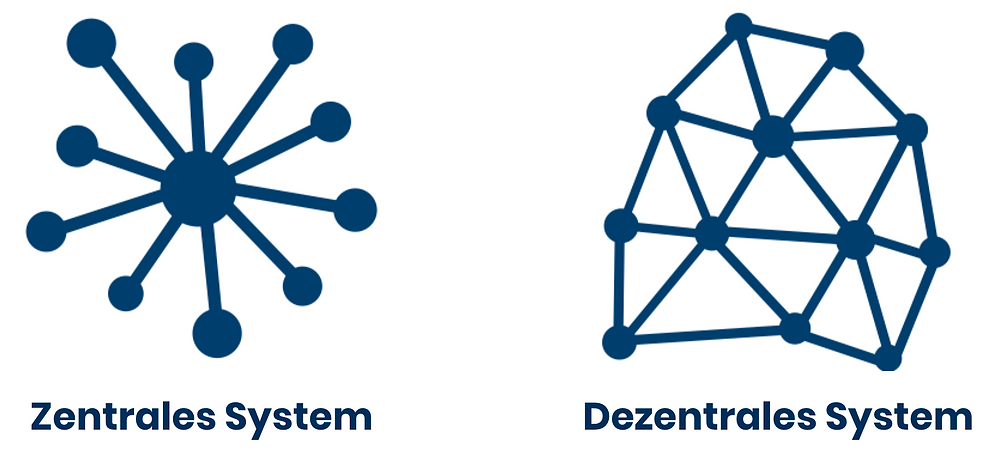

Element und Matrix: Dezentralisierung als zweischneidiges Schwert

Element ist ein Messenger, der auf dem offenen Matrix-Protokoll basiert. Im Gegensatz zu den anderen vorgestellten Diensten ist Matrix föderiert – ähnlich wie E-Mail kann jeder seinen eigenen Server betreiben, und alle Server kommunizieren miteinander.

Die föderierte Architektur erklärt

Bei Matrix registriert ihr euch bei einem „Homeserver" – entweder dem öffentlichen matrix.org (betrieben von Element) oder einem selbst gehosteten Server. Wenn ihr mit jemandem auf einem anderen Server kommuniziert, werden die Nachrichten zwischen den Servern repliziert.

Dies hat fundamentale Auswirkungen auf Metadaten: In einem Gruppenchat mit Teilnehmern von fünf verschiedenen Servern speichern alle fünf Server die Metadaten – wer Mitglied ist, wann Nachrichten geschickt wurden, wer wann beigetreten oder gegangen ist. Wenn ein neuer Server einem Raum beitritt, erhält er eine vollständige Kopie aller historischen Metadaten.

Was für Homeserver-Betreiber sichtbar ist

Homeserver-Betreiber können sehen: Benutzer-IDs und Anzeigenamen, Raummitgliedschaften (wer ist in welchen Räumen), Geräte-IDs und -informationen, Zeitstempel aller Nachrichten, wer mit wem wann kommuniziert und die IP-Adressen ihrer eigenen Nutzer.

Selbst in Ende-zu-Ende-verschlüsselten Räumen bleiben Mitgliedschaften im Klartext sichtbar. Beitritts-, Austritts- und Verbannungsereignisse müssen für die Protokollintegrität dauerhaft gespeichert werden.

Element spezifisch

Die Element-App nutzt standardmäßig den matrix.org-Server, der etwa 35% aller aktiven Matrix-Nutzer repräsentiert – ein gewisses Zentralisierungsproblem für ein dezentrales Protokoll. Element als Unternehmen sammelt bei Nutzung ihrer Server: Account-Authentifikatoren, E-Mail-Adressen (falls angegeben), IP-Adressen und Geräte-Agenten (bei Opt-in für Analytics) sowie Push-Token für Benachrichtigungen.

Der große Unterschied zu WhatsApp, Signal oder Telegram: Keine Telefonnummer ist erforderlich, und ihr könnt euren eigenen Server betreiben mit vollständiger Kontrolle über die Datenaufbewahrung.

Ein wichtiger Aspekt bei der Bewertung von Matrix: Die meisten Matrix-Server (Synapse-Instanzen) werden von datenschutzfreundlichen Betreibern gehostet – Universitäten, Privacy-Organisationen, Tech-Communities oder Privatpersonen. Diese Betreiber haben im Gegensatz zu Meta oder Google kein Geschäftsmodell, das auf Datenauswertung basiert. Während WhatsApp Metadaten systematisch für Werbezwecke analysiert, haben die meisten Matrix-Serverbetreiber weder das Interesse noch die technische Infrastruktur für solche Analysen. Die technische Möglichkeit zum Metadaten-Zugriff besteht zwar, aber die wirtschaftlichen Anreize zur Auswertung fehlen vollständig.

Dezentralisierung: Vor- und Nachteile für Metadaten

Die Vorteile: Kein einzelner Angriffspunkt, keine zentrale Überwachungsmöglichkeit, Self-Hosting ermöglicht volle Datensouveränität, geschlossene Föderationen möglich (wie beim Bundeswehr-Messenger BwMessenger oder dem französischen Behörden-Messenger Tchap).

Die Nachteile: Metadaten verteilen sich auf alle teilnehmenden Server – ihr müsst nicht nur eurem eigenen Server vertrauen, sondern auch allen Servern in Räumen, denen ihr beitretet. Das Löschen von Daten ist nur eine Empfehlung – andere Server in der Föderation können Daten behalten. Das DSGVO-Recht auf Löschung wird vom Protokoll unterstützt, kann aber für föderierte Server außerhalb der Kontrolle von Element nicht garantiert werden.

Aktuelle Entwicklungen 2024/2025

Matrix 2.0, veröffentlicht im Oktober 2024, brachte „Invisible Encryption" – Ende-zu-Ende-Verschlüsselung so nahtlos wie bei Signal. Die Integration des MLS-Protokolls (Messaging Layer Security, RFC 9420), dem IETF-Standard für Gruppenverschlüsselung, ist in Arbeit. MLS könnte Gruppenmitgliedschaften kryptografisch verschleiern – der Server würde nur einen verschlüsselten Blob sehen.

Experimentell wird an P2P-Matrix gearbeitet, das Server-seitige Metadaten vollständig eliminieren würde, sowie an „Mixnets of blinded store & forward servers", um zu verschleiern, wer mit wem kommuniziert.

Architektur-Unterschiede im Überblick

Die verschiedenen Ansätze zur Server-Architektur haben fundamentale Auswirkungen darauf, wer Zugriff auf Metadaten hat.

Zentralisierte Architektur (WhatsApp, Signal, Telegram, Threema): Ein einzelnes Unternehmen betreibt alle Server. Alle Metadaten fließen durch diese zentrale Infrastruktur. Dies ermöglicht effiziente Zustellung und einfache Skalierung, schafft aber einen „Single Point of Compromise" – eine behördliche Anfrage an dieses eine Unternehmen reicht aus, um Zugriff auf Metadaten zu erhalten.

Bei WhatsApp und Telegram bedeutet dies umfangreichen Metadaten-Zugriff. Bei Signal und Threema soll es durch technische Datensparsamkeit bedeuten, dass wenig Verwertbares vorhanden ist. Signal kann dies durch dokumentierte Gerichtsverfahren belegen, bei Threema muss man dem Unternehmen glauben.

Föderierte Architektur (Matrix/Element): Metadaten verteilen sich auf viele Server. Es gibt keinen zentralen Honeypot, aber potenziell mehr Stellen, an denen Metadaten abgegriffen werden können. Der Vorteil: Wer seinen eigenen Server betreibt, behält die volle Kontrolle über seine Daten – zumindest soweit es die eigene Seite der Kommunikation betrifft.

Peer-to-Peer-Architektur (Briar, nicht Teil des Vergleichs): Gar keine zentralen Server. Nachrichten werden direkt zwischen Geräten ausgetauscht, optional über Tor für zusätzliche Anonymität. Der Nachteil: Beide Gesprächspartner müssen gleichzeitig online sein.

Technische Ansätze zum Metadaten-Schutz

Die vollständige Eliminierung von Metadaten ist technisch extrem schwierig – schließlich muss ein System irgendwie wissen, wohin eine Nachricht zugestellt werden soll. Verschiedene Ansätze versuchen, dieses Problem zu minimieren.

Sealed Sender bei Signal

Signals Sealed Sender (siehe ausführliche Erklärung im Signal-Abschnitt) ist der aktuell fortschrittlichste Ansatz in einem Mainstream-Messenger: Der Absender wird vom äußeren Nachrichtenumschlag entfernt und erst innerhalb der verschlüsselten Nachricht übermittelt. Signals Server sehen so nur, dass jemand eine Nachricht an Empfänger B schickt – aber nicht, dass es Absender A war.

Die Einschränkungen: IP-Adressen bleiben sichtbar (können mit VPN/Tor maskiert werden). Bei bidirektionaler Kommunikation ist Korrelation durch Timing-Analyse weiterhin möglich. Forscher haben gezeigt, dass Zustellbestätigungen, Timing-Muster und Nachrichten-Logs zur Deanonymisierung genutzt werden können.

Private Contact Discovery

Das traditionelle Problem: Um herauszufinden, welche eurer Kontakte einen Messenger nutzen, muss eure Kontaktliste hochgeladen werden – was euer soziales Netzwerk offenlegt.

WhatsApp lädt die gesamte Kontaktliste regelmäßig hoch. Signal nutzt Intel SGX (sichere Enklaven) für Abfragen, bei denen selbst der Server die Anfragen nicht sehen kann – wobei SGX bekannte Schwachstellen hat, die durch SVR3 mit Multi-Cloud-Strategie adressiert werden. Threema macht den Adressbuch-Abgleich optional und löscht die Daten sofort nach der Synchronisation.

Onion Routing und Mix-Netzwerke

Onion Routing (bekannt von Tor) wickelt Nachrichten in mehrere Verschlüsselungsschichten. Jeder Relay-Server kennt nur seinen Vorgänger und Nachfolger, nicht die ursprüngliche Quelle oder das endgültige Ziel. Der Messenger Briar routet allen Datenverkehr über Tor, der Messenger Session nutzt ein eigenes dezentrales Onion-Netzwerk.

Mix-Netzwerke gehen noch weiter: Nachrichten werden verzögert und mit anderen gemischt, bevor sie weitergeleitet werden. Dies erschwert Timing-Korrelationen erheblich, führt aber zu Latenzen von Minuten statt Sekunden.

Die fundamentalen Grenzen

Trotz aller Techniken bleibt Metadaten-Schutz ein ungelöstes Problem. Euer Internet-Provider sieht immer, dass ihr euch mit Messenger-Servern verbindet. Selbst mit Verzögerungen können sophistizierte Angreifer durch statistische Analyse Kommunikationspaare identifizieren. Starke Anonymität erfordert hohe Latenz, Bandbreiten-Overhead und Komplexität – alles Faktoren, die der Benutzerfreundlichkeit entgegenstehen.

Die Messenger aus unserem Vergleich versuchen unterschiedliche Balancen: WhatsApp opfert Metadaten-Schutz vollständig für Funktionalität und Geschäftsmodell. Telegram macht ähnliche Trade-offs, jetzt noch verstärkt nach der Durov-Verhaftung. Signal hat mit Sealed Sender und Private Contact Discovery die fortschrittlichsten Mainstream-Lösungen implementiert. Threema minimiert gespeicherte Metadaten durch technische Architektur, erfordert aber Vertrauen in nicht-überprüfbare Aussagen. Matrix verschiebt das Problem auf die Föderations-Ebene, wo Self-Hosting echte Kontrolle ermöglicht – auf Kosten der Komplexität.

Reale Fälle von Metadaten-Überwachung

Die theoretischen Risiken von Metadaten sind durch zahlreiche dokumentierte Fälle belegt.

Journalistische Quellenschutz-Gefährdung

Im Februar 2013 beschlagnahmte das US-Justizministerium heimlich Telefonaufzeichnungen von Reportern und Redakteuren der Associated Press – 20 separate Telefonleitungen über zwei Monate, darunter Büroleitungen in Washington, New York und Hartford sowie Privat- und Handynummern einzelner Journalisten. Ziel war die Identifikation von Quellen für einen Artikel über eine CIA-Operation.

AP-Chef Gary Pruitt beschrieb die Auswirkungen: „Diese Aufzeichnungen offenbaren potenziell Kommunikation mit vertraulichen Quellen über alle Nachrichtenbeschaffungsaktivitäten der AP während eines Zwei-Monats-Zeitraums, liefern eine Roadmap zu APs Nachrichtenbeschaffungsoperationen... Einige unserer langjährigen vertrauenswürdigen Quellen sind nervös und ängstlich geworden, mit uns zu sprechen."

Der BTK-Killer und die Floppy-Disk-Metadaten

Dennis Rader, der „BTK-Killer", terrorisierte Wichita über 30 Jahre und tötete 10 Menschen. Gefangen wurde er 2005 durch Metadaten: Eine Floppy Disk, die er an die Polizei schickte, enthielt in den Dokumenteigenschaften die Worte „Christ Lutheran Church" und „Dennis" – was ihn direkt als Gemeinde-Präsident identifizierte.

Herzschrittmacher-Metadaten vor Gericht

Im Jahr 2016 wurde Ross Compton verdächtigt, Versicherungsbetrug und Brandstiftung begangen zu haben. Die Metadaten seines Herzschrittmachers – Herzfrequenz, Schrittmacheraktivität, Rhythmen – bewiesen, dass er unmöglich so aus dem Feuer geflohen sein konnte, wie er behauptete. Es war der erste Fall, in dem medizinische Geräte-Metadaten als Schlüsselbeweis dienten.

Praktische Implikationen für eure Messenger-Wahl

Nach dieser umfassenden Analyse lassen sich folgende Einordnungen treffen:

Signal ist der Goldstandard für Metadaten-Schutz unter Mainstream-Messengern. Sealed Sender, Private Contact Discovery mit Hardware-Enklaven, dokumentiert minimale Datenspeicherung (verifiziert durch Gerichtsverfahren), größtenteils Open Source (Client und Server) und Username-System seit Februar 2024. Die Einschränkung: Telefonnummer weiterhin für Registrierung erforderlich, aber muss nicht mehr geteilt werden. Signal ist die klare Empfehlung für alle, die Metadaten-Schutz ernst nehmen.

WhatsApp bietet solide Inhaltsverschlüsselung (Signal-Protokoll), sammelt aber umfangreich Metadaten und teilt diese mit Meta für Werbezwecke. Die Echtzeit-Metadaten-Übermittlung an Behörden ist einzigartig unter den großen Messengern. Für Menschen in der EU oder anderen Regionen mit starken Datenschutzgesetzen mag dies durch regulatorische Beschränkungen abgemildert werden – aber die technische Architektur ermöglicht umfassende Überwachung.

Telegram bietet weniger Schutz als oft angenommen: Keine Ende-zu-Ende-Verschlüsselung als Standard, umfangreiche Server-seitige Datenspeicherung und seit September 2024 wesentlich kooperativere Zusammenarbeit mit Behörden. Die Verteilung auf mehrere Jurisdiktionen bietet einen gewissen Schutz, aber das proprietäre Protokoll und die geschlossene Server-Software erfordern Vertrauen in das Unternehmen.

Threema verfolgt einen konsequenten Datensparsamkeits-Ansatz mit anonymer Registrierung (keine Telefonnummer erforderlich) und minimaler Metadaten-Speicherung. Der kritische Vorbehalt bleibt der proprietäre Server-Code – ihr müsst Threemas Aussagen über ihr Verhalten glauben, ohne sie verifizieren zu können. Die Schweizer Jurisdiktion bietet zusätzlichen rechtlichen Schutz. Threema ist eine gute Wahl für alle, die keine Telefonnummer preisgeben wollen und bereit sind, dem Schweizer Unternehmen zu vertrauen.

Element/Matrix ist die einzige wirklich auditierbare Option: Server und Client sind Open Source. Self-Hosting gibt euch vollständige Kontrolle. Der Nachteil ist die Komplexität föderierter Metadaten-Verteilung – in Räumen mit vielen externen Teilnehmern verteilen sich eure Metadaten entsprechend weit. Matrix ist ideal für technisch versierte Nutzer, Organisationen mit eigener IT-Infrastruktur oder alle, die vollständige Kontrolle über ihre Daten wollen.

Fazit: Die Grenzen der Ende-zu-Ende-Verschlüsselung

Die Verschlüsselung von Nachrichteninhalten war ein wichtiger Fortschritt für die digitale Privatsphäre. Aber sie löst nur die Hälfte des Problems. Metadaten – wer mit wem kommuniziert, wann, wie oft, von wo – können genauso viel oder mehr über Menschen verraten wie die Inhalte selbst.

Die verschiedenen Messenger gehen mit diesem Problem unterschiedlich um. WhatsApp und Telegram haben sich für Geschäftsmodelle entschieden, die umfangreiche Metadaten-Sammlung entweder aktiv nutzen (WhatsApp/Meta) oder zumindest ermöglichen (Telegram). Signal hat technische Innovationen wie Sealed Sender entwickelt und durch dokumentierte Gerichtsverfahren bewiesen, dass seine Datensparsamkeit echt ist – nicht nur Marketing. Threema hat technische Datensparsamkeit zum Kernprinzip gemacht, erfordert aber Vertrauen in nicht-überprüfbare Unternehmensaussagen. Matrix/Element bietet als einziges vollständig auditierbares System echte Transparenz, kommt aber mit der Komplexität föderierter Architekturen.

Die Aussage „Metadaten sind interessanter als Inhalte" ist keine Übertreibung von Datenschutz-Aktivisten – sie stammt von denjenigen, die diese Daten nutzen. Michael Haydens Worte von 2014 sind aktueller denn je: In einer Welt, in der algorithmische Systeme Verhaltensmuster analysieren, Beziehungsnetzwerke kartieren und Vorhersagen treffen können, sind die Daten über unsere Kommunikation oft aussagekräftiger als die Kommunikation selbst.

Für eure Messenger-Wahl bedeutet das: Achtet nicht nur auf das Verschlüsselungs-Symbol. Fragt, welche Metadaten gesammelt werden, wie lange sie gespeichert werden, wer Zugriff hat und ob diese Aussagen überprüfbar sind. Signal zeigt, dass es möglich ist, einen benutzerfreundlichen Messenger mit echtem Metadaten-Schutz zu bauen – dokumentiert durch Gerichtsverfahren, nicht nur durch Marketing-Versprechen. Nur so könnt ihr eine informierte Entscheidung treffen.