Netzwerkprotokolle Definition & Übersicht

In diesem Artikel geht es um Netzwerkprotokolle, Definition und einer groben Übersicht um Euer Netzwerk und das Internet ein klein wenig verständlicher zu machen. Ob beim Aufbau einer Internetverbindung oder dem Versand von E-Mails, die Verbindung bon Netzerkgeräten, herstellen einer VPN Verbindung, ohne die verschiedenen Netzwerkprotokolle wäre das moderne Internet und Netzerkverbindungen undenkbar. Die Netzwerkprotokolle legen fest, wie zwei Systeme untereinander Informationen austauschen können. Netzwerkprotokolle exisitieren für die verschiedensten Anwendungsbereiche und Dienste sind meisst untereinander nicht kompatibel. In dieser Übersicht stellen wir euch die häufigsten Netzwerkprotokolle vor welche im Internet und Heimnetzwerk vorkommen werden.

Welchen Voraussetzungen gelten für den Datenaustausch über ein Netzwerkprotokoll?

Die Grundlage für eine erfolgreichen Aufbau der Verbindung ist natürlich dass die verschiedenen Netzwerkgeräte das selbe Protokoll verwenden. Häufig gibt es mehrere Versionen eines Protokolles, bzw modernere Versionen davon. Am besten benutzen beide Geräte die selbe Version. Falls eine neuere Version benutzt wird, sollte vorher sichergestellt werden dass die Versionen untereinander kompatible sind.

Ist ein Netzwerkprotokoll dasselbe wie ein Internetprotokoll?

Ja und Nein. Die Internetprotokollfamilie stellt einen Teilbereich der Netzwerkprotokolle dar und legt unter anderem die Richtlinien für die Adressierung beim Routing fest.

Definition: Was ist ein Netzwerkprotokoll und welche Aufgabe hat es?

Netzwerk-Protokolle dienen der Kommunikation zwischen Netzwerkgeräten und der gezielten Reglung der Daten und Packete. Sie beschreiben Aufgaben (z.B. die Paket-Adressierung und den Transport), verhindern externe Eingriffe und unbefugten Zugriff auf die Anwendung und die Daten und legen fest, wie und in welchem Format die Daten zu übertragen sind und auf welchem Weg sie von der Quelle zum Ziel kommen.

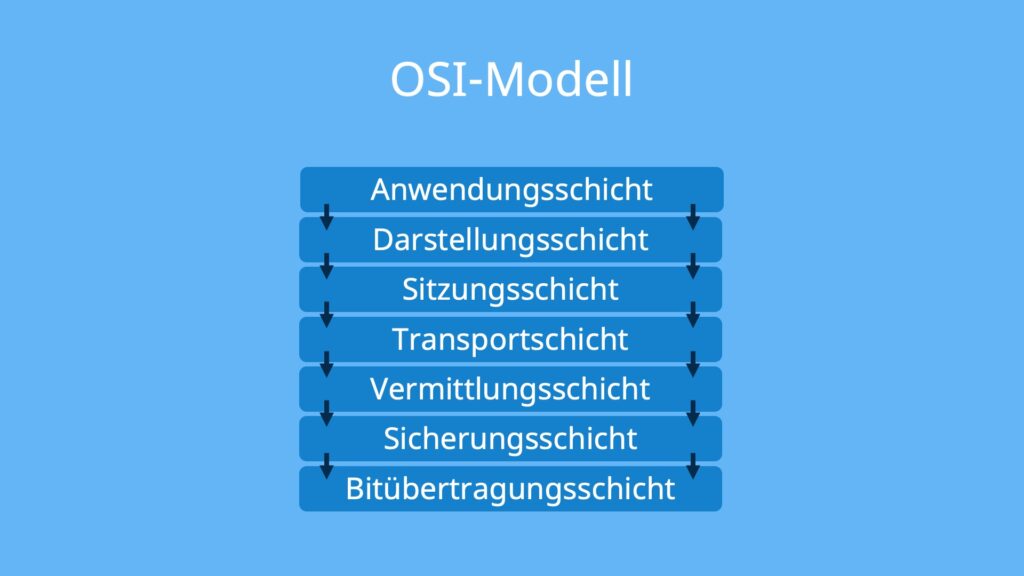

Netzwerkprotokolle arbeiten in der Regel im auf Schicht 3 des OSI Modells

Das OSI-Layer 3 (Vermittlungsschicht) kümmert sich zum grössten Teil unter anderem auch um das Routing im Netzwerk. Es gibt aber auch Protokolle, die entsprechend Ihrer Aufgaben anderen Schichten zugeordnet sind (z.B. für den Austausch auf Hardware- oder Anwendungsebene). Austausch auf der Hardware wäre zum Beispiel der OSI-Layer 2. Die Funktionen und Aufgaben sind hierarchisch strukturiet, das heisst sie bauen aufeinander auf.

Damit eine fehlerfreie Kommunikation möglich ist, müssen die Geräte und Anwendungen das selbe Protokoll verwenden und die Versionen unteinander kompatibel sein. Im grossen und ganzen braucht es für die Kommuniation immer eine Zusammenarbeit von mehreren Netzwerkprotokollen. Die unterschiedlichen Netzwerkprotokolle sind jeweils für verschiedene Aufgaben zuständig. Die Verständigung erfolgt dann über die bestimmte Bediengungen, die dem betreffenden Paket meisst im Header eines Packets zu finden sind. Der Header eines jeden Datenpackets enthält zum Beispiel die IP Adresse. (von,zu) Protokolle, Grösse, Packettyp.

Welche Arten von Netzwerkprotokollen gibt es?

Datenverbindung zwischen Netzwerkgäten sind meisst kaum gleich oder auf ein Netzwerkprotokol beschränkt. Abhängig von der Art des Netzwerkes, der benutzten Geräte oder Systeme sowie der Hierarchie und Anzahl der Kommunikationsteilnehmer, dem Anwendungsfall und auch auf der Ebene der Sicherheit, gibt es eine Vielzahl unterschiedlicher Netzwerkprotokolle.

- Unicast-Protokolle versenden Daten und Informationen an jeweils einzelne Empfänger. Multicast-Protokolle hingegegen versenden gleichzeitig an mehrere und Broadcast-Protokolle die an verschiedene Stationen senden können.

- Bei Simplex-Protokollen gibt es nur ein Gerät dass die Rolle des Senders übernimmt, während auf der anderen Seite nur ein Empfänger steht. Die Kommunikation ist also in eine Richtung eingeschränkt. Vollduplex-Protokolle ermöglichen im Gegensatz dazu einen gleichzeitigen Datenaustausch alle Richtungen.

Auch definieren die Protokollrichtlinien den Weg des Datenstroms und die Synchronisierung (synchron oder asynchron).

Das zusammenspiel dieser Regeln und Protokolle ermöglicht es Endgeräten wie Smartphones oder Tablets die Interaktion über das IP-Netzwerk.

Darrüber hinaus gibt es verbindungsorientierte oder verbindungslose Netzwerk-Protokolle. Bei Verbindungsorientierten Protokollen gibt es bei der Kommunikation die Phasen Verbindungsaufbau, Datenübertragung und Verbindungsabbau. Eine verbindungslose Kommunikation startet direkt mit der Datenübertragung ohne dass das Empfängergerät seine Bereitschaft zuerst signalisiert hat.

Neben den standardisierten Netzwerkprotokollen gibt es auch proprietäre (herstellerspezifische) Protokolle, deren Einsatz auf bestimmte Produkte, Geräte, Netzwerkumgebungen oder Betriebssystem beschränkt ist. Diese Protokolle sind in der Regel auf bestimmte Geräte beschränkt, und nicht kompatiblen mit freien Standardprotkollen.

Die wichtigsten Netzwerkprotokolle im Überblick

TCP/IP (Transmission Control Protocol / Internet Protocol)

TCP und IP sind die Grundbausteine der modernen Internetkommunikation. Vom Anzeigen einer Webseite über den Browser bis hin zum Versenden und Empfangen von Emails haben wir ständig damit zu tun. Spannend zu wissen: TCP/IP wurde ursprünglich für das US-Verteidigungsministerium entwickelt und steht mittlerweile als Überbegriff für eine Protokollfamilie.

Im OSI Schichtmodell ist TCP/IP auf Layer 3 und Layer 4 (Vermittlungsschicht und Transportschicht) angesiedelt.

Auch ICMP (Internet Control Message Protocol) oder UDP (User Datagram Protocol) zählen zur TCP/IP-Protokollfamilie.

Die Transportschicht (TCP) baut auf der Internetschicht auf und kümmert sich um einen verlässlichen Datenstrom zwischen den Empfänger und Versender der unterschiedlichen Netzwerkteilnehmer. Überprüft wird auch die Integrität der Daten und stellt deren Reihenfolge mit Hilfe von Sequenznummern sicher. Daten werden in Packete unterteilt, bekommen eine Nummer und werden beim Empfangen überprüft und regisitriert ob alle Datenpackete auch wirklich da sind.

Über die Internetschicht IP wird mit Hilfe der zugeordnetenen IP Adressen sichergestellt dass das richtige Ziel erreicht wird.

TCP/IP erkennt und vermeidet eine Überlastung des Netzwerkes und erkennt und behebt Datenverluste automatisch. Es fordert automatisch verlorene Packete erneuert an. Es steht allen gängigen Betriebsystem wie Windows oder Linux zur Verfügung.

DHCP (Dynamic Host Configuration Protocol)

Das DHCP Netzwerkprotokoll kümmert sich darum, jedem Teilnehmer des Netzwerks automatisch eine IP Adresse zuzuweisen und übermittelt zudem zusätzliche Information wie zum Beispiel Standard Gateway, die verwendete Netzwerkmaske, den verwendeten DNS Server und auch wie lange das Gerät die IP Adresse verwenden darf (Lease-Time). Ohne das DHCP Protokoll müsstet Ihr also jedes einzelne Gerät im Netzwerk händisch konfigurieren und die oben genannten Informationen eingeben, damit eine Verbindung zum Netzwerk und dem Internet möglich ist.

Damit DHCP richtig funktionieren kann, muss der DHCP Server im gleichen Subnetz wie die teilnehmenden Geräte sein. Gibt es verschiedene Netzwerke, muss dafür jeweils auch ein eigener DHCP Server eingerichtet werden. In der Regel übernimmt diese Aufgabe der heimische Router, meisst lässt sich damit aber nur ein einziger Netzwerkbereich definieren, und häufig dazu noch ein Gastnetzwerk für fremde WLAN Geräte.

Der DHCP Server weisst den Geräten Ihre IP Adressen zu welche sie für eine bestimmte Zeit nutzen dürfen. In der Regel erkennt der DHCP Server durch die MAC Adressen des Geräts, die Geräte wieder und weisst Ihnen die selbe IP Adresse wieder zu, ist diese aber bereits besetzt, gibt es eine neue IP Adresse. Die automatische DHCP Konfiguration eignet sich somit schlecht für Geräte die einen festen Dienst zur Verfügung stellen und die eine feste IP Adresse benötigen. Sollte sich die IP Adresse einmal ändern, ist das Gerät dann nicht mehr verfügbar, und definierte Netzwerkregeln, Firewallrules und etc. greifen nicht mehr richtig.

Die DHCP Zuweissung kann wie beschrieben automatisch, aber auch manuel erfolgen (meisst in den fortgeschrittenen Einstellungs des Routers zu finden.

DNS (Domain Name System)

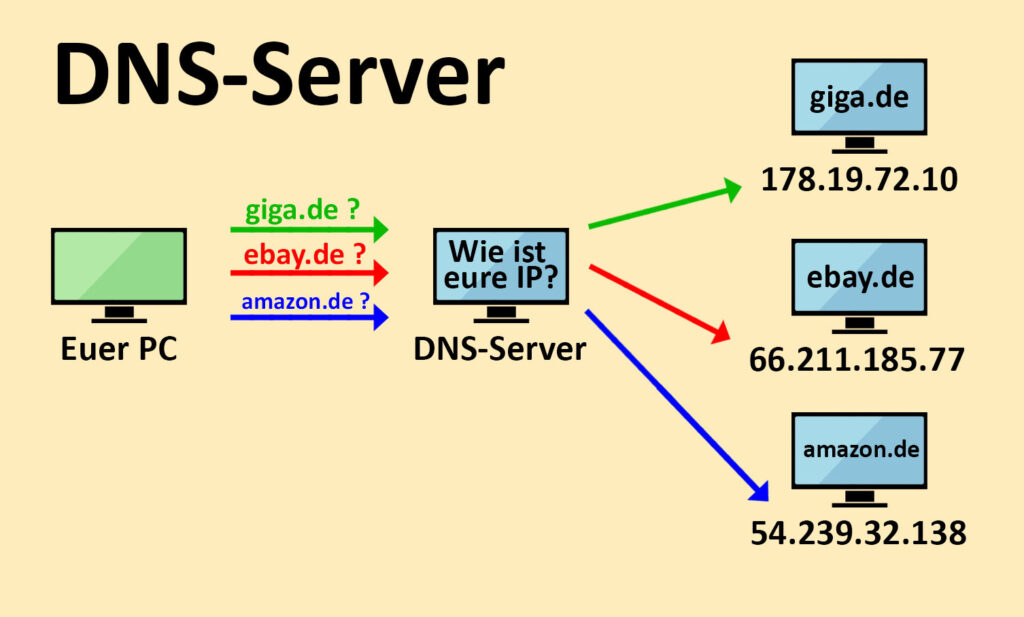

Das Domain Name System (DNS) ist ein dezentralisiertes Namenssystem für Geräte, die mit dem Internet oder einem privaten Netzwerk verbunden sind. Es übersetzt menschenlesbare Domänennamen, wie www.example.com, in die numerischen, maschinenlesbaren IP-Adressen, die zur Lokalisierung und Identifizierung von Geräten in einem Netzwerk verwendet werden.

DNS hat zwei Hauptaufgaben:

- Namensauflösung: Wenn ein Benutzer einen menschenlesbaren Domainnamen in seinen Webbrowser eingibt, kontaktiert der Computer den DNS-Server, um die zugehörige IP-Adresse zu ermitteln. Sobald die IP-Adresse bekannt ist, kann der Computer eine Verbindung zum entsprechenden Server herstellen.

- Lastverteilung und Redundanz: DNS ermöglicht auch die Verteilung von Internetverkehr auf mehrere IP-Adressen, um die Last zu verteilen oder eine höhere Verfügbarkeit zu erreichen. Zum Beispiel könnte der Domainname www.example.com auf mehrere IP-Adressen verweisen, die zu verschiedenen Servern führen. Dies wird häufig bei Websites verwendet, die hohe Besucherzahlen haben.

DNS arbeitet im Anwendungsschichtprotokoll des Internet-Protokoll-Stacks. Die Standardports, die für DNS verwendet werden, sind Port 53 sowohl für das Transmission Control Protocol (TCP) als auch für das User Datagram Protocol (UDP). In der Regel wird UDP für DNS-Anfragen verwendet, weil es weniger Overhead hat und schneller ist. TCP wird hauptsächlich für Zonentransfers zwischen Servern und bei Antworten, die die UDP-Paketgröße von 512 Bytes überschreiten, verwendet.

Verschlüsseltes DNS ist eine Methode, um die Privatsphäre und Sicherheit von DNS-Abfragen zu erhöhen. Traditionelle DNS-Abfragen sind unverschlüsselt, was bedeutet, dass sie von Dritten abgefangen, gelesen oder sogar manipuliert werden können. Verschlüsselte DNS-Protokolle adressieren diese Probleme, indem sie die zwischen Ihrem Gerät und dem DNS-Server gesendeten Daten verschlüsseln. Es gibt drei Haupttypen von verschlüsseltem DNS: DNS over HTTPS (DoH), DNS over TLS (DoT) und DNSCrypt.

DNS over HTTPS (DoH)

DoH schickt DNS-Anfragen über HTTPS (Port 443), ein Protokoll, das traditionell für sichere Webkommunikation genutzt wird. Es verschlüsselt den DNS-Datenverkehr und versteckt ihn im normalen Web-Datenverkehr, was es schwierig macht, ihn zu blockieren oder zu manipulieren.

DNS over TLS (DoT)

DoT ist ein weiteres Protokoll, das die DNS-Anfragen verschlüsselt. Es nutzt TLS (Transport Layer Security), das gleiche Protokoll, das HTTPS für seine Sicherheit nutzt, aber es verwendet seinen eigenen Port (Port 853), was es von regulärem HTTPS-Verkehr unterscheidet.

DNSCrypt

DNSCrypt ist ein Protokoll, das die Kommunikation zwischen einem Client und einem DNS-Server verschlüsselt. Im Gegensatz zu DoH und DoT, die auf bekannten Web-Sicherheitsprotokollen aufbauen, wurde DNSCrypt speziell für die Verschlüsselung von DNS entwickelt. Es hat nicht die gleiche breite Akzeptanz oder Unterstützung wie DoH und DoT gefunden.

Die Nutzung von verschlüsseltem DNS kann die Privatsphäre und Sicherheit verbessern, indem es verhindert, dass Dritte Ihre DNS-Anfragen lesen oder manipulieren. Allerdings ist es wichtig zu beachten, dass es nur einen Teil Ihres Online-Verkehrs sichert. Um einen vollständigen Schutz zu erreichen, sollte verschlüsseltes DNS in Kombination mit anderen Sicherheitsmaßnahmen, wie VPNs und sicheren Browser-Praktiken, verwendet werden.

SMB (Server Message Block)

Server Message Block (SMB) ist ein Netzwerkprotokoll, das hauptsächlich für die Bereitstellung von gemeinsam genutzten Zugriffen auf Dateien, Drucker und andere Netzwerkressourcen in lokalen Netzwerken (LANs) verwendet wird. Ursprünglich wurde es von IBM entwickelt, aber es wurde vor allem durch Microsoft populär gemacht, das es in seine Windows-Betriebssysteme integriert hat.

SMB wird häufig in Büroumgebungen eingesetzt, um Benutzern den Zugriff auf gemeinsame Ressourcen innerhalb eines Netzwerks zu ermöglichen. Mit SMB können Benutzer Dateien auf einem anderen Computer im Netzwerk öffnen, ändern und erstellen, als wären sie lokal auf ihrem eigenen Computer gespeichert. Darüber hinaus ermöglicht SMB auch die gemeinsame Nutzung von Druckern und anderen Peripheriegeräten.

Im Laufe der Jahre wurden verschiedene Versionen von SMB entwickelt. SMBv1, die ursprüngliche Version, wurde wegen bekannter Sicherheitsprobleme weitgehend aufgegeben. SMBv2 und SMBv3 sind die neuesten Versionen und enthalten eine Reihe von Verbesserungen in Bezug auf Leistung und Sicherheit.

Die Ports, die von SMB verwendet werden, hängen von der genauen Konfiguration ab, aber hier sind die häufigsten:

- Port 445: Dies ist der Hauptport, der von modernen SMB-Versionen (SMBv2 und SMBv3) für direkte TCP/IP-Kommunikation verwendet wird. Dieser Port ermöglicht sowohl die Übertragung von SMB-Daten als auch von SMB-Direktiven (Befehle).

- Ports 137, 138 und 139: Diese Ports wurden von älteren Versionen von SMB (insbesondere SMBv1) in Verbindung mit dem NetBIOS-Netzwerkprotokoll verwendet. Port 137 wurde für NetBIOS-Namensdienste, Port 138 für NetBIOS-Datagrammdienste und Port 139 für NetBIOS-Sitzungsdienste verwendet.

Um die Sicherheit zu erhöhen, sollte die Verwendung von SMBv1 vermieden und stattdessen SMBv2 oder SMBv3 verwendet werden. Darüber hinaus sollte der Zugriff auf SMB-Ports sorgfältig kontrolliert und beschränkt werden, um das Risiko von unerwünschten Verbindungen zu minimieren.

FTP / SFTP / FTPS (File Transfer Protocol / Secure File Transfer Protocol / File Transfer Protocol over SSL)

FTP (File Transfer Protocol) ist das bekannteste Protokoll für den Dateiaustausch im Internet und wird in der Regel für Dateienarchive genutzt. Die Erstellung und das Löschen von Verzeichnisse ist damit möglich, die Bearbeitung der Daten durch authorisierte Konten sind über das Internet machbar. Authentifizierung und Transfer erfolgen jedoch unverschlüsselt über den Port 21. Der Zugriff ist auch ohne Konto auf dem Internetserver möglich (Anonymous FTP), erfolgt in der Regel aber mittels Benutzername und Kennwort.

Neben FTP existiert mit SFTP (Secure File Transfer Protocol) über die Secure Shell (SSH) laufende Alternative, mit der sich Dateien sicher und verschlüsselt auf andere Systeme im eigenen Netzwerk, sowie über das Internet übertragen lassen. Der Verbindungsaufbau erfolgt standardmäßig über Port 22 und Befehle und Daten sind verschlüsselt. Es können auch andere Ports verwendet werden. Auf diese Weise werden sensible Informationen nicht im Klartext über das Netzwerk geschickt und lassen sich somit auch nicht hacken. SFTP verwendet die gleichen Befehlessätze wie das herkömmliche FTP.

Für die Nutzung von SFTP ist eine Authentifizierung des Clients am Server erforderlich. Dazu verwendet man in der Regel ein spezielles Programm, einen sogenannten SFTP-Client (z.B. FileZilla).

Für FTP Übertragung kann man zusätzlich noch eine sicherere Verbindung einrichten und zwar über das FTPS Protokoll. Bei FTPS (File Transfer Protocol over SSL) erfolgen der Verbindungsaufbau und der Datentransfer über SSL/TLS. Hierbei unterscheidet man zwischen zwei Arten:

- Im expliziten Modus fordert der Client eine sichere Verbindung vom Server an und beide akzeptieren gegenseitig die Verschlüsselung.

- Im Gegensatz dazu ist das Aushandeln einer Verbindung im impliziten Modus nicht zwingend erforderlich bzw. gar nicht erlaubt. Erhält der Client nach der Anfrage keine Antwort vom Server, wird die Verbindung abgelehnt

HTTP/HTTPS (Hypertext Transfer Protocol / Hypertext Transfer Protocol Secure)

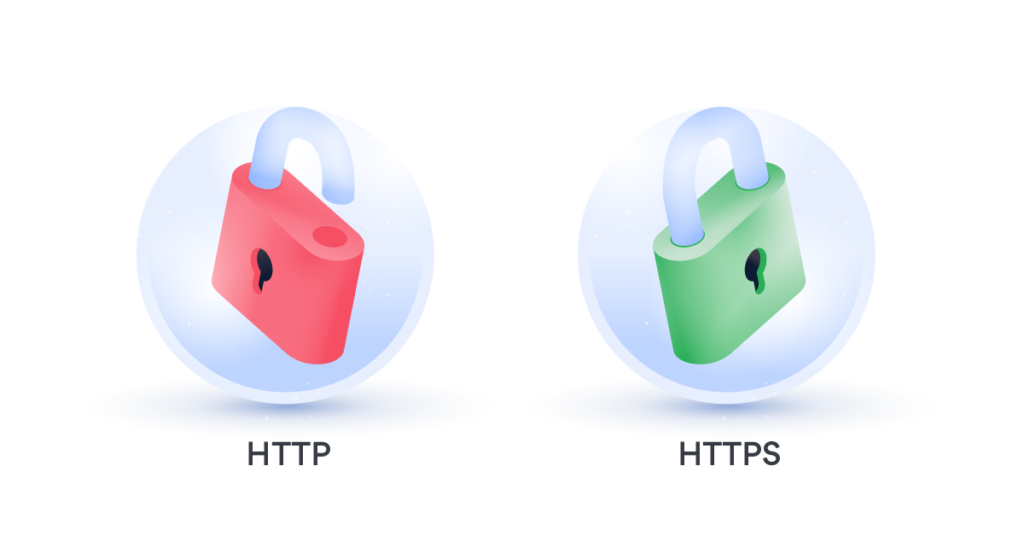

Ohne HTTP (Hypertext Transfer Protocol) geht im World Wide Web rein gar nichts. Es läuft standardmäßig über den Port 80 und übermittelt Daten von den Webserver zu eurem Browser und umgekehrt. Es beschränkt sich aber nicht ausschließlich auf Webseiten, sondern wird auch als allgemeines Datenübertragungsprotokoll für verschiedene andere Anwendungen eingesetzt.

Für die verschlüsselten Übertragung gibt es seit nun einiger Zeit HTTPS (Hypertext Transfer Protocol Secure) welches standardmässig über den Port 443 läuft. Erkennen könnt Ihr HTTPS über das Schlosssymbol links im Browseradressfeld. Eine Authentifzierung Mittels Zertifikat ist erforderlich, allerdings muss sich dabei in der Regel nur der angefragte Webserver mittels Zertifikat ausweisen. Die Verbindungen sind End-to-End verschlüsselt.

Als Transportprotokoll verwendet HTTP (genau wie FTP) TCP/IP. Es existiert in den Versionen 1.0 und 1.1, und als neueste Version in der Version HTTP2.0, die sich hinsichtlich Ihrer Funktionalität unterscheiden. Während HTTP1.0 die Verbindung direkt nach Abschluss der Datenübertragung beendet, kann man diese in Version 1.1 über den Eintrag „keep-alive“ im Header aufrechterhalten. Zudem ist HTTP1.1. auch in der Lage, abgebrochene Verbindungen wieder aufzunehmen. HTTP2 ist eine Weiterentwicklung des Internetprotokolls HTTP1.1. Während das Grundkonzept das gleiche geblieben ist, reduziert HTTP2 die Ladezeiten von Webseiten sowie den Protokoll-Overhead, bietet Webmastern die Möglichkeit, Anfragen zu priorisieren, und ermöglicht den sogenannten Server-Push.

rsync (remote synchronisation)

Rsync nutzt ein einzigartiges Delta-Transfer-Algorithmus, um die Menge der übertragenen Daten zu minimieren. Das Tool vergleicht die Quell- und Zieldateien und überträgt nur die Abschnitte, die sich geändert haben. Dieser inkrementelle Ansatz kann erhebliche Bandbreiten- und Zeitersparnisse gegenüber traditionelleren Methoden bieten, die komplette Dateien kopieren.

Rsync kann sowohl lokal (auf demselben Gerät oder im selben Netzwerk) als auch remote (über das Internet) verwendet werden. Es unterstützt auch den Transfer über verschlüsselte Kanäle mit SSH.

Um Rsync zu verwenden, muss es auf jedem beteiligten Computer installiert sein. Die meisten Unix-ähnlichen Betriebssysteme haben es bereits vorinstalliert. Bei Windows muss ein Software wie Cygwin verwendet werden, um Unix-ähnliche Befehle auszuführen.

Rsync selbst verwendet standardmäßig den TCP-Port 873 für die Kommunikation. Wenn Ihr Rsync auf einem Server bereitstellt, müsst Ihr sicherstellen, dass dieser Port in der Firewall offen ist, damit Rsync ordnungsgemäß funktioniert.

Es ist wichtig zu wissen dass während Rsync selbst einige grundlegende Sicherheitsmaßnahmen bietet (wie die Verwendung von "chroot" zur Begrenzung des Zugriffs auf das Zielsystem), die Daten während der Übertragung nicht verschlüsselt werden. Dies bedeutet, dass Rsync allein für die Übertragung sensibler Daten über unsichere Netzwerke (wie das Internet) nicht ideal ist.

Zum Glück kann Rsync nahtlos mit SSH (Secure Shell) integriert werden, um eine sichere, verschlüsselte Verbindung zu erstellen. SSH verwendet standardmäßig den TCP-Port 22. Wenn Ihr Rsync über SSH verwendet, werden alle Daten, die übertragen werden, verschlüsselt, was bedeutet, dass sie während der Übertragung nicht abgefangen oder gelesen werden können.

SMTP (Simple Mail Transfer Protocol)

SMTP wird hautpsächlich zum Verschicken und Weiterleiten von E-Mails verwendet und gehört ebenfalls zur Internetprotokollfamilie. Es arbeitet auf Schicht 7 (Anwendungsschicht) des OSI-Modells und nutzt standardmäßig den Port 25.

Ein SMTP-Server kann entweder im eigenen lokalen Netzwerk oder extern (z.B. über einen Provider) zur Verfügung gestellt werden. Die weitere Übermittlung im Internet erfolgt dann über sogenannte MTAs (Mail Transfer Agents). Die verständigen sich auch untereinander wieder über SMTP.

Bei der Abholung btw dem herunterladen von E-Mails habt Ihr die Wahl zwischen POP3 oder IMAP. Versendet wird aber ausschließlich über SMTP

In Sachen Sicherheit hat SMTP allerdings einige signifikante Nachteile. So werden beispielsweise zum einen keine Versandbestätigungen für Nachrichten zurückgeliefert. Geht eine E-Mail verloren, erfahren das also weder Sender noch Empfänger. Zudem ist das Protokoll textbasiert und die Kommunikation der SMTP-Server untereinander erfolgt im Klartext. Die Verbindung ist unverschlüsselt, das bedeutet, dass eine Mail, wenn sie angefangen wird, klar lesbar ist.

SMTP gibt es aber auch in einer gesicherten und verschlüsslten Variante und zwar über SMTP over SSL/TLS. Hierfür wird Port 587 benötigt. Ob ein Email Provider die Verschlüsslung der Übertragung unterstützt, steht meisstens bei den Konfigurationshilfen über freie Email Programme. Das bedeutet aber nicht, dass eure Emails verschlüsselt auf den Servern eures Emailanbieters liegen. Bei Google und den grossen Datenkraken liegen die Mails unverschlüsselt auf den Server und werden auch bekanntermassen von Google ausgewertet. Google hat zwar versprochen dies nicht mehr zu tun, diese Behauptung ist aber mehr als fraglich.

IMAP/POP 3

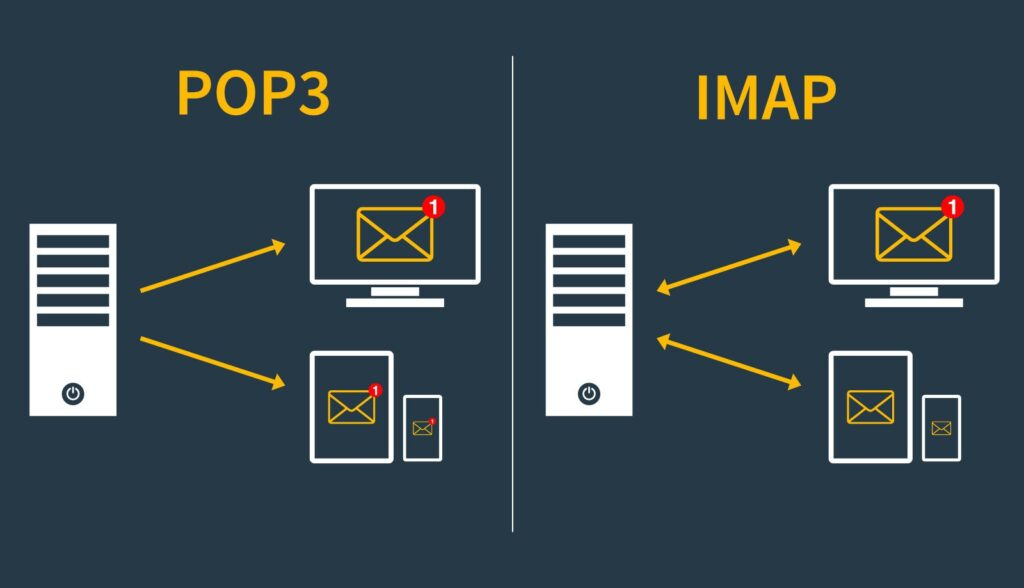

IMAP und POP3 sind zwei Protokolle, die für das Abrufen von E-Mails aus einem Posteingang auf einem Server verwendet werden. Beide wurden entwickelt, um auf verschiedene Art und Weise mit E-Mails umzugehen.

POP3 (Post Office Protocol 3):

POP3 ist ein einfaches Protokoll, das eine einmalige Verbindung zum E-Mail-Server herstellt, neue Nachrichten abruft und auf dem Gerät des Benutzers speichert. Nach dem Abruf werden die Nachrichten normalerweise vom Server gelöscht, es sei denn, es wurde anders konfiguriert.

Die unverschlüsselte Variante von POP3 verwendet den Port 110. Für die verschlüsselte Variante, POP3S, wird Port 995 verwendet.

IMAP (Internet Message Access Protocol):

IMAP ist ein fortschrittlicheres Protokoll, das eine ständige Verbindung zum E-Mail-Server aufrechterhält und eine Echtzeit-Synchronisation zwischen verschiedenen Geräten ermöglicht. Das bedeutet, dass wenn Ihr eine E-Mail auf einem Gerät lest, diese als gelesen auf all Euren anderen Geräten markiert wird.

Die unverschlüsselte Variante von IMAP verwendet den Port 143. Für die verschlüsselte Variante, IMAPS, wird Port 993 verwendet.

Vorteile von IMAP gegenüber POP3:

- Mehrere Geräte: Da IMAP die Nachrichten auf dem Server speichert und Änderungen synchronisiert, könnt Ihr Eure E-Mails auf mehreren Geräten konsistent halten. Dies ist sehr praktisch in unserer heutigen, immer stärker vernetzten Welt.

- Serverseitige Organisation: Mit IMAP könnt Ihr Ihre E-Mails in Ordner auf dem Server sortieren. Diese Organisation ist dann auf all Ihren Geräten sichtbar.

- Kein vollständiger Download erforderlich: IMAP kann die Header der E-Mail-Nachrichten (wie Betreff, Absender usw.) herunterladen, ohne den gesamten Inhalt der Nachricht herunterladen zu müssen. Das spart Bandbreite und Zeit, insbesondere bei großen Anhängen.

- Zugriff auf ältere Nachrichten: Da POP3 normalerweise Nachrichten vom Server löscht, nachdem sie heruntergeladen wurden, habt Ihr keinen Zugriff auf ältere Nachrichten, wenn Eurer Gerät verloren geht oder abstürzt. Mit IMAP bleiben alle Nachrichten auf dem Server, solange sie nicht gelöscht werden.

- Suche auf dem Server: Mit IMAP könnt Ihr den gesamten Inhalt Eurer Mailbox auf dem Server durchsuchen, ohne die Nachrichten herunterladen zu müssen.

Während IMAP in vielen Fällen vorteilhafter ist, kann POP3 immer noch nützlich sein, wenn Ihr nur ein einziges Gerät für den E-Mail-Zugriff verwendet und/oder eine sehr begrenzte Server-Speicherkapazität habt.

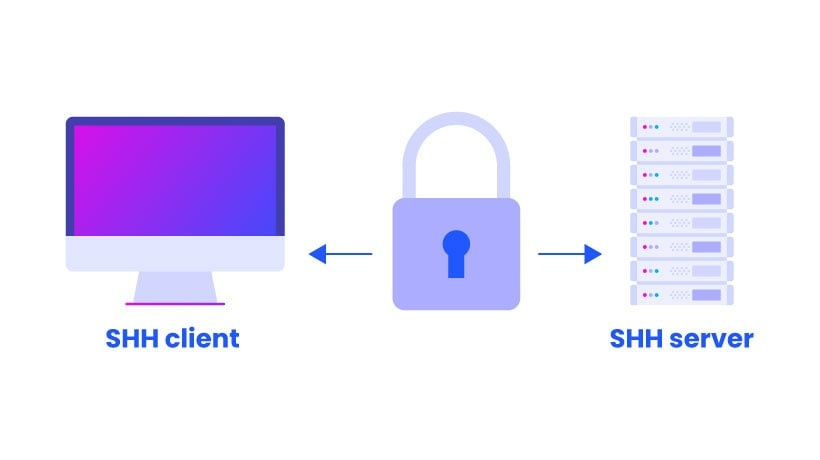

SSH (Secure Shell)

SSH (Secure Shell) ist ein Netzwerkprotokoll, das eine sichere Methode bietet, um Netzwerkdienste über ein ungesichertes Netzwerk zu betreiben. SSH bietet starke Passwort- und Public-Key-Authentifizierung, sichere Datenkommunikation, sichere X11-Verbindungen und bietet auch sichere TCP/IP- und X11-Portweiterleitungen. Mit SSH verbindet Ihr Euch zu lokaken oder remote Servern und ist die der Standard in der Serververwaltung.

SSH verwendet normalerweise den TCP-Port 22. Der Port kann jedoch konfiguriert werden, um eine andere Nummer zu verwenden, um zusätzliche Sicherheit zu bieten.

Die SSH-Authentifizierung mit öffentlichen Schlüsseln ist ein sicherer Weg zur Authentifizierung, der Passwörter ersetzen kann. Hier ist eine einfache Erklärung, wie es funktioniert:

- Zuerst generiert der Benutzer auf seinem lokalen Computer ein Schlüsselpaar, bestehend aus einem öffentlichen und einem privaten Schlüssel.

- Der öffentliche Schlüssel wird dann auf den Remote-Server kopiert und zur

authorized_keys-Datei hinzugefügt, die sich normalerweise im.ssh-Verzeichnis des Benutzerkontos auf dem Server befindet. - Wenn der Benutzer versucht, sich über SSH anzumelden, sendet der Server eine Herausforderung, die nur mit dem privaten Schlüssel beantwortet werden kann.

- Der Client beantwortet diese Herausforderung mit dem privaten Schlüssel. Der Server prüft die Antwort, indem er sie mit dem öffentlichen Schlüssel vergleicht. Wenn die Antwort korrekt ist, wird der Benutzer authentifiziert und die Verbindung hergestellt.

Wichtig ist, dass der private Schlüssel niemals den lokalen Computer des Benutzers verlässt und auch nie über das Netzwerk gesendet wird, was diese Methode sehr sicher macht. Darüber hinaus ist der private Schlüssel oft durch ein Passwort geschützt, was einen zusätzlichen Schutz bietet, falls der Schlüssel gestohlen wird.

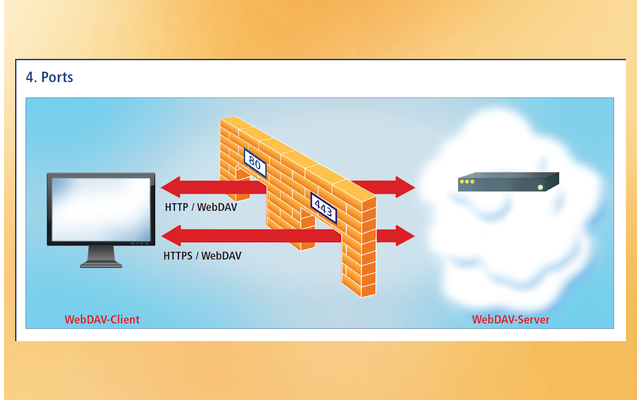

WebDAV

WebDAV steht für "Web Distributed Authoring and Versioning". Es ist eine Erweiterung des HTTP-Protokolls, die es Benutzern ermöglicht, Webinhalte direkt zu bearbeiten und zu verwalten. Dies macht WebDAV zu einem nützlichen Tool für die Zusammenarbeit und Dateiverwaltung in einem Webumfeld.

Wofür ist es gut?

- Datei-Upload und -Download: Benutzer können Dateien von einem Webserver herunterladen und darauf hochladen, ähnlich wie bei FTP

- Dateiverwaltung: Benutzer können Dateien und Verzeichnisse erstellen, löschen und umbenennen.

- Mehrbenutzer-Bearbeitung: WebDAV unterstützt das Sperren von Ressourcen, was verhindert, dass mehrere Benutzer gleichzeitig dieselbe Datei bearbeiten und Konflikte entstehen.

- Versionierung: Es kann in Kombination mit anderen Systemen, wie z.B. DeltaV, verwendet werden, um Versionierungsfunktionalitäten für Webressourcen bereitzustellen.

Protokolle/Ports

- Protokoll: WebDAV erweitert das HTTP-Protokoll, daher verwendet es HTTP-Methoden wie GET, POST, PUT, aber fügt auch eigene Methoden wie PROPFIND, PROPPATCH, MKCOL, COPY, MOVE und LOCK hinzu.

- Ports: Da es auf HTTP (und HTTPS) basiert, verwendet WebDAV in der Regel den Standard-HTTP-Port 80 und den Standard-HTTPS-Port 443. Es kann jedoch auf anderen Ports konfiguriert werden, wenn dies vom Serveradministrator so festgelegt wird.

Viele moderne Betriebssysteme und Anwendungen bieten eingebaute Unterstützung für WebDAV, wodurch Benutzer Netzwerkfreigaben und Online-Viele moderne Betriebssysteme und Anwendungen bieten eingebaute Unterstützung für WebDAV, wodurch Benutzer Netzwerkfreigaben und Online-Speicherdienste auf eine Weise nutzen können, die sie von lokalen Dateisystemen gewohnt sind.

Abschluss

Ich hoffe der Artikel Netzwerkprotokolle Definition und Übersicht hat Euch gefallen. Nun haben wir die wichtigsten Protokolle die es zu kennen gilt mal kennen gelernt und grob angeschnitten. Für tiefere Kenntnisse gibt es weitere detailierte Informationen im Internet zu finden. Nun sind vielleicht einige Fragezeichen weg und beim konfigurieren eures Netzwerks kommen euch die einen oder anderen Zahlen und Begriffe nun etwas weniger fremd vor.

Habt Ihr Fragen Thema Netzwerkprotokolle Defintion und Übersicht, schreibt es gerne in die Kommentare!