Nextcloud mit U2F / Yubikey absichern

Passwort eingeben, App öffnen, sechsstelligen Code abtippen – dieses Ritual kennt jeder. Zwei-Faktor-Authentisierung ist Standard geworden, aber Hand aufs Herz: Richtig gut ist das nicht. Der Code kann abgegriffen werden, Phishing-Seiten sammeln ihn ein, und schon ist die Tür offen.

Es gibt einen besseren Weg: Hardware-Keys wie der YubiKey. Klingt kompliziert? Ist es nicht. Im Gegenteil – es ist sogar bequemer als das Code-Getippe. Aber Vorsicht: Nextcloud macht es euch nicht ganz einfach, und ohne das richtige Setup verschenkt ihr das Sicherheitsplus komplett.

Das Problem mit den 6-stelligen Codes

TOTP-Apps wie Google Authenticator generieren Einmalpasswörter, die 30 Sekunden gültig sind. Solide Technologie, aber mit einer fatalen Schwäche: Diese Codes können abgefangen werden.

Stellt euch vor, ihr landet auf einer täuschend echten Phishing-Seite eurer Nextcloud. Passwort rein, TOTP-Code hinterher – und schon hat der Angreifer beide Informationen. In den entscheidenden 30 Sekunden kann er sich damit auf der echten Nextcloud anmelden. Game over.

Ein Hardware-Key wie der YubiKey macht diesen Angriff unmöglich. Warum? Weil nie ein Code übertragen wird, den man abfangen könnte.

Diese drei technische Vorteile machen den Unterschied:

Phishing-Resistenz: Der private Schlüssel verlässt den Key nie. Die Signatur ist an die Domain gebunden. Fake-Seiten haben keine Chance.

Kein Shared Secret: Bei TOTP teilen sich Server und Client ein Geheimnis. Wird der Server kompromittiert, kann der Angreifer beliebige Codes generieren. Bei U2F speichert der Server nur den öffentlichen Schlüssel – nutzlos für Angreifer.

Replay-Schutz: Jede U2F-Signatur enthält einen Zähler. Abgefangene Signaturen lassen sich nicht wiederverwenden.

Wie U2F wirklich funktioniert

U2F (Universal 2nd Factor) basiert auf Public-Key-Kryptographie. Der YubiKey enthält einen privaten Schlüssel, der das Gerät niemals verlässt. Bei der Anmeldung fordert Nextcloud eine signierte Bestätigung an – und der Key prüft vorher, ob die Domain stimmt.

Phishing-Seite mit falscher Domain? Der Key verweigert die Signatur. Keine Chance für den Angreifer, egal wie gut die Fake-Seite aussieht.

Hardware-Auswahl: Was funktioniert

Die Klassiker sind YubiKeys von Yubico, aber auch Nitrokeys funktionieren. Wichtig:

- USB-C oder USB-A? Richtet sich nach euren Geräten. Manche Keys haben beide Anschlüsse.

- NFC-fähig? Praktisch für Smartphones. Ein YubiKey 5 NFC kostet um die 79 CHF und deckt beide Szenarien ab.

- Robustheit zählt: Der Key hängt am Schlüsselbund. Billigware hält das nicht lange durch.

Kauft am besten zwei Keys und registriert beide. Einer geht verloren oder kaputt? Der zweite ist euer Backup.

Das Beste: Ihr steckt den Key rein (oder haltet ihn ans Smartphone), drückt den Knopf – fertig. Kein Code-Getippe, kein Stress mit abgelaufenen Zeitfenstern. Was einfach ist, wird auch konsequent genutzt.

Nextclouds WebAuthn-Falle (und wie ihr sie umgeht)

Hier wird es tricky, und das ist der Punkt, an dem viele scheitern: Nextcloud hat WebAuthn zweimal eingebaut, und die beiden Varianten machen völlig verschiedene Dinge.

Die integrierte WebAuthn-Funktion findet ihr unter Einstellungen → Sicherheit → "Passwortlos". Das klingt gut, ist aber keine echte Zwei-Faktor-Authentisierung. Hier ersetzt der YubiKey nur das Passwort. Das Problem: Ihr könnt euch weiterhin mit eurem normalen Passwort anmelden. Wenn das Passwort gephisht wird, seid ihr nicht geschützt. Faktisch habt ihr dann nur einen Faktor – entweder Passwort oder YubiKey.

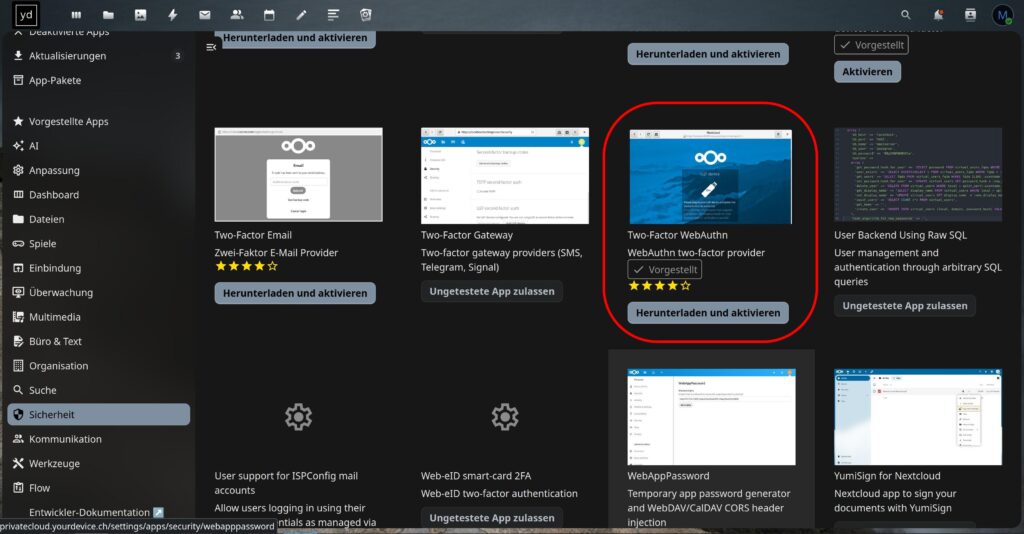

Was ihr wirklich braucht: Die separate App "Two-Factor WebAuthn" (auch "twofactor_webauthn" genannt). Die findet ihr nicht in den Nextcloud-Einstellungen, sondern müsst sie als App installieren:

- Apps → Nach "webauthn" suchen

- "Two-Factor WebAuthn" installieren (oder direkt von GitHub: https://github.com/nextcloud/twofactor_webauthn)

Dann in den persönlichen Einstellungen unter Einstellungen → Sicherheit den YubiKey als 2FA registrieren in der 2FA Sektion aktivieren, nicht unten in der Sektion "Authentifizierung ohne Passwort"

Steckt euren Yubikey an euer Gerät, Klickt auf Sicherhschlüssel hinzufügen, danach öffnet sich ein Fenster in dem ihr den PIN eures Yubikeys eingebt. Danach werdet ihr aufgefordert das Gerät zu berühren. Danach passiert erstmal nichts, und man denkt, es hat nicht geklappt, aber in der Nextcloud entsteht ein kleines Feld, in dem ihr dem Sicherheitschlüssel einen Namen geben müsst. Gebt ihr Yubikey oder ähnlich ein, und klickt auf dann auf Hinzufügen neben dem Feld.

Jetzt habt ihr echte Zwei-Faktor-Auth: Passwort + YubiKey. Beide werden abgefragt, keiner allein reicht.

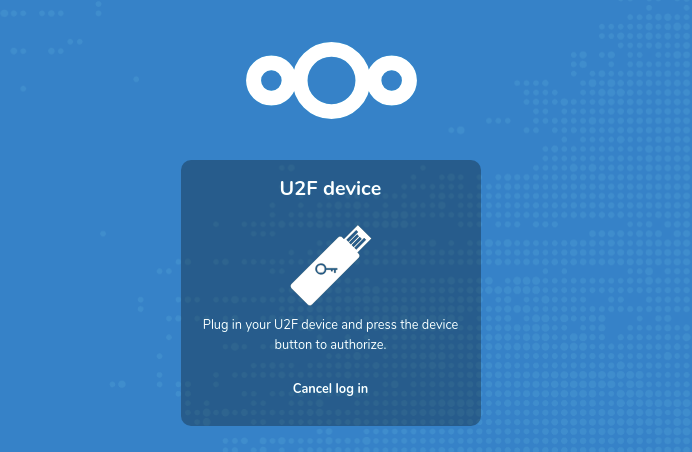

Loggt ihr euch nun aus, und wieder ein, müsst ihr euren Yubikey berühren, ansonsten gehts nicht weiter.

Backup-Codes: Euer Rettungsanker

Registriert am besten zwei YubiKeys – aber selbst dann kann es passieren, dass beide gerade nicht verfügbar sind. Urlaub ohne Key, defekte Hardware, oder schlicht verloren. Für genau diese Fälle gibt es Backup-Codes.

So erstellt ihr sie:

- Nextcloud → Einstellungen → Sicherheit

- Scrollt zu "Backup-Codes generieren"

- Codes werden einmalig angezeigt – falls ihr wegklickt, könnt ihr den erstellten Backup-Code nicht erneut anzeigen lassen.

Wichtig: Druckt die Codes aus und verwahrt sie an einem sicheren Ort. Nicht digital auf dem gleichen Gerät speichern, auf dem ihr die Nextcloud nutzt. Jeder Code funktioniert einmalig – habt ihr alle aufgebraucht, generiert neue.

Diese Codes sind eure letzte Verteidigungslinie. Ohne sie und ohne YubiKey müsste ein Administrator eure 2FA manuell zurücksetzen – zeitaufwendig und nervig für alle Beteiligten.

Der Rollout: Sessions invalidieren nicht vergessen

Ein häufiger Fehler beim Aktivieren von 2FA: Alte Sessions bleiben aktiv. Wenn ihr 2FA erzwingt, aber eure Nextcloud-Apps auf dem Smartphone noch mit alten Login-Daten laufen, umgeht ihr eure eigene Sicherheit.

Nach der 2FA-Aktivierung:

- Geht zu Einstellungen → Sicherheit → "Geräte & Sitzungen"

- Klickt auf das oder die Geräte, das ihr trennen wollt, z.B. Android oder iPhone

- Meldet euch überall neu an.

Moderne Nextcloud-Android-Apps nutzen übrigens OAuth2 über den System-Browser. Das heißt: NFC funktioniert! Login über Browser → YubiKey mit NFC ans Smartphone halten → fertig. Kein mühsames App-Passwort nötig.

App-Passwörter: Wann ihr sie wirklich braucht

Moderne Android-Apps wie Etar (Kalender) oder die Kontakte-App können über DAVx5 synchronisieren, welches OAuth2 unterstützt. Hier funktioniert der YubiKey-Login problemlos – kein App-Passwort nötig.

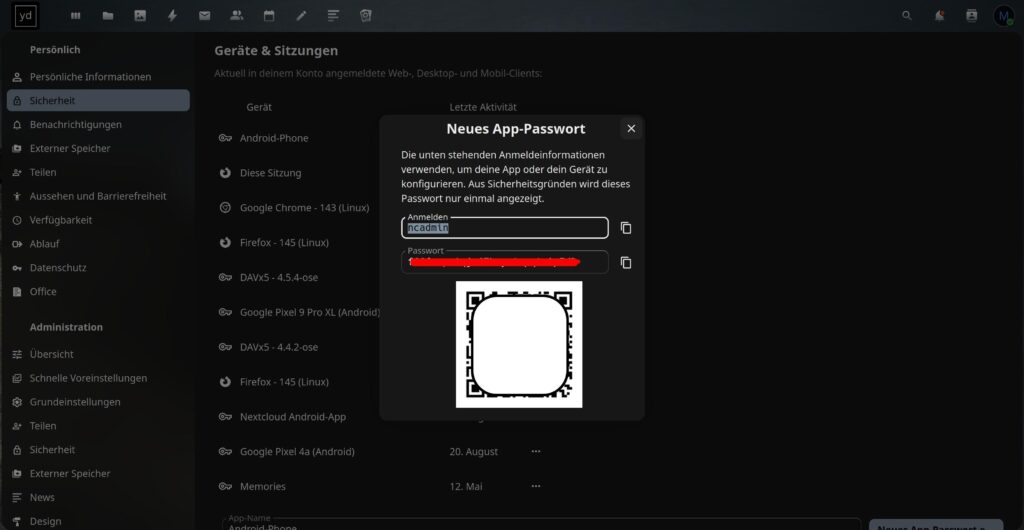

Desktop-Clients wie Thunderbird (Kalender/Kontakte) oder die Mint Kalender-App unterstützen dagegen kein OAuth2. Hier müsst ihr App-Passwörter verwenden:

- Nextcloud → Einstellungen → Sicherheit → "Geräte & Sitzungen"

- Scrollt zu "App-Passwörter erstellen"

- Name eingeben (z.B. "Thunderbird Desktop")

- Generiertes Passwort kopieren und in Thunderbird oder etc. neu anmelden und verwenden

Tipp: Erstellt ein App-Passwort pro Gerät, nicht pro App. Beispiel: "Desktop-PC", "Laptop", "Pixel Tablet". So könnt ihr bei Verlust einzelne Geräte sperren, ohne alle anderen neu konfigurieren zu müssen.

Die Grenzen: Wo es hakt und Alternativen zum Yubikey mit Bitwarden Passwortmanager

Keine Technologie ist perfekt. U2F braucht Hardware, und die kann man vergessen. Der YubiKey muss zum täglichen Begleiter werden wie der Büroschlüssel.

Für rein mobile Workflows war USB lange unpraktisch. Mit NFC-Keys hat sich das geändert – aber nur, wenn eure Nextcloud-App den OAuth2-Flow über den Browser nutzt. Ältere Apps fallen hier durch.

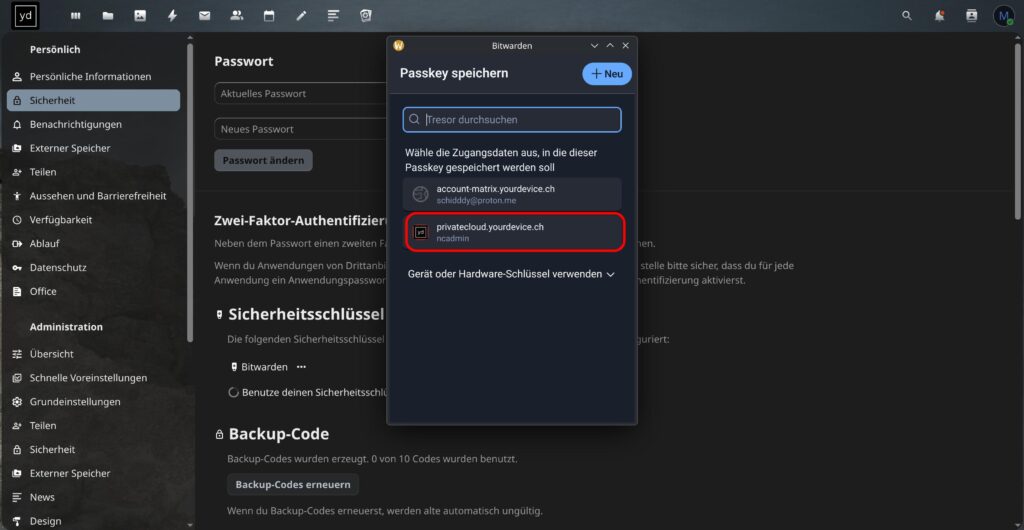

Alternative: Passkeys via Bitwarden

Hier kommt eine clevere Lösung ins Spiel: Passkeys. Wenn ihr Bitwarden oder einen anderen modernen Passwort-Manager nutzt, könnt ihr bei der WebAuthn-Einrichtung in Nextcloud statt "Hardware-Sicherheitsschlüssel" die Option "Passkey mit Passwort-Manager" wählen. Bitwarden generiert dann einen FIDO2-Schlüssel und speichert ihn verschlüsselt in eurem Vault.

Falls ihr Bitwarden bereits in eurem Browser nutzt, kommt hier die Frage, wo der Sicherheitschlüssel gespeichert werden soll, entweder in eurem bestehenden Login Credentials für eure Nextcloud, oder eben auf dem Hardware-Key. Habt ihr keinen Yubikey, speichert ihr den Sicherheitsschlüssel auf eurem Bitwarden Account.

Die Vorteile:

- Immer dabei, wo euer Bitwarden ist (synchronisiert über alle Geräte)

- Kein physischer Key nötig – praktisch für Reisen oder Remote-Work

- Trotzdem phishing-resistent durch Domain-Binding (gleicher FIDO2-Standard wie YubiKey!)

- Günstiger: Keine Hardware-Kosten

Die Nachteile:

- Sicherheit hängt von eurem Bitwarden-Master-Passwort ab

- Bei kompromittiertem Vault ist auch der Passkey gefährdet

- Kein physischer "Besitz"-Faktor mehr

Die beste Strategie: Kombinieren!

Registriert in Nextcloud mehrere WebAuthn-Credentials:

- YubiKey als primäre 2FA (maximale Sicherheit)

- Bitwarden-Passkey als Backup (für Notfälle ohne Key)

- Backup-Codes als letzte Rettung (ausgedruckt und sicher verwahrt)

So habt ihr maximale Sicherheit durch Hardware UND die Flexibilität eines Software-Passkeys. Nextcloud erlaubt problemlos mehrere WebAuthn-Geräte pro Account – nutzt das!

Admin-Notfallkit: occ-Befehle für den Ernstfall

Wenn bei der 2FA-Einrichtung etwas schiefgeht oder Nutzer ausgesperrt sind, braucht ihr SSH-Zugriff auf euren Server. Diese occ-Befehle retten euch:

2FA-Erzwingung deaktivieren (wenn ihr euch selbst ausgesperrt habt):

sudo -u www-data php occ twofactorauth:enforce --off2FA für einzelnen Nutzer deaktivieren (Key verloren, Notfall):

sudo -u www-data php occ twofactorauth:disable <username> twofactor_webauthnBeispiel:

sudo -u www-data php occ twofactorauth:disable admin twofactor_webauthn2FA-Status eines Nutzers prüfen:

sudo -u www-data php occ twofactorauth:state <username>Zeigt, welche 2FA-Provider aktiv sind.

Provider-Leichen aufräumen (nach Deinstallation einer 2FA-App):

sudo -u www-data php occ twofactorauth:cleanup twofactor_webauthn⚠️ Warnung: Der Cleanup-Befehl ist irreversibel! Alle Nutzer müssen ihre WebAuthn-Keys danach neu registrieren. Nur verwenden, wenn ihr die App wirklich komplett entfernen wollt.

Docker-Nutzer aufgepasst: Ersetzt sudo -u www-data php occ durch:

docker exec -u www-data nextcloud php occ [restlicher Befehl]Snap-Installation:

nextcloud.occ [restlicher Befehl]Fazit

Ein YubiKey bringt euch nur dann echte Sicherheit, wenn ihr die richtige WebAuthn-Implementierung nutzt. Die integrierte "Passwortlos"-Funktion ist kein Ersatz für 2FA. Installiert die "Two-Factor WebAuthn" App, erzwingt 2FA, invalidiert alte Sessions – dann habt ihr Phishing-Schutz, der wirklich funktioniert.

Die Investition? 79 CHF für einen Key, ein paar Stunden Setup-Zeit. Der Gewinn? Eine ganze Klasse von Angriffen wird unmöglich. Wenn eure Nextcloud wichtige, sensible Daten enthält, ist das kein nice-to-have, sondern schlicht und einfach Pflicht.

Interessiert ihr euch für das Thema 2FA/Passkeys etwas tiefgreifender? Dann schaut mal hier vorbei.