Netzwerkverkehr mit tcpdump überwachen und analysieren

tcpdump ist ein nützliches Werkzeug, das auf der Kommandozeile verwendet wird, um den Netzwerkverkehr auf einem Computer zu überwachen und zu analysieren. Heute schauen wir uns mit ein paar einfachen Beispielen an, was tcpdump so alles kann.

Was ist tcpdump

tcpdump ist ein mächtiges Werkzeug zur Netzwerkanalyse, das häufig auf Unix-ähnlichen Betriebssystemen eingesetzt wird. Es ermöglicht Benutzern, den Datenverkehr, der über Netzwerke fließt, zu erfassen und zu analysieren. Hier sind einige Schlüsselelemente von tcpdump:

- Datenverkehr erfassen:

tcpdumpkann den gesamten Netzwerkverkehr auf einer Schnittstelle erfassen, was es zu einem nützlichen Werkzeug für die Netzwerkdiagnose und -überwachung macht. - Filterfunktionen: Eines der Hauptmerkmale von

tcpdumpist seine Fähigkeit, den Netzwerkverkehr nach verschiedenen Kriterien zu filtern, wie IP-Adressen, Portnummern und Protokolltypen. Diese Filter helfen dabei, spezifische Informationen aus einem großen Strom von Netzwerkdaten herauszufiltern. - Paketanalyse:

tcpdumpzeigt die Header von Paketen im Netzwerkverkehr an, was nützlich ist, um Probleme zu diagnostizieren, die Sicherheit zu überprüfen oder einfach den Netzwerkverkehr zu verstehen. - Vielseitigkeit: Es wird auf einer Vielzahl von Systemen verwendet und ist standardmäßig auf vielen Linux-Distributionen und macOS installiert. Es kann sowohl in kleinen als auch in großen Netzwerkumgebungen eingesetzt werden.

- Kommandozeilenwerkzeug: Als Kommandozeilenwerkzeug bietet es Flexibilität und kann in Skripte für automatisierte Aufgaben integriert werden.

Es ist besonders wertvoll für Systemadministratoren, Netzwerkingenieure und Sicherheitsfachleute, da es tiefe Einblicke in den Netzwerkverkehr bietet und bei der Identifizierung von Netzwerkproblemen, der Überwachung von Sicherheitsbedrohungen und der Leistungsoptimierung hilft.

Grundlagen von tcpdump

Auf den meisten Linux-Distributionen und auf macOS ist tcpdump bereits vorinstalliert. Falls es nicht installiert ist, könnt Ihr es über den Paketmanager Eurer Distribution installieren (z.B. sudo apt install tcpdump auf Debian basierten Systemen).

- Berechtigungen: Um

tcpdumpzu verwenden, benötigt Ihr in der Regel Root-Berechtigungen. Ihr könnttcpdumpals Root ausführen odersudoverwenden, um es mit erhöhten Berechtigungen zu starten. - Schnittstellen auflisten: Bevor Ihr

tcpdumpverwendest, ist es hilfreich, die verfügbaren Netzwerkschnittstellen auf deinem System zu kennen. Das könnt Ihr mittcpdump -Dmachen. - Einfacher Start: Der einfachste Weg,

tcpdumpzu starten, ist der Befehlsudo tcpdump. Damit beginnttcpdump, Pakete auf der Standard-Schnittstelle zu erfassen und anzuzeigen.

Für was brauche Ich tcpdump

- Fehlerdiagnose im Netzwerk: Wenn Ihr Verbindungsprobleme habt, könnt Ihr

tcpdumpverwenden, um zu sehen, ob Pakete ankommen oder wo sie verloren gehen. - Sicherheitsüberprüfungen: Überprüft, ob unerwarteter oder verdächtiger Verkehr in Eurem Netzwerk vorhanden ist.

- Leistungsanalyse: Verwendet

tcpdump, um Engpässe oder ungewöhnliche Muster im Netzwerkverkehr zu identifizieren.

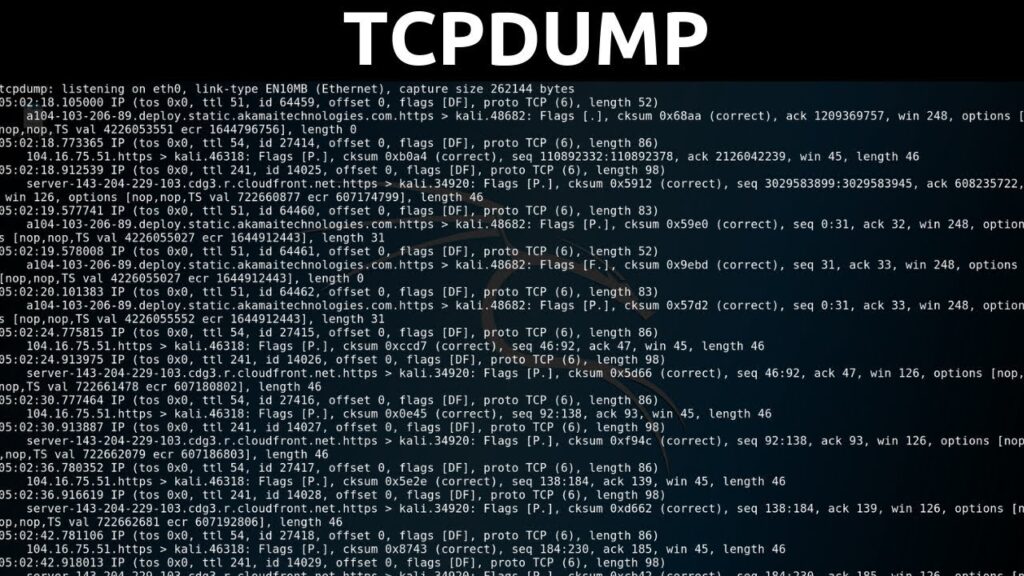

Die Ausabe von tcpdump einfach erklärt

Wenn Ihr als Neuling eine Ausgabe von tcpdump seht, kann sie zunächst etwas überwältigend wirken. Hier ist eine einfache Erklärung der grundlegenden Informationen, die Ihr in einer typischen tcpdump-Ausgabe finden werdet:

- Zeitstempel: Zu Beginn jeder Zeile steht der Zeitstempel. Er zeigt Euch genau an, wann das Paket erfasst wurde. Das ist nützlich, um zu sehen, wann etwas im Netzwerk passiert ist.

- Protokoll: Hier steht, welches Netzwerkprotokoll das Paket verwendet, wie z.B. IP, TCP, UDP usw. Dies gibt Euch eine Vorstellung davon, welche Art von Kommunikation stattfindet.

- Quelle und Ziel: Jedes Paket hat eine Quelladresse und eine Zieladresse. Bei einem TCP/UDP-Paket sind dies Kombinationen aus IP-Adresse und Portnummer (z.B.

192.168.1.2.80). Die Quelle ist der Ursprung des Pakets, das Ziel ist, wohin es geht. - Flags: Bei TCP-Paketen seht Ihr oft Flags wie SYN, ACK, PSH usw. Diese Flags geben den Status der Verbindung oder die Art der Nachricht an (z.B. eine Verbindungsanfrage, eine Bestätigung oder ein Hinweis, die Daten sofort zu verarbeiten).

- Sequenz- und Bestätigungsnummern: Diese Nummern sind wichtig in der TCP-Kommunikation. Sie helfen dabei, die Reihenfolge der Pakete zu organisieren und sicherzustellen, dass alle Daten korrekt übertragen werden.

- Fenstergröße: Dies ist ein Teil des Flusskontrollmechanismus in TCP. Es zeigt an, wie viel Daten der Empfänger bereit ist, zu einem bestimmten Zeitpunkt zu akzeptieren.

- Optionen: Hier findet Ihr zusätzliche Einstellungen oder Informationen, die für spezielle Zwecke verwendet werden, wie z.B. für die Verbesserung der Leistung oder die Sicherheit.

- Länge: Am Ende seht Ihr die Länge des Pakets. Dies sagt Euch, wie viele Daten in diesem spezifischen Paket transportiert werden.

Diese Elemente zusammengenommen geben Euch eine Übersicht darüber, wie Daten zwischen Computern oder Geräten in deinem Netzwerk übertragen werden. Jedes Element spielt eine Rolle im Gesamtprozess der Datenübertragung und hilft dabei, das Netzwerk zu verstehen und zu überwachen.

DNS Auflösung der IP Adressen deaktiveren

Um DNS-Auflösungen in der Ausgabe von tcpdump zu deaktivieren, sodass IP-Adressen nicht in Hostnamen umgewandelt werden, verwendet Ihr die Option -n. Wenn tcpdump ohne diese Option läuft, versucht es standardmäßig, IP-Adressen in lesbare Hostnamen umzuwandeln, was manchmal nicht erwünscht ist, besonders wenn Ihr an den tatsächlichen IP-Adressen interessiert seid oder die DNS-Auflösung die Ausgabe verlangsamt.

Der Befehl sieht folgendermaßen aus:

sudo tcpdump -nDurch Hinzufügen von -n werden die IP-Adressen und Portnummern direkt angezeigt, ohne dass sie in Hostnamen oder Dienstnamen umgewandelt werden. Dies ist besonders nützlich, wenn Ihr genaue Informationen über die Netzwerkverbindungen benötigt oder wenn du die Leistung von tcpdump in einem Netzwerk mit vielen DNS-Abfragen verbessern möchtet.

Netzwerkinterface auswählen

Um in tcpdump ein spezifisches Netzwerkinterface anzugeben, das für die Paketerfassung verwendet werden soll, fügt Ihr einfach den Namen des Interfaces in deinen tcpdump-Befehl ein. Die Syntax dafür ist:

sudo tcpdump -i [Interface-Name]Hier sind die Schritte, um dies zu tun:

- Findet den Namen des Interfaces: Zuerst müsst Ihr den Namen des Netzwerkinterfaces herausfinden, das Ihr überwachen möchtet. Dies könnt Ihr tun, indem Ihr

ifconfig(auf älteren Systemen) oderip addr(auf neueren Linux-Systemen) verwendet. Auf macOS könnt Ihrifconfigohne Argumente verwenden, um eine Liste der Interfaces zu erhalten. Alternativ könnt Ihr auch den tcpdump eigenen Befehltcpdump -Dverwenden. - Verwende das Interface in tcpdump: Nachdem Ihr den Namen des Interfaces habt, verwendet ihn im

tcpdump-Befehl. Zum Beispiel, wenn Euer Interfaceeth0heißt, würdet Ihr schreiben:sudo tcpdump -i eth0Dieser Befehl startettcpdumpund erfasst den Netzwerkverkehr, der übereth0läuft. - Kombiniere mit anderen Optionen: Ihr könnt den Interface-Parameter auch mit anderen

tcpdump-Optionen kombinieren, um Eure Überwachung weiter anzupassen. Zum Beispiel, um den HTTP-Verkehr (Port 80) auf dem Interfaceeth0zu überwachen, würdet Ihr schreiben:sudo tcpdump -i eth0 port 80

Diese Methode ermöglicht es Euch, gezielt den Verkehr eines bestimmten Netzwerkinterfaces zu analysieren, was besonders nützlich ist, wenn Ihr mehrere Netzwerkschnittstellen auf Eurem Gerät habt und Ihr Euch nur für eine bestimmtes interessiert.

Habt Ihr nur ein Interface, müsst Ihr keine Interfaceangaben verwenden.

Filter verwenden (Source, Destination und Port)

tcpdump bietet leistungsstarke Filter, um nur bestimmte Arten von Netzwerkverkehr zu erfassen:

Diese Optionen sind nützlich, um den Netzwerkverkehr zu filtern und sich auf Pakete zu konzentrieren, die von einer bestimmten Quelle kommen oder an ein bestimmtes Ziel gesendet werden.

Filtern nach Quell-IP

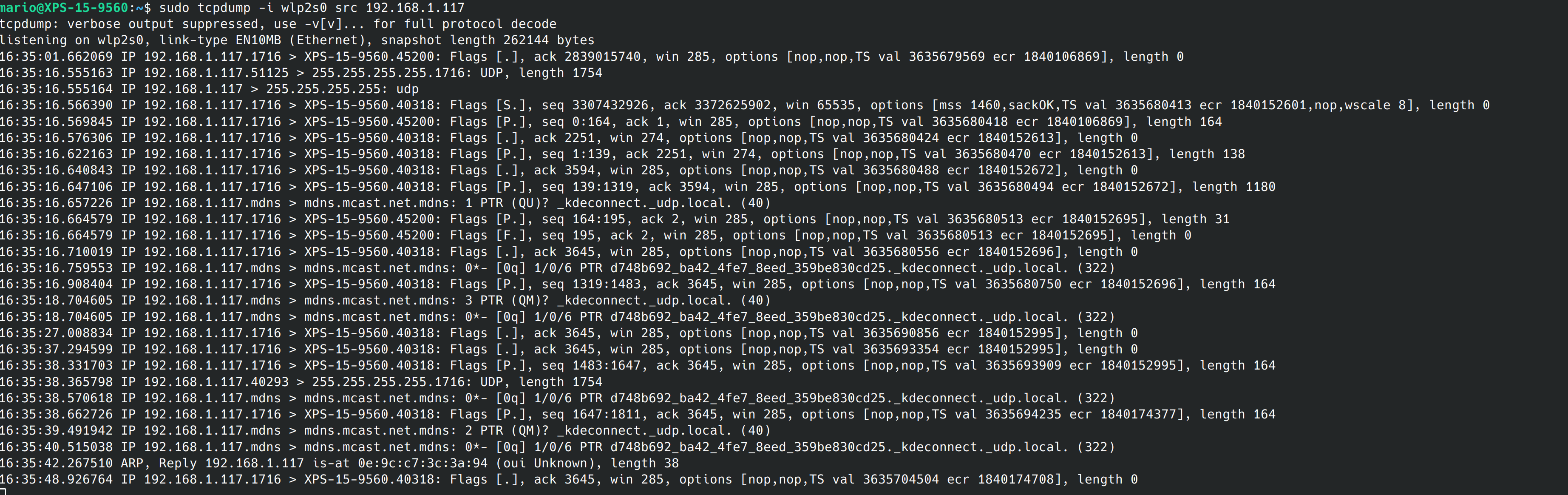

Um den Netzwerkverkehr zu erfassen, der von einer bestimmten IP-Adresse stammt, verwendet Ihr die src-Option. Zum Beispiel:

sudo tcpdump src 192.168.1.117Dieser Befehl zeigt alle Pakete an, die von der IP-Adresse 192.168.1.117 gesendet werden.

Filtern nach Ziel-IP

Wenn Ihr den Verkehr sehen möchtet, der an eine bestimmte IP-Adresse gerichtet ist, nutzt Ihr die dest-Option. Zum Beispiel:

sudo tcpdump dst 192.168.1.20Hier werden alle Pakete angezeigt, die an die IP-Adresse 192.168.1.20 gesendet werden.

Kombinieren von Quell- und Ziel-Filtern

Ihr könnt src und dst auch kombinieren, um den Verkehr zwischen zwei spezifischen IP-Adressen zu sehen. Zum Beispiel:

sudo tcpdump src 192.168.1.10 and dst 192.168.1.20Dieser Befehl zeigt den Verkehr an, der von der IP-Adresse 192.168.1.10 an die IP-Adresse 192.168.1.20 gesendet wird.

Filtern nach Quell-Port

Ihr könnt auch den Quell-Port für den Verkehr filtern. Zum Beispiel:

sudo tcpdump src port 80Dieser Befehl zeigt den gesamten Verkehr an, der von Port 80 (in der Regel HTTP-Verkehr) ausgeht.

Filtern nach Ziel-Port

Ähnlich wie bei der Quell-Port-Filterung kannst du auch den Ziel-Port filtern. Zum Beispiel:

sudo tcpdump dst port 443Hier werden alle Pakete angezeigt, die an Port 443 (in der Regel HTTPS-Verkehr) gerichtet sind.

Diese Beispiele demonstrieren, wie Ihr tcpdump benutzen könnt, um spezifische Aspekte des Netzwerkverkehrs zu beobachten. Es ist ein unglaublich mächtiges Werkzeug für die Netzwerkanalyse und kann angepasst werden, um eine Vielzahl von Situationen zu erfassen und zu untersuchen.

Nach Source, Destination und Port gleichzeitig filtern

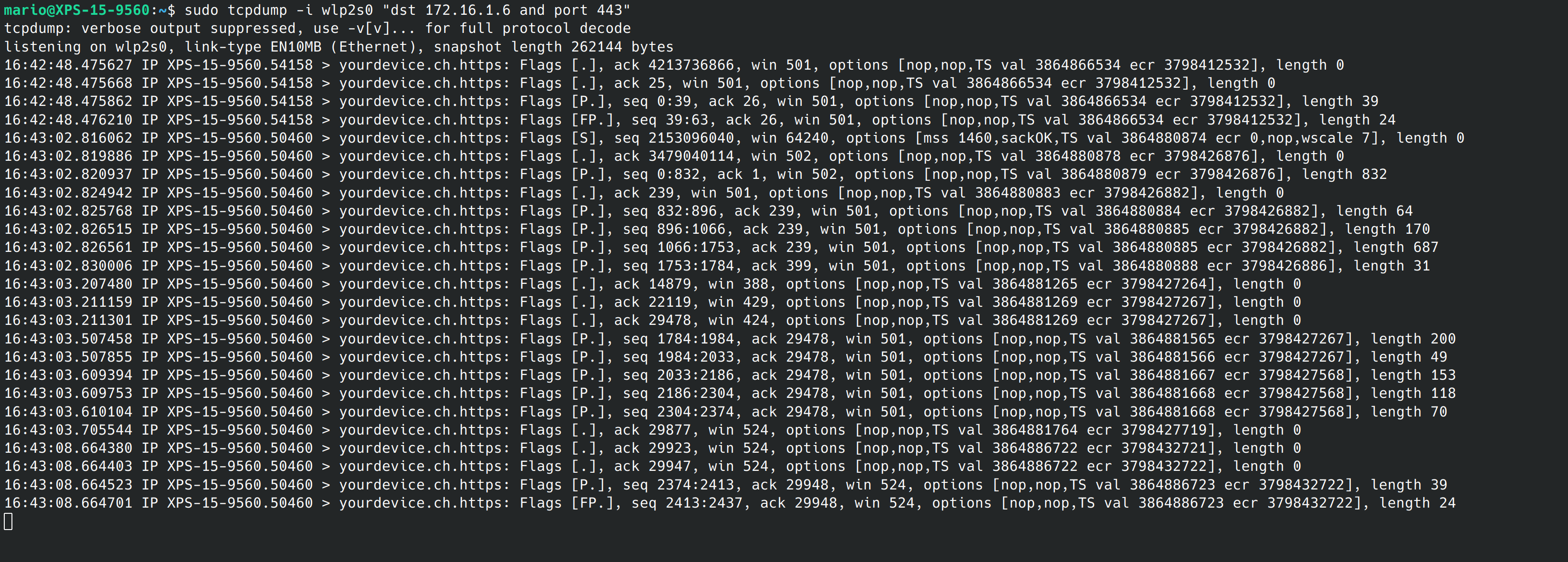

Um in tcpdump gleichzeitig nach einer Ziel-IP (dst) und einem Port zu filtern, kombiniertt Ihr einfach die entsprechenden Filterbedingungen. Hier ist ein weiteres Beispiel, wie Ihr das machen könnt:

sudo tcpdump "dst 192.168.1.100 and port 80"In diesem Befehl:

dst 192.168.1.100filtert den Verkehr, der an die IP-Adresse 192.168.1.100 gerichtet ist.port 80filtert den Verkehr, der auf Port 80 (typischerweise HTTP-Verkehr) läuft.andist der logische Operator, der beide Bedingungen kombiniert.

Das bedeutet, dass dieser Befehl alle Pakete anzeigt, die an die IP-Adresse 192.168.1.100 auf Port 80 gesendet werden. Du kannst die IP-Adresse und den Port natürlich an deine spezifischen Anforderungen anpassen.

Hier ein Beispiel wie ich Pakete Filtere, die von meinem Webserver kommen und auf Port 443 eingehen wenn ich z.B. eine Seite bei mir aufrufe:

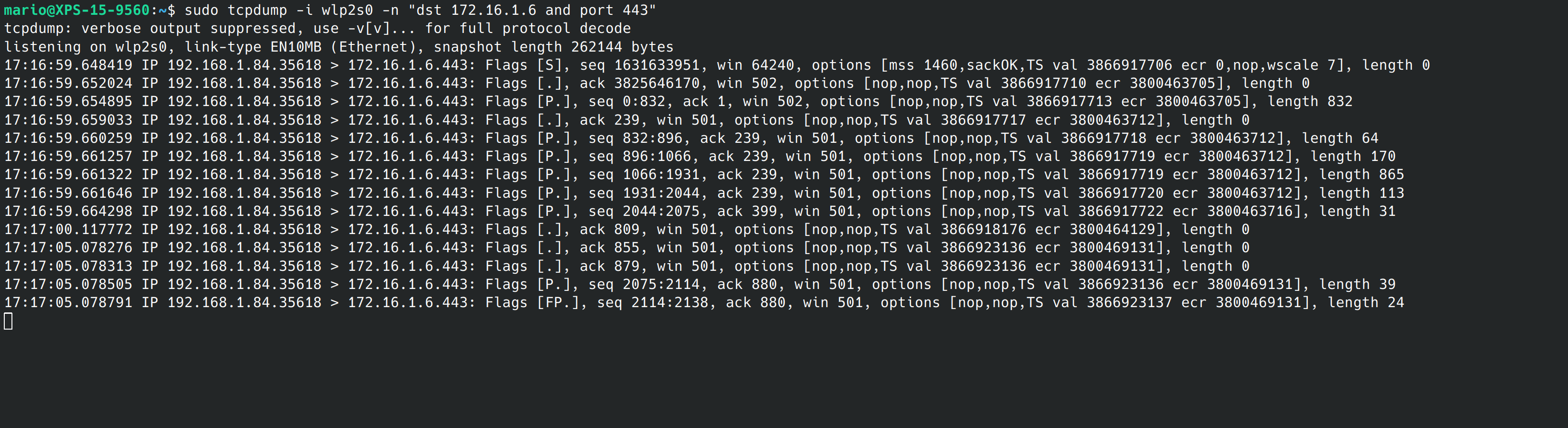

Der gleiche Befehl mit der -n Option um die DNS Auflösung zu deaktivieren:

Flaggen und weitere Optionen

In tcpdump könnt Ihr neben den einfachen src und dst Optionen auch fortgeschrittenere Filter mithilfe von Flags nutzen, um Daten noch gezielter zu filtern. Hier sind einige wichtige Flags, die Ihr in tcpdump verwenden könnt:

TCP-Flags

TCP-Flags sind hilfreich, um bestimmte Arten von TCP-Verkehr zu identifizieren:

- SYN (

syn): Filtert SYN-Pakete, die verwendet werden, um eine TCP-Verbindung zu initiieren. Beispiel:tcpdump 'tcp[tcpflags] & (tcp-syn) != 0' - ACK (

ack): Filtert ACK-Pakete, die Bestätigungen im TCP-Handshake-Prozess sind. Beispiel:tcpdump 'tcp[tcpflags] & (tcp-ack) != 0' - FIN (

fin): Filtert FIN-Pakete, die anzeigen, dass eine Seite der Verbindung beendet wird. Beispiel:tcpdump 'tcp[tcpflags] & (tcp-fin) != 0' - RST (

rst): Filtert RST-Pakete, die verwendet werden, um eine Verbindung zurückzusetzen. Beispiel:tcpdump 'tcp[tcpflags] & (tcp-rst) != 0' - URG (

urg): Filtert URG-Pakete, die auf dringende Daten hinweisen. Beispiel:tcpdump 'tcp[tcpflags] & (tcp-urg) != 0' - PSH (

psh): Filtert PSH-Pakete, die anzeigen, dass die Daten sofort übermittelt werden sollen. Beispiel:tcpdump 'tcp[tcpflags] & (tcp-push) != 0'

Kombinieren von Flags

Ihr könnt auch mehrere Flags kombinieren, um spezifische Arten von TCP-Verkehr zu identifizieren. Zum Beispiel, um SYN-ACK-Pakete zu filtern, die Teil des TCP-Handshake-Prozesses sind:

tcpdump 'tcp[tcpflags] == tcp-syn|tcp-ack'Protokollfilter

- Filtern nach Protokoll: Neben TCP könnt Ihr auch nach anderen Protokollen wie UDP oder ICMP filtern. Zum Beispiel:

tcpdump icmpodertcpdump udp.

Netzwerk- und Subnetz-Filter

- Filtern nach Netzwerk/Subnetz: Ihr könnt auch Verkehr von oder zu einem ganzen Netzwerk oder Subnetz filtern. Beispiel:

tcpdump net 192.168.1.0/24

Kombinieren mit logischen Operatoren

- Logische Operatoren: Verwendet

and,or, undnot(bzw.&&,||,!) um komplexe Filter zu erstellen. Beispiel:tcpdump "src 192.168.1.10 and (dst port 80 or dst port 443)"

Diese fortgeschrittenen Filtertechniken ermöglichen es Euch, den Netzwerkverkehr sehr spezifisch zu analysieren und sind besonders nützlich in komplexen Netzwerken oder bei der Fehlersuche. Wichtig: der genaue Syntax für diese Filter kann je nach Betriebssystem und tcpdump-Version leicht variieren.

Fortgeschrittene Nutzung

- Pakete in eine Datei schreiben, einfache Methode: Anstatt die Pakete direkt anzuzeigen, könnt Ihr sie in einer Datei speichern, um sie später zu analysieren. Verwendet dazu

sudo tcpdump > meinelogdatei.log. Diese Art des Speicherns enthält aber nur einfache Ausgaben wie Ihr sie direkt auf der Befehlszeile seht. - Pakete in eine Datei schreiben, komplexe Methode: Der Befehl

sudo tcpdump -w meine_datei.pcapspeichert die erfassten Pakete im.pcap-Format (Packet Capture Format), welches ein Standardformat für Netzwerkverkehrsanalysen ist.Die.pcap-Datei enthält die Rohdaten der Netzwerkpakete, einschließlich aller Header-Informationen und Payloads, sofern sie nicht durch Filteroptionen ausgeschlossen wurden. - Pakete aus einer Datei lesen: Um die gespeicherten Pakete zu analysieren, verwende

sudo tcpdump -r meinedatei.pcap. - Anzahl der zu erfassenden Pakete begrenzen: Mit der Option

-ckannst du die Anzahl der zu erfassenden Pakete begrenzen, z.B.sudo tcpdump -c 100.

Weitere Tipps

- Achtet darauf, dass Ihr

tcpdumpverantwortungsvoll und gesetzeskonform einsetzt, besonders in Netzwerken, die Ihr nicht selber verwaltet. tcpdumpkann sehr viele Daten generieren, also seid vorsichtig bei der Verwendung in großen oder stark ausgelasteten Netzwerken. Ohne Filter kann eine Datei schnell hunderte MB gross werden falls Ihr vergesst das Loging abzubrechen- Es gibt viele weitere Optionen und Filter, die

tcpdumpbietet. Für eine vollständige Liste könnt Ihr die Manpage mitman tcpdumpaufrufen.

Ich hoffe, dieses Tutorial gibt Euch einen guten Überblick und hilft Euch dabei, tcpdump effektiv zu nutzen! Wenn Ihr spezifische Fragen habt, schreibt sie in die Kommentare!