Welche Kryptographien verwendet Bitcoin

In diesem Artikel geht es um die Kryptographien welche Bitcoin verwendet. Bitcoin verwendet eine Reihe verschiedener kryptographischer Techniken, um seine Sicherheit und Funktionalität zu gewährleisten. Dieser Bericht bietet einen Überblick über die wichtigsten kryptographischen Elemente, die in Bitcoin zum Einsatz kommen, und erklärt kurz, wie sie funktionieren und zur Sicherheit des Systems beitragen.

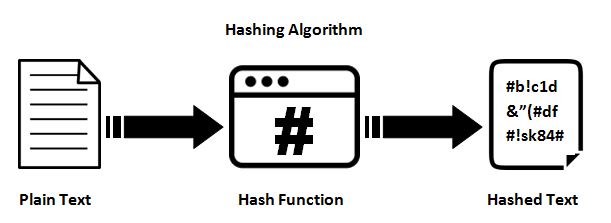

1. Hash-Funktionen

Eine Hash-Funktion ist eine mathematische Funktion, die Daten beliebiger Größe aufnimmt und eine feste Größe an Ausgabedaten erzeugt. In Bitcoin wird die spezielle Hash-Funktion SHA-256 verwendet. Sie spielt eine wesentliche Rolle in vielen Aspekten des Systems, einschließlich der Erzeugung von Bitcoin-Adressen und der Sicherung der Blockchain.

- Sicherheit: SHA-256 ist so konzipiert, dass es praktisch unmöglich ist, den Eingabewert basierend auf dem Hash-Wert zu ermitteln (Preimage-Resistenz). Ebenso ist es praktisch unmöglich, zwei verschiedene Eingabewerte zu finden, die den gleichen Hash-Wert ergeben (Kollisionsresistenz). Dies macht es zu einem sicheren Weg, um Daten zu verschlüsseln und die Integrität von Informationen zu gewährleisten.

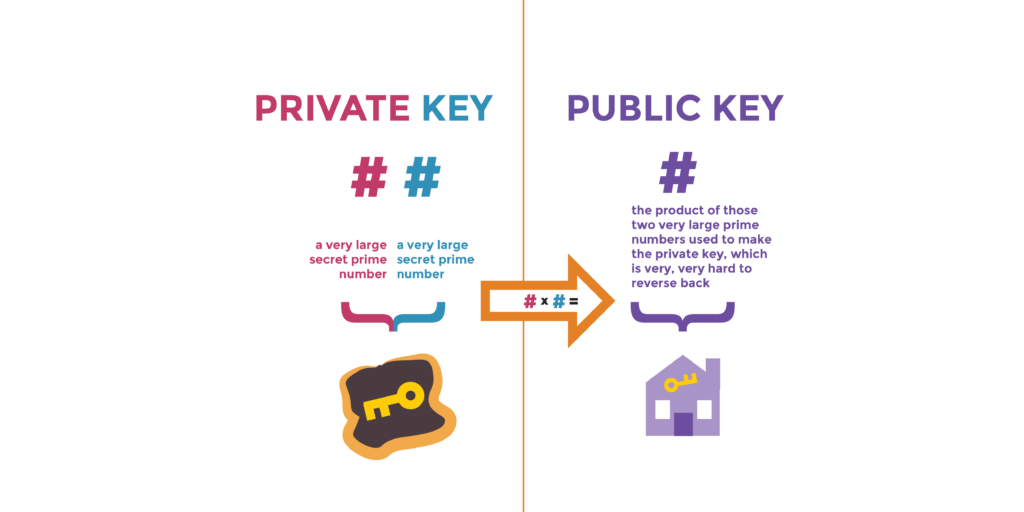

2. Public-Key-Kryptographie

Bitcoin verwendet die elliptische Kurven-Kryptographie (ECC), speziell die Elliptic Curve Digital Signature Algorithm (ECDSA), um Transaktionen zu signieren und zu verifizieren. Jeder Bitcoin-Nutzer hat ein Paar von kryptographischen Schlüsseln: einen privaten Schlüssel, der geheim gehalten wird, und einen öffentlichen Schlüssel, der mit anderen geteilt wird.

- Sicherheit: Die Sicherheit von ECC basiert auf der Schwierigkeit des elliptischen Kurven-Logarithmusproblems. Selbst wenn der öffentliche Schlüssel bekannt ist, ist es extrem schwierig, den zugehörigen privaten Schlüssel zu ermitteln. Dies ermöglicht es Bitcoin-Nutzern, ihre Transaktionen zu signieren und zu beweisen, dass sie die Kontrolle über bestimmte Bitcoins haben, ohne ihren privaten Schlüssel offenlegen zu müssen.

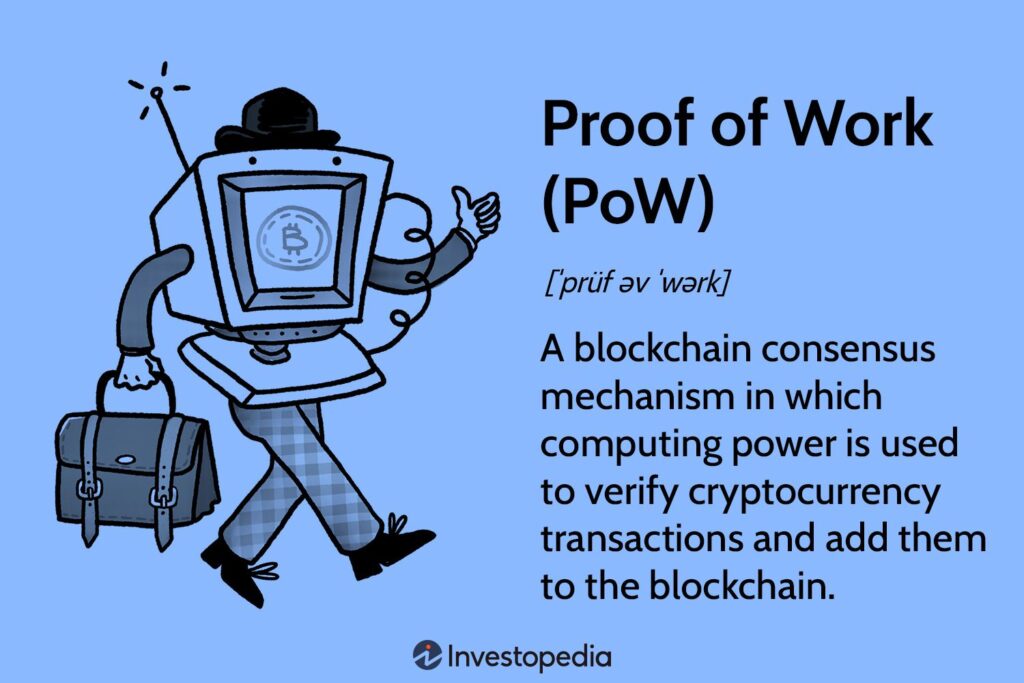

3. Proof-of-Work (PoW)

Proof-of-Work ist das Konsensprotokoll, das Bitcoin verwendet, um zu bestimmen, welcher Miner den nächsten Block zur Blockchain hinzufügen darf. Es erfordert, dass Miner eine schwierige rechnerische Aufgabe lösen, wobei die Schwierigkeit durch die sogenannte "Mining Difficulty" geregelt wird.

- Sicherheit: PoW macht es praktisch unmöglich, die Blockchain zu manipulieren. Um einen bereits in der Blockchain vorhandenen Block zu ändern, müsste ein Angreifer nicht nur den Proof-of-Work für diesen Block, sondern auch für alle nachfolgenden Blöcke neu berechnen. Aufgrund der hohen Rechenanforderungen des PoW ist dies praktisch unmöglich, es sei denn, der Angreifer kontrolliert mehr als 50% der gesamten Rechenleistung des Netzwerks (51%-Angriff).

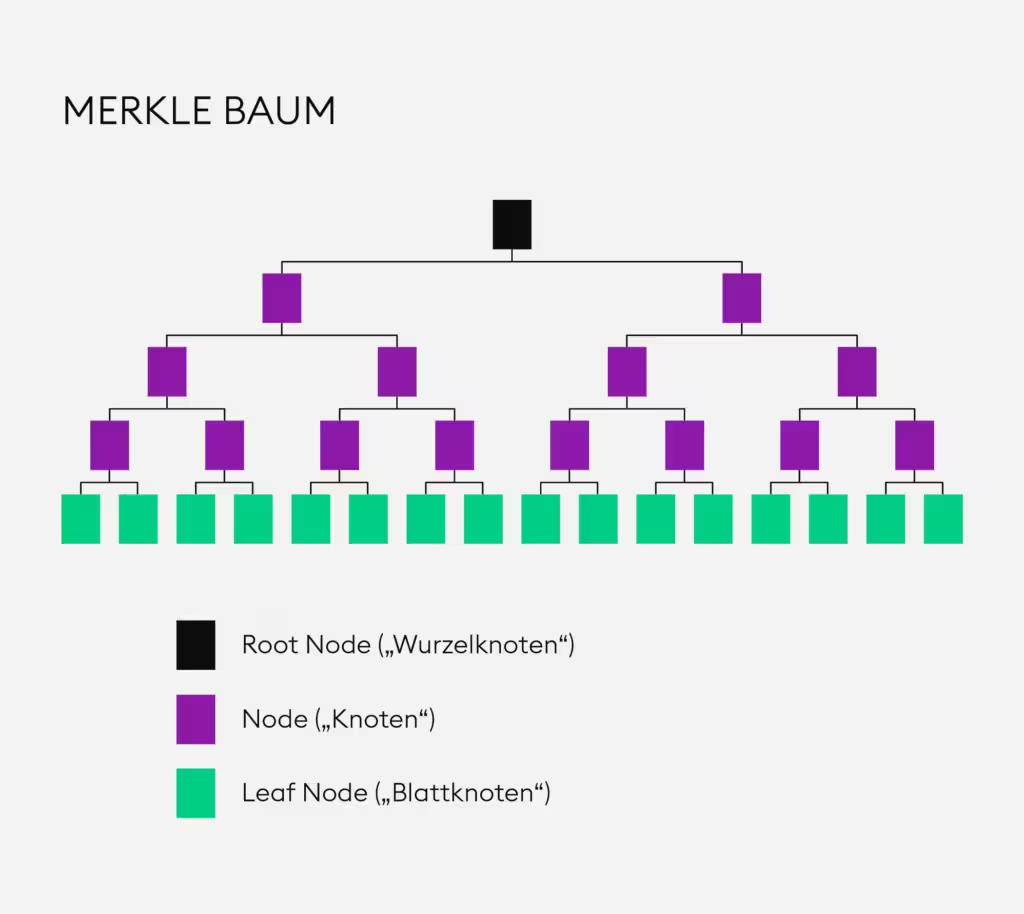

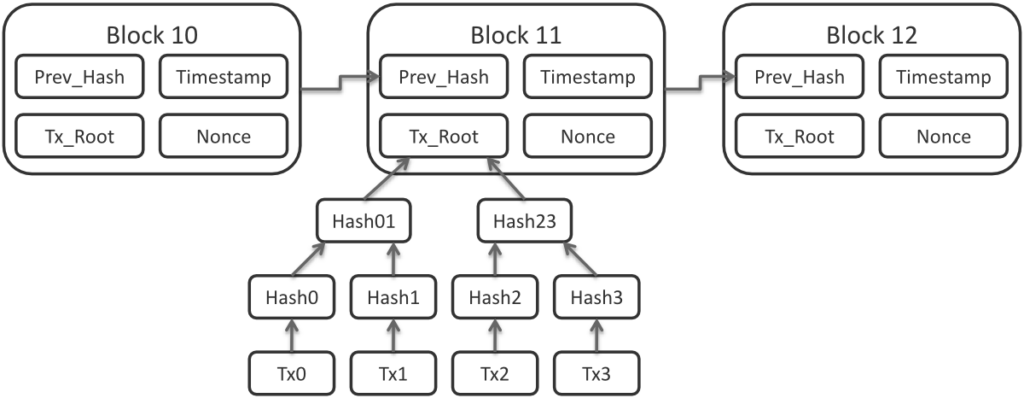

4. Merkle-Bäume

Merkle-Bäume sind eine Datenstruktur, die in Bitcoin verwendet wird, um Transaktionen innerhalb eines Blocks effizient und sicher zu speichern und zu überprüfen. Sie werden verwendet, um eine "Merkle Root" zu erstellen, einen einzelnen Hash, der alle Transaktionen in einem Block repräsentiert.

- Sicherheit: Merkle-Bäume bieten eine effiziente und sichere Möglichkeit, die Existenz und Unveränderlichkeit von Transaktionen in einem Block zu bestätigen. Jede Änderung an einer einzelnen Transaktion würde eine Änderung der Merkle Root erfordern, die im Blockheader gespeichert ist. Da der Blockheader den Proof-of-Work enthält, würde jede Änderung der Transaktionen eine Neuberechnung des PoW erfordern, was das Ändern von Transaktionen nach der Aufnahme in die Blockchain praktisch unmöglich macht.

5. Kryptographische Zeitstempel

Jeder Block in der Bitcoin-Blockchain enthält einen Zeitstempel, der die ungefähre Zeit der Blockerstellung angibt. Dieser Zeitstempel ist Teil des Blockheaders und trägt zum Hash des Blockheaders bei, der durch den Proof-of-Work gesichert ist.

- Sicherheit: Die Zeitstempel in Bitcoin dienen dazu, die Reihenfolge der Transaktionen und Blöcke festzulegen und so das Problem des doppelten Ausgaben zu verhindern. Da der Zeitstempel Teil des gesicherten Blockheaders ist, kann er nicht geändert werden, ohne den Proof-of-Work neu zu berechnen, was das System vor Manipulationen schützt.

Bitcoin nutzt eine Vielzahl von kryptographischen Techniken, um seine Sicherheit und Funktionsweise zu gewährleisten. Jede dieser Techniken trägt auf einzigartige Weise zur Gesamtsicherheit des Systems bei und ermöglicht es Bitcoin, ein dezentrales und sicheres digitales Geldsystem zu sein. Die Kombination aus Hash-Funktionen, Public-Key-Kryptographie, Proof-of-Work, Merkle-Bäumen und kryptographischen Zeitstempeln macht Bitcoin zu einem innovativen und robusten System, das sich gegen eine Vielzahl potenzieller Angriffe verteidigen kann.

Ich hoffe Euch mit dem Artikel welche Bitcoin Kryptographien verwendet das Thema etwas näher gebracht zu haben, habt Ihr Fragen, schreibt sie in die Kommentare!